听说只有3%的人关注Jayson,很幸运您是其中之一。如何绕过热点验证来免费使用WiFi是很多人关心的问题。以下是业内专家分享的几种方法,希望您认真阅读。

方法一:使用MAC地址伪造法。通常,开放网络的身份验证是通过设备的MAC地址和上网凭证实现的。然而,由于任何设备的MAC地址都可以修改,包括智能手机和笔记本电脑,这种验证方法并不安全。因此,黑客会扫描网络,寻找已连接到该网络的其他客户端。他们使用ARP扫描技术来快速获取包含所有连接设备的IP地址和MAC地址的ARP表。为了加快扫描速度,黑客还会检测这些设备是否产生通信流量。一旦有通信流量,他们会拦截并查看是否是上网的流量。当满足这些条件后,黑客就可以轻松地通过网络认证门户的身份验证来免费使用WiFi。

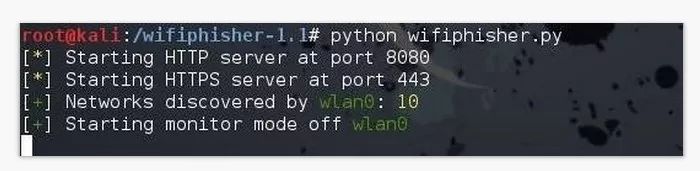

方法二:使用伪造认证页面法。黑客使用这种方法类似于钓鱼攻击。他们创建一个伪造的身份认证页面,迫使正常用户登录该页面进行身份验证,然后盗取他们的上网凭证。由于大多数开放WiFi网络的流量都是未加密的明文数据,黑客可以轻松地拦截并篡改网络流量,以达到他们的目的。有些认证页面可能使用HTTPS进行连接,但它们通常会使用相同的定制证书。为了建立一个假的认证门户,黑客通常会下载原始的认证页面,并对其进行编辑,以存储用户输入的上网凭证信息,最后将信息转发到真正的认证页面,以达到身份认证的目的。

方法三:利用忘记密码的方法。黑客使用这种方法非常简单,他们利用带有身份验证的WiFi热点在忘记密码时提供重置密码的服务。这种服务通常通过连接者的手机号码来实现,需要向填入的手机号码发送相关的新密码,甚至有时还需要通过电子邮件发送新密码。在这种情况下,连接客户端的TMAP/POP邮件服务器将被允许,这意味着可以避免使用网络来查看邮箱。

WiFi渗透流程整理:

我整理了一下工具的使用流程。

0x00 流程图

0x01 获取BSSID和ESSID

参考资料:

0x02 探测是否开启WPS(Wi-Fi Protected Setup)

命令:

airodump-ng MB,wash -i mon0 -C

54e:默认开启WPS,54e:默认不开启

当我们为WiFi设置了复杂的密码时,每次新设备接入都需要重复输入密码,稍显繁琐。WPS的出现就是为了解决这个问题。它提供了一个8位纯数字的秘钥,认证成功即可连接WiFi。但是这8位数是分开认证的,先验证前4位,再验证5-7位,所以最多只需要爆破11000-1次即可成功。少数路由器的WPS开启与否由按钮控制,在能够物理接触路由器的情况下,可以手动开启。

参考资料:

0x03 探测PIN

命令:

reaver -i mon0 -b ap_bssid -vv

一:AP拒绝服务

当路由器不响应时,可以使用DoS攻击使AP拒绝服务,迫使受害者重启路由器。常用的攻击方式是认证洪泛攻击,攻击者可以伪造源MAC地址发送认证请求到目标AP,重复发送这种请求,最终会耗尽AP内存导致拒绝服务。

命令:

mdk3 a mon0 -a bssid -c

参考资料:

二:获取密码

参考资料:

0x04 利用算法漏洞直接获取PIN

站长通过逆向D-link、belkin固件的WPS PIN生成算法,直接得到默认PIN码。以D-link为例,获取AP BSSID,拆分后进行异或、与、移位等操作生成PIN码。

参考资料:

0x05 密码相关APP被共享

大牛逆向了万能钥匙APP,发现发送的AP相关信息经过了AES加密,私钥和IV都硬编码在程序中。设备指纹放在sign字段,经过md5(设备指纹信息+salt)加密,salt也硬编码在程序中,这部分信息作为签名来验证请求是否合法。返回信息同样经过AES加密,使用相同的key和IV。

参考资料:

0x06 MAC白名单限制

MAC地址被烧录在网卡的EEPROM中,每次网卡初始化时会从EEPROM中读取MAC地址并写入缓冲区(在Windows下是写入注册表)。发送报文时,相关API会从缓冲区读取MAC地址,而不是从EEPROM中读取。

命令:

- airodump-ng mon0(获取已连接到AP的客户端BSSID)

- ifconfig wlan0 hw ether 00:01:02:03:04:05

参考资料:

0x07 抓取握手包 - airodump-ng -w /tmp/test.cap -c channelNum –bssid apmac mon0

- deauth client

Wi-Fi deauthentication attack

IEEE 802.11协议中包含了deauthentication frame,用来中断server和client的认证。

攻击者只需知道客户端BSSID,基于报文发送机制,伪造MAC地址,可以在任何时间向AP发送deauthentication请求。如果这个攻击持续进行,目标客户端将无法连接AP。这个时候可以结合pineapple伪造AP准备嗅探。

命令:

aireplay-ng -0 攻击次数 -a apmac -c clientmac -x 发包速率 mon1

参考资料:

跟着Jayson玩耍看世界,带你装逼带你飞。喜欢的观众老爷可以点波关注,Jayson在此跪拜。记得点赞,点赞,点赞!

量子哈希

量子哈希