近年来,随着人工智能技术如机器学习和深度学习的迅猛发展,它们在图像识别、语音识别和自然语言处理等领域的广泛应用已经成为可能。这些技术为传统方法难以解决或无法适用的问题提供了有效的解决方案。同时,人工智能技术也在网络安全领域引起了研究人员的浓厚兴趣,例如将人工智能应用于恶意加密流量的检测。本文介绍了一种从加密流量中检测恶意流量的方法,该方法的思路具有很好的借鉴作用,希望能够给读者带来一些启发。

在互联网上,随着TLS加密技术的普及,越来越多的恶意软件也开始使用TLS加密方式传输数据。如何在不解密的情况下直接从大量的加密流量中检测出恶意流量,一直是学术界和工业界关注的问题。已经有一些研究成果,但大多数方法都是使用单一模型或多个弱监督模型集成学习的方法。与传统的单分类器检测方法不同,本文介绍了一种使用多模型共同决策的方法,该方法在加密恶意流量的检测问题上表现出优异的性能。总体思路是利用不同的异构特征训练多个不同的分类器,然后使用它们的检测结果进行投票,从而得出最终的判定结果。

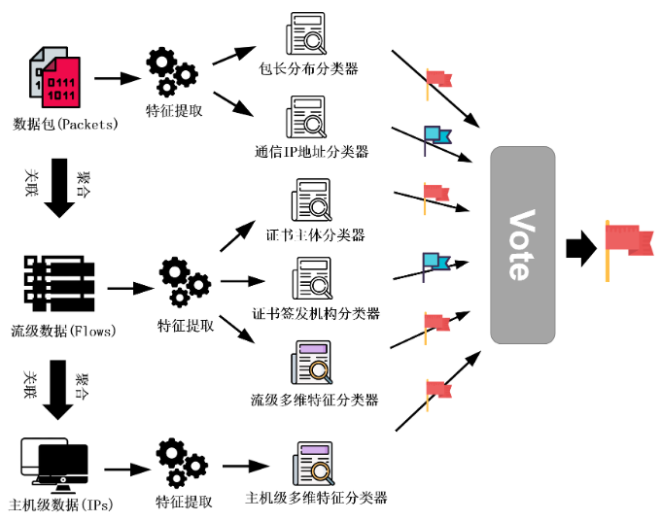

接下来,本文首先介绍了整体架构,然后详细介绍了其中包含的各个子模型。该方法从数据包级、流级和主机级三个不同层次提取行为特征,并构建多个模型来提升对黑白样本的识别能力。其中,一部分模型使用多维特征进行综合分析,另一部分模型使用黑白样本区分度较大且置信度较高的单维特征来缓解多维特征中的过拟合和误报问题。由于提取的特征具有异构性和不同的组织特点,不适合将所有特征统一编码输入到单个模型中进行学习。因此,该方法针对不同特征的特点分别构建了合适的分类器,并根据每个分类器的结果进行投票,以少数服从多数的原则产生最终的检测结果。

总体架构如图1所示,共训练了六个分类器。虽然最终有偶数个分类器,可能会导致平局的情况,但由于流级分类器在单模型测试中表现较佳,所以如果最终投票结果为平局,则以流级分类器的结果作为最终结果。

图1 加密恶意流量检测整体架构图

接下来,本文详细介绍了参与投票的六个子模型。首先是包长分布分类器,通过分析数据包长度的分布特点来判断恶意流量。其次是证书主体分类器和签发机构分类器,通过分析证书中的主体和签发机构来判断恶意流量。然后是通信IP地址分类器,通过分析服务端IP地址的访问情况来判断恶意流量。接着是流级多维特征分类器,通过提取流级别的多维特征来判断恶意流量。最后是主机级多维特征分类器,通过聚合流级特征提取主机级特征来判断恶意流量。

在每个子模型中,本文详细介绍了设计思路、特征提取与处理以及分类器构建等方面的内容。对于每个子模型,采用了不同的特征和分类器,以提高检测效果。最后,通过多模型投票机制,本文提升了检测效率和性能。

综上所述,本文介绍了一种加密恶意流量检测方法,通过深入分析和特征挖掘,构建了多个子模型,并通过多模型投票机制提升了检测效果。除了统计和机器学习方法外,深度学习在流量识别方向也具有很好的应用前景,展示了人工智能在网络安全领域的潜力。

量子哈希

量子哈希