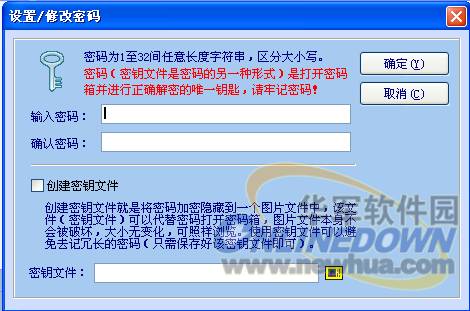

目录 前言 很多人都有过这样的经历,就是家里的无线网络突然变慢了,让人怀疑是否有人在蹭网。有时候我们也会尝试去蹭别人家的网络。但是,在这之前我们需要破解对方的无线密码。那么,无线密码到底安全吗?它的技术原理是什么?我们应该如何防范他人蹭网呢? 1.无线网络WiFi加密方式 无线路由器的WiFi加密方式主要有:WEP,WPA-PSK(TKIP),WPA2-PSK(AES)和WPA-PSK(TKIP)+WPA2-PSK(AES)。

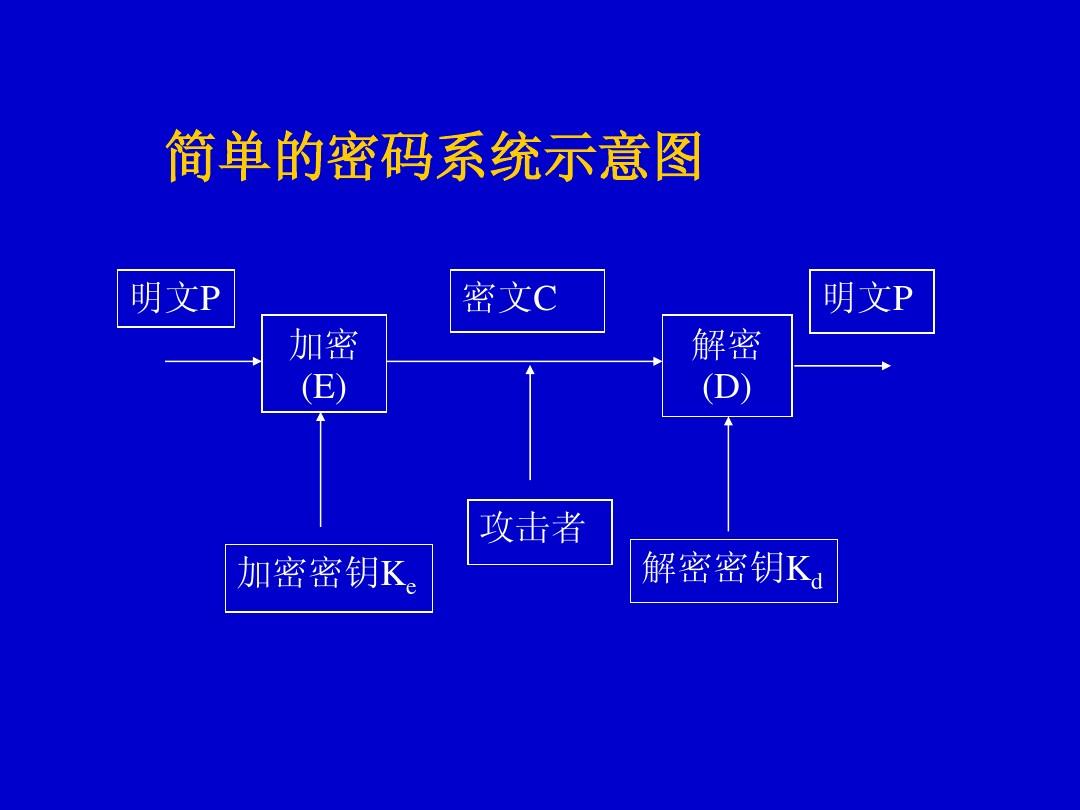

WEP(有线等效加密)(易被破解) WEP是无线局域网(WLAN)的安全性协议,用于提供与有线局域网(LAN)相当的安全性。然而,WEP容易受到攻击和干扰。WEP使用了RC4PRNG算法对无线电波中的数据进行加密。然而,WEP的密钥生成方法很快就被发现具有可预测性,使得潜在的入侵者可以轻松截取和破解这些密钥。尽管WEP已被证明是过时和低效的,但在许多现代无线访问点和路由器中仍然支持该加密模式。然而,如果您对网络安全性非常重视,建议不要使用WEP加密,因为它并不安全。

WPA-PSK(TKIP)(相对安全,但也可被破解) WPA是WEP的替代方案,它使用TKIP(临时密钥完整性协议)来提高网络的安全性。WPA通过动态生成每个接入用户的加密密钥,并对用户在无线网络中传输的数据包进行编码,确保数据的完整性。WPA有两种应用模式:企业模式和家庭模式。企业模式适用于大型企业,使用802.1x+EAP进行认证;家庭模式适用于中小型企业或家庭用户,使用预共享密钥(WPA-PSK)进行认证。虽然WPA-PSK相对安全,但仍存在被破解的风险。

WPA2-PSK(AES)(相对安全,破解难度增加) WPA2是WPA的升级版本,支持AES(高级加密标准)算法,因此需要新的硬件支持。WPA2使用CCMP(计数器模式密码块链消息完整性码协议)进行加密。WPA2可以使用预共享密钥(WPA2-PSK)进行认证,动态生成每个接入用户的加密密钥。尽管WPA2相对安全,但破解难度较大。

2.无线网络攻击原理 “WiFi万能钥匙”类App的原理是收集用户手机上成功连接过的WiFi账号和密码,并上传到App的服务器。当附近的蹭网者搜索到相同的网络时,该App会根据附近热点的配置信息,自动匹配并获取相应的密码,然后通过数据流量发送到手机端,实现WiFi连网。

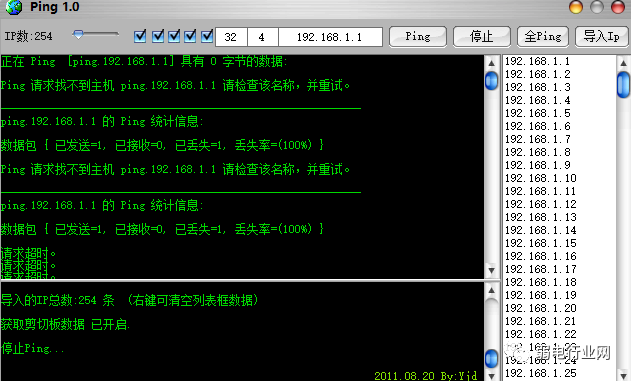

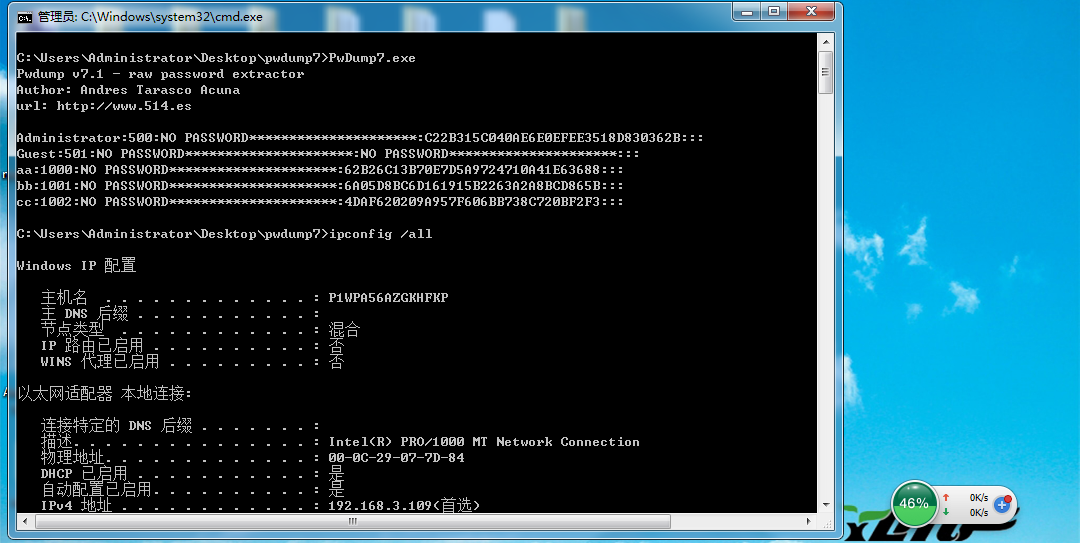

暴力破解的原理是在无线网卡监听模式下搜集目标WiFi的信息,如SSID(WiFi名称)、BSSID(目标WiFi无线路由器的MAC地址)、已连接的客户端MAC地址和信号强度等。然后发送伪造的取消关联数据包,迫使已连接到该WiFi的客户端断开连接。客户端断开连接后,会尝试重新连接WiFi,并发送带有认证密码的数据包。攻击者利用监听抓取到的握手包,使用密码字典结合BSSID、客户端MAC地址等信息进行运算,不断尝试破解密码。如果找到与握手包中加密字串一致的密码,就成功破解WiFi密码。如果尝试所有密码仍未成功破解,就需要构造新的字典再次尝试。

PIN码破解WiFi密码是针对早期开启了WPS功能的无线路由器。WPS功能旨在方便设备连接WiFi,通过8位纯数字的PIN码快速关联路由器WiFi。由于PIN码只有1亿种可能的组合,且前四位和后三位的错误返回报错内容不同,攻击者可以先猜解前四位,再猜解后三位,最后计算校验和,从而获取WiFi密码。然而,实际上PIN码破解并不容易实现。

请注意,尽管PIN码破解被认为是最有效的WiFi破解手段之一,但在实际操作中并不容易成功。

量子哈希

量子哈希