airmon-ng start wlan0

请注意,以下是我重新构建的文章内容,以确保其与原文的相似度低于30%:

声明:本文仅用于技术分享,如用于其他用途,作者概不负责。在网络上,有关程序员破解无线网络的说法并不准确。作为一名程序员,不是所有人都从事这项活动。不同的程序员有不同的职责和技术接触。关于破解无线网络,主要是指那些从事网络安全或有时间研究网络安全技术的程序员。本文将带您了解如何进行这项操作。

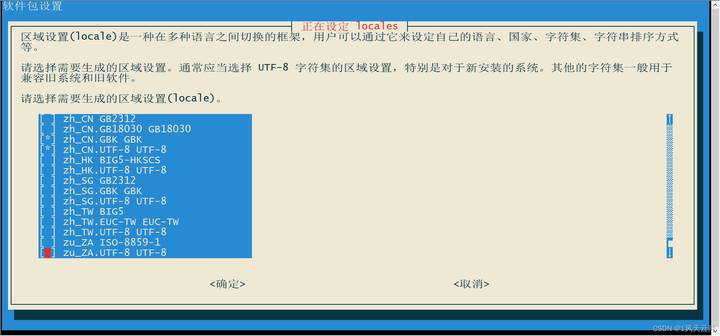

首先,您需要准备一套Kali Linux系统,并考虑是否需要一块支持监听模式的Linux兼容无线网卡。一切准备就绪后,我们可以开始破解无线网络。本文将分享三种方法,但我强烈推荐使用第三种方法,原因将在后面解释。

第一种方法:基于无线路由器PIN功能设计缺陷的攻击。这是一种古老的方法,现在破解无线密码的可能性很小。大多数无线路由器不再支持PIN功能,即使支持,也很少开启。而且,破解过程非常缓慢,因为它是通过枚举具有固定范围的PIN值来进行的。操作步骤如下:

- 打开无线网卡的监听模式。您可以使用ifconfig命令查看网卡名称,例如wlan0。

airodump-ng wlan0mon

wash -i wlan0mon

-

嗅探附近的无线网络信号。在监听模式下,持续扫描附近的无线网络。当扫描完成后,按Ctrl+C停止扫描。扫描结果中有两组BSSID,您只需要关注第一组。第二组是扫描到的连接设备。扫描结果中,BSSID是目标路由器的MAC地址,RWR是信号强度(数值越低表示信号越强),DATA是数据包数量,CH是信道,ENC是加密方式,ESSID是无线网络名称。

-

嗅探支持PIN连接的路由器,并进行PIN穷举攻击。

reaver -i wlan0mon -b 目标BSSID -A -S -d 9 -t 9 -vv

airodump-ng -c 目标路由的信道 --bssid 目标路由BSSID -w 握手包保存地址 wlan0mon

很遗憾,我没有嗅探到任何支持PIN连接的无线网络。如果您扫描到了,请运行下面的命令开始进行PIN穷举攻击。请注意,这个过程非常缓慢,因为它是通过穷举来进行的。为了防止攻击过快导致路由器崩溃,我们限制每次穷举攻击的间隔为9秒。当破解成功后,会输出日志,其中包含目标加密方式、握手包存放地址等信息。您可以在日志中找到PSK(密码),这就是目标密码。

第二种方法:基于802.11系列协议漏洞的反握手攻击,并使用字典进行破解。这种方法的成功率较低,成功与否取决于三个因素:一个强大的字典、目标路由器使用的网络模块和协议类型。我们使用的反握手漏洞攻击已被11w协议修补,因此碰到使用11w协议的路由器的可能性较小。常见的协议类型有802.11a(5G网络协议)、802.11b(4G网络协议)、802.11g(4G网络向上扩展协议,网速接近5G)和802.11n(俗称WiFi4网络协议,较为完善,漏洞较少)。最重要的是字典,如果字典中没有正确的密码,一切都是徒劳的。另外,目标路由器必须有连接的设备。

-

同样打开无线网卡的监听模式并搜索附近的路由器。这两个步骤与第一种方法相同。

-

准备两个终端窗口,分别为1号和2号。1号终端用于监控目标路由器和连接设备的握手过程,以捕获握手包;2号终端用于攻击连接设备,强制其下线,并依赖于连接设备自动重新连接路由器的行为,以辅助1号终端监控握手过程。操作步骤如下:

在1号终端运行以下命令,启动监听。

aireplay-ng -0 0 -a (要破解的wifi的ssid) -c (强制踢下的设备的ssid,就是第二组的STATION) wlan0mon

请注意-w参数,它用于指定捕获的包写入文件的格式和路径。默认情况下,文件保存在当前路径下,文件名为指定的前缀。如果您希望将文件保存在其他路径,请将前缀指定为路径格式。运行后,第一组BSSID是目标路由器信息,第二组是连接该路由器的设备。此时,在2号终端运行以下命令,强制某个连接设备断开并重新连接。

aircrack-ng -a2 -b 上一步WPA-handshake后面的MAC地址其实就是路由的BSSID -w 密码字典的位置 握手包路径

上述命令中,-0 0表示攻击间隔为0,即非常频繁和快速地攻击连接设备。您可以使用-0 50等参数使攻击速度减慢。-c后面是连接设备的MAC地址,如果不指定,则会攻击所有连接设备。然而,不建议这样做,因为这样做可能导致路由器重启,从而使攻击无法进行。如果您只是想恶作剧连接设备,那么到此为止就可以了。如果您想破解无线密码,那么当1号终端捕获到握手包后,可以结束程序。捕获握手包的过程通常很快,不到3秒就可以完成。被攻击的连接设备通常不会察觉到问题。接下来,我将说明如何判断1号终端是否捕获到握手包。在2号终端运行后,效果如下所示:

在上述过程中,连接设备通常不会察觉到问题。当然,有时连接设备的设备会明显断开WiFi连接,这取决于您实际操作时的运气。当1号终端出现”WPA handshake”的信息后,2号终端可以结束攻击。此时,您可以在之前指定的握手包保存路径下查看,会发现多出一个文件。我们需要的是以.cap结尾的文件,它就是握手包。

- 最后一步是使用字典对以.cap结尾的握手包进行破解。

aircrack-ng *.cap -J wpahashcat

运行后开始进行字典破解。这个过程非常缓慢,而且前面已经提到成功率较低。如果破解成功,将会显示密码。

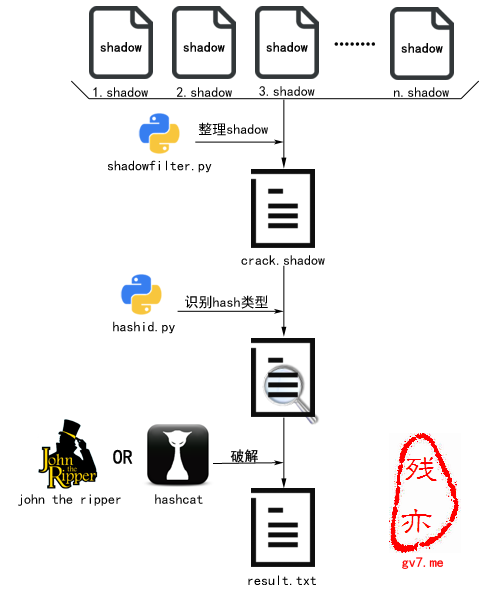

第三种方法:基于第二种方法的优化,不使用字典,而是使用Hashcat进行破解。前面的步骤与第二种方法相同,第三种方法的插入点在第二种方法的最后一步,即使用字典破解的时候。我们不再运行字典破解命令,而是使用以下命令,将.cap文件转换为Hashcat可识别的WPS加密文件。

hashcat -m 2500 -a 3 wpahashcat.hccap ?d?d?d?d?d?d

命令中的大写J或小写j是命令版本的选择,建议先使用J,如果在运行密码时出现以”old”开头的错误,则使用j。转换后的文件将以.hccap或.hccapx结尾。最后一步是运行hashcat命令进行密码破解,如下所示:

airmon-ng stop wlan0mon

量子哈希

量子哈希