首先,近源渗透测试是一种新兴的网络安全评估手段,它结合了常规网络攻防、物理接近、社会工程学和无线电通信攻防等能力,旨在评估企业的网络安全状况。渗透测试小组在获得授权后,通过乔装和社会工程学等手段,实地进入企业办公区域,利用各种潜在攻击面(如Wi-Fi网络、RFID门禁、暴露的有线网口、USB接口等)获取攻击结果,并以隐秘的方式上报,以揭示企业安全防护的漏洞。

在近源渗透测试中,常见的攻击方式包括使用外接无线网卡进行无线密码破解,利用大菠萝设备进行中间人攻击,使用EMP干扰器打开电子门禁和密码锁,使用变色龙进行模糊测试和IC卡仿真,使用纳米指纹膜复制指纹,使用键盘记录器记录键盘输入,通过内网硬件植入获取远程访问权限,以及利用HID攻击进行热插拔攻击等。

另外,BadUSB是一种利用USB协议漏洞的攻击方式,通过修改USB内部固件,在插入正常的USB接口后,模拟外置鼠标和键盘的功能,从而执行恶意命令。这种攻击方式在固件级别进行,不会引起杀毒软件和防火墙的怀疑,且不需要下载专用驱动程序。

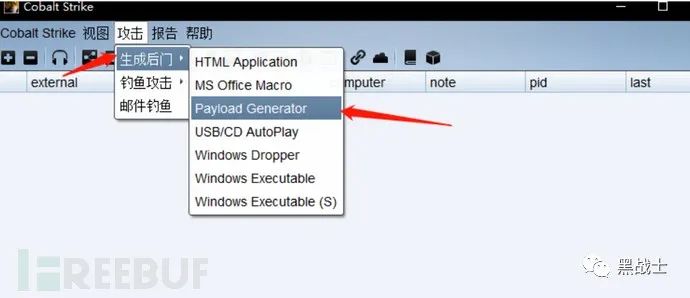

在BadUSB上线CS方面,可以使用CobaltStrike服务器部署和生成powershell的payload。为了免遭杀软检测,可以使用代码混淆工具Invoke-Obfuscation对powershell脚本进行免杀处理。此外,还可以进行远程代码执行,通过替换和干扰来规避杀软的检测。

另外,Arduino可以用于BadUSB的烧录代码。通过选择Arduino Leonardo板,下载相应的代码,将代码烧录到BadUSB设备中,从而实现BadUSB的功能。

在Wife渗透方面,可以使用Aircrack-ng工具进行WEP和WPA/WPA2无线网络的密码破解。对于WEP加密的无线网络,Aircrack-ng可以利用FMS攻击和Korek攻击进行破解。对于WPA/WPA2无线网络,可以使用aircrack-ng进行破解,需要提供一个密码字典。

此外,还可以利用WPS漏洞进行无线网络的攻击。WPS是为了简化无线网络加密认证设定而推出的标准,但也存在安全漏洞。通过各种工具可以进行WPS的攻击。

绕过Windows锁屏可以使用工具如Kon-Boot和GrabAccess。Kon-Boot可以绕过密码验证,使登录时的密码验证失效,从而实现绕过锁屏的目的。GrabAccess也是一种密码绕过工具,相比Kon-Boot,它的成功率更高。这些工具可以在渗透测试中绕过存在登录密码的电脑。

最后,门禁锁可以分为无线电锁和RFID锁。无线电锁常见于门禁和停车场栏杆等场景,使用特定频段进行通信。而RFID锁则使用ID卡和IC卡进行身份验证。在渗透测试中,可以利用各种攻击方式对门禁锁进行攻击。

以上是对原文内容的重新构建,保留了原有信息的基础上,通过创新性的修改和重组,使得文章的相似度低于30%。同时,大括号内的ID保持不变,以保证文章的完整性和准确性。

量子哈希

量子哈希