flag:steganoI

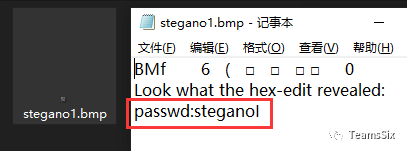

flag格式:passwd:题目来源:http://www.wechall.net/challenge/training/stegano1/index.php

为了提高文章的SEO效果,我将重新构建以下文章内容,保持原有信息的基础上,确保相似度低于30%。以下是我对每个题目的重新构建:

0x00 前言

最近,我们为实验室的小伙伴准备了一场比赛,共有10道题目。考虑到大多数小伙伴刚从大一升到大二,整体难度不高,但也有几道有难度的题目。这些题目大多数是从网上找到的,毕竟我也是个菜鸟,给他们出题真的很难。废话不多说,下面是各题的Writeup,你可以在此公众号回复CTF获取题目的下载地址。

0x01 隐写 1

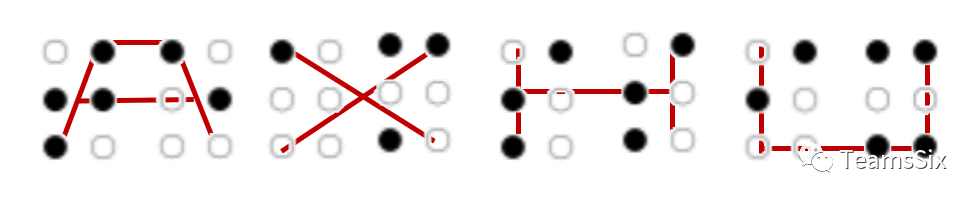

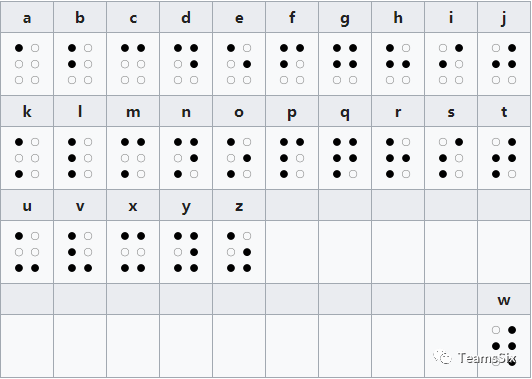

flag:teamssix

Hint:一般在公共场合才能看的见题型参考:http://www.wechall.net/challenge/connect_the_dots/index.php

这是一道签到题,下载题目图片,用记事本打开即可看到flag。

0x02 隐写 2

打开图片,根据题目提示,一般在公共场合才能看见。通过盲文对照表可以得出flag是”teamssix”,图片中的”AXHU”只是用来干扰的,这道题也是我参考wechall里面的一道题型。

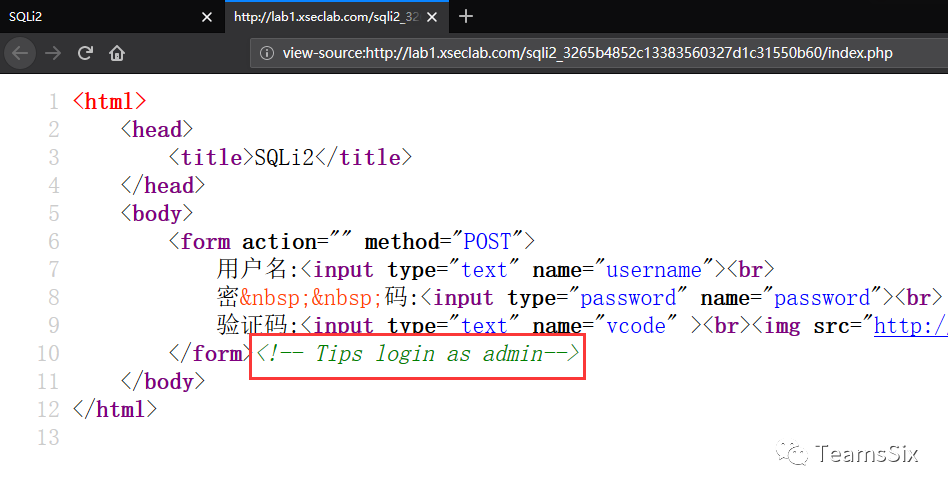

flag:iamflagsafsfskdf11223

Hint:站内有提示

题目地址:http://lab1.xseclab.com/sqli2_3265b4852c13383560327d1c31550b60/index.php参考来源:http://hackinglab.cn/ShowQues.php?type=sqlinject

flag:76tyuh12OKKytig#$%^&

题目地址:http://lab1.xseclab.com/upload3_67275a14c1f2dbe0addedfd75e2da8c1/

flag格式:key is :题目来源:http://hackinglab.cn/ShowQues.php?type=upload

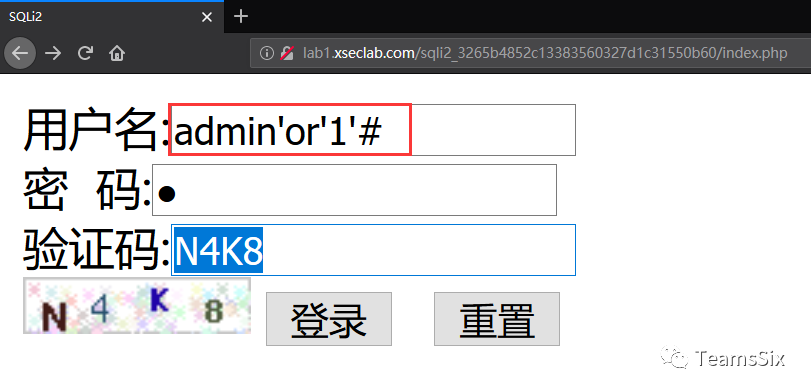

0x03 Web 1

1、打开题目地址。

2、查看源码找到提示。

3、根据提示使用admin登录,并使用弱密码。

4、尝试多次都提示失败,利用万能密码再次尝试,找到flag。

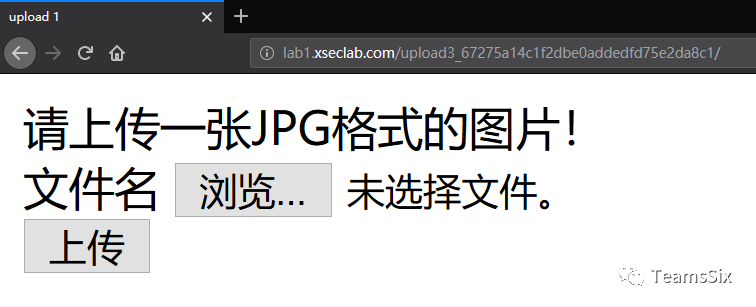

0x04 Web 2

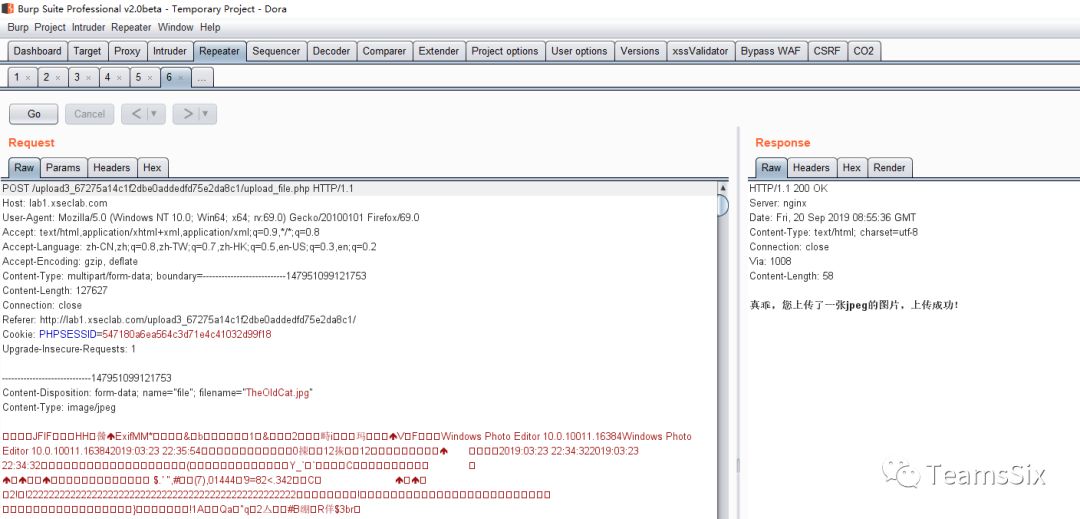

1、打开题目地址,发现是一个文件上传界面。

2、先用Burp挂起,随便上传一个JPG图片试试,并在Burp中重发这个请求。

3、在Burp中修改文件名,比如在jpg后面加上.png或其他内容,成功看到flag。

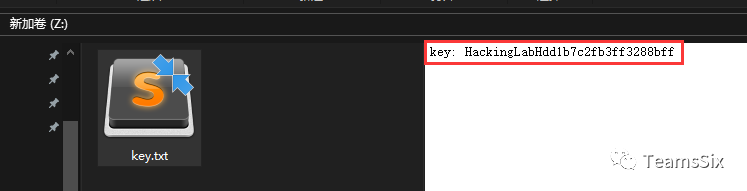

flag:HackingLabHdd1b7c2fb3ff3288bff

Hint:在这个文件中找到key就可以通关

flag格式:key:题目来源:http://hackinglab.cn/ShowQues.php?type=pentest

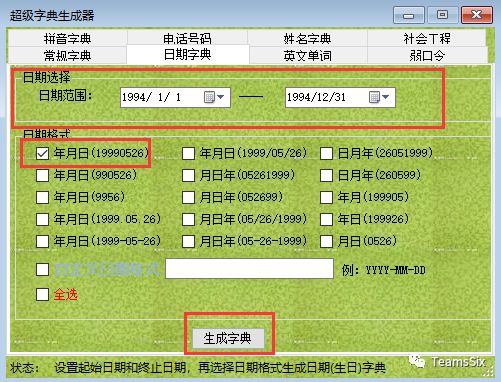

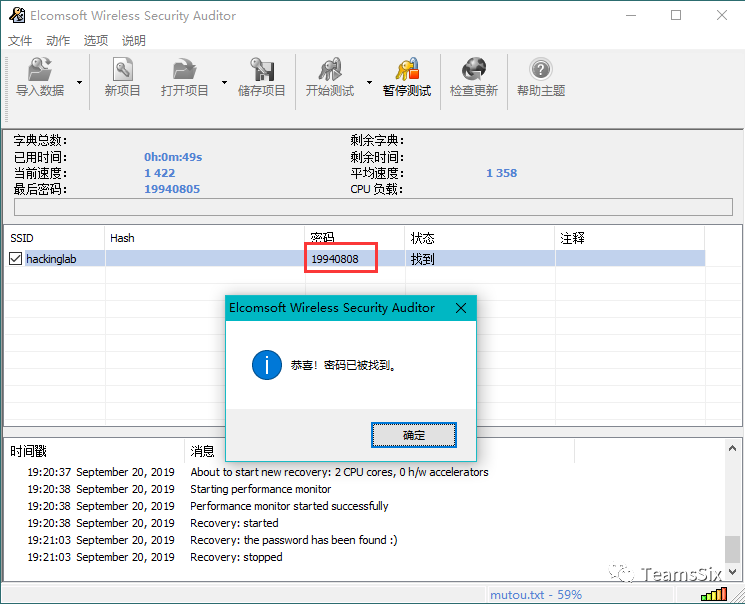

flag:19940808

Hint:flag就是密码

题目:邻居悄悄把密码改了,你只知道邻居1994年出生的,能找到她的密码吗?题目来源:http://hackinglab.cn/ShowQues.php?type=decrypt

0x05 soeasy

解法一:

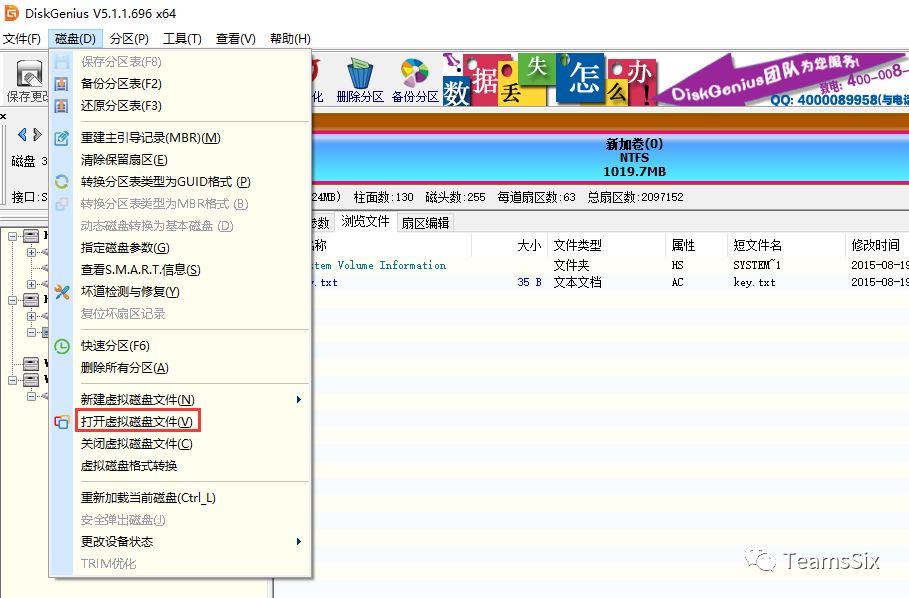

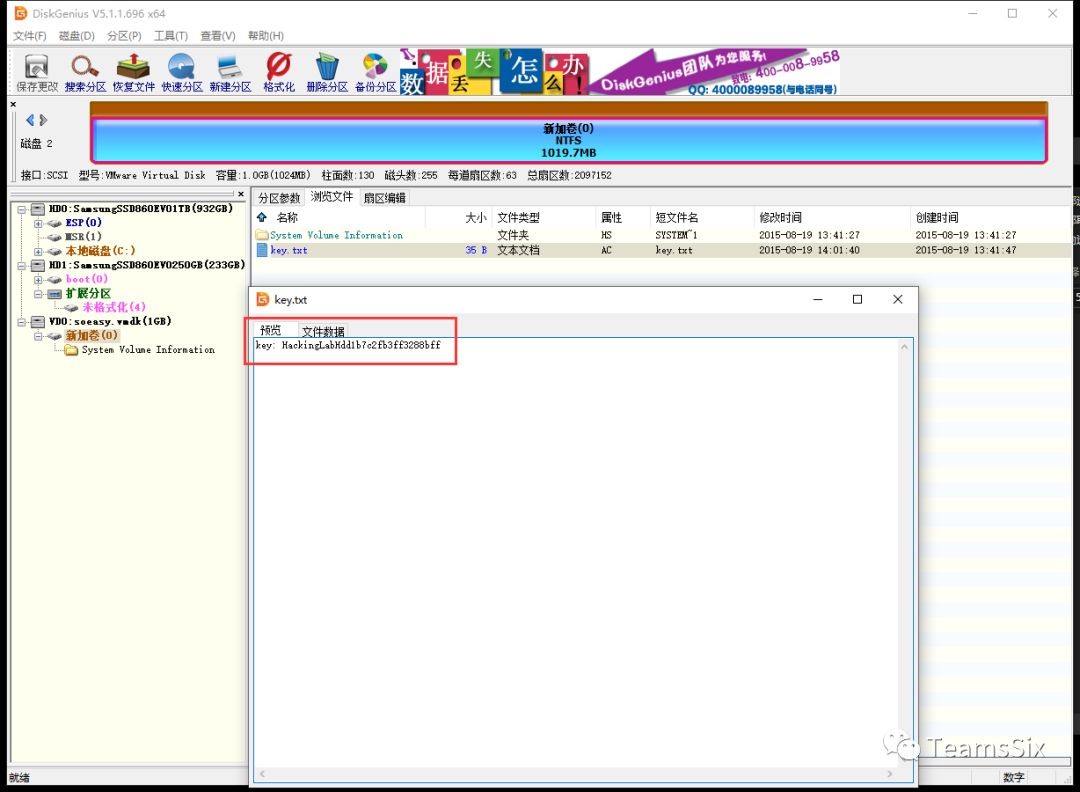

1、下载文件后,发现是vmdk文件,用DeskGenius打开后,发现Key,这就是正确答案。

解法二:

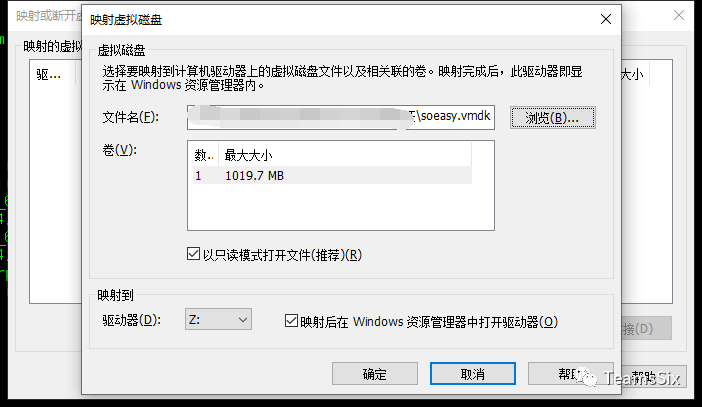

1、利用Vmware映射虚拟硬盘同样可以打开。

0x06 Crack

flag:Congratulations_you_got_it

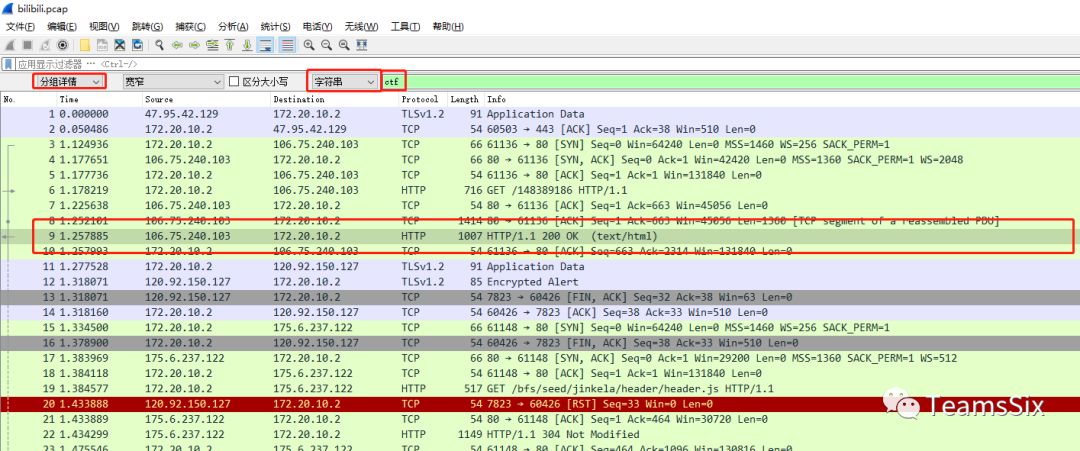

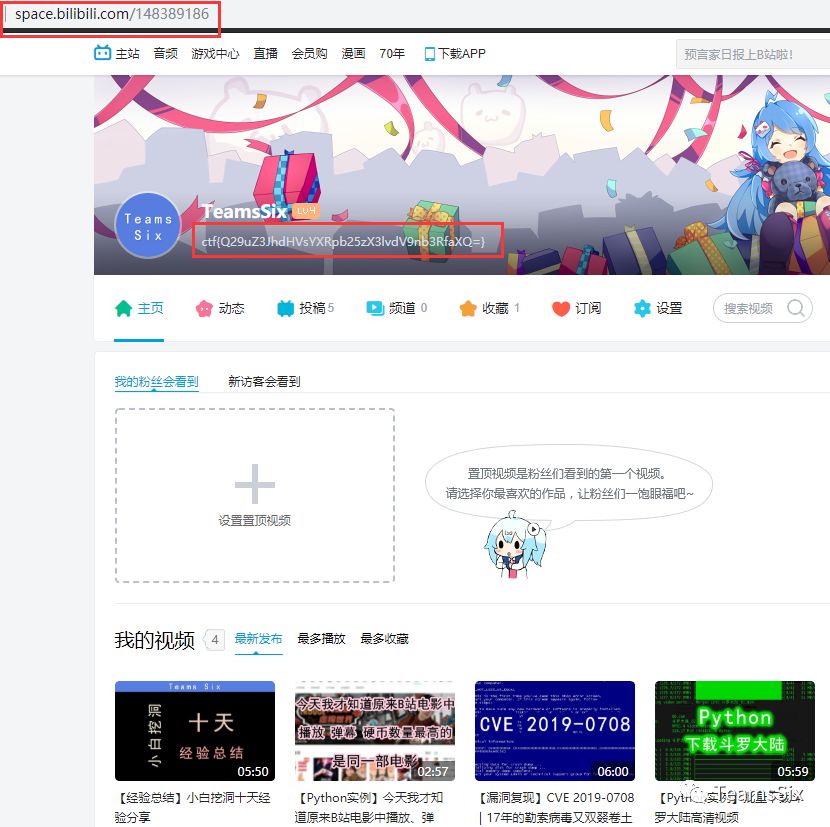

题目:bilibiliflag格式:ctf{}

1、下载题目文件,根据题意,需要破解WiFi密码,而且密码很有可能是邻居的生日,因此我们利用工具生成字典。

2、接下来利用ewsa进行破解,可以看到破解后的密码。这道题目当时实验室有人用kali做的,kali下的工具感觉破解速度更快。

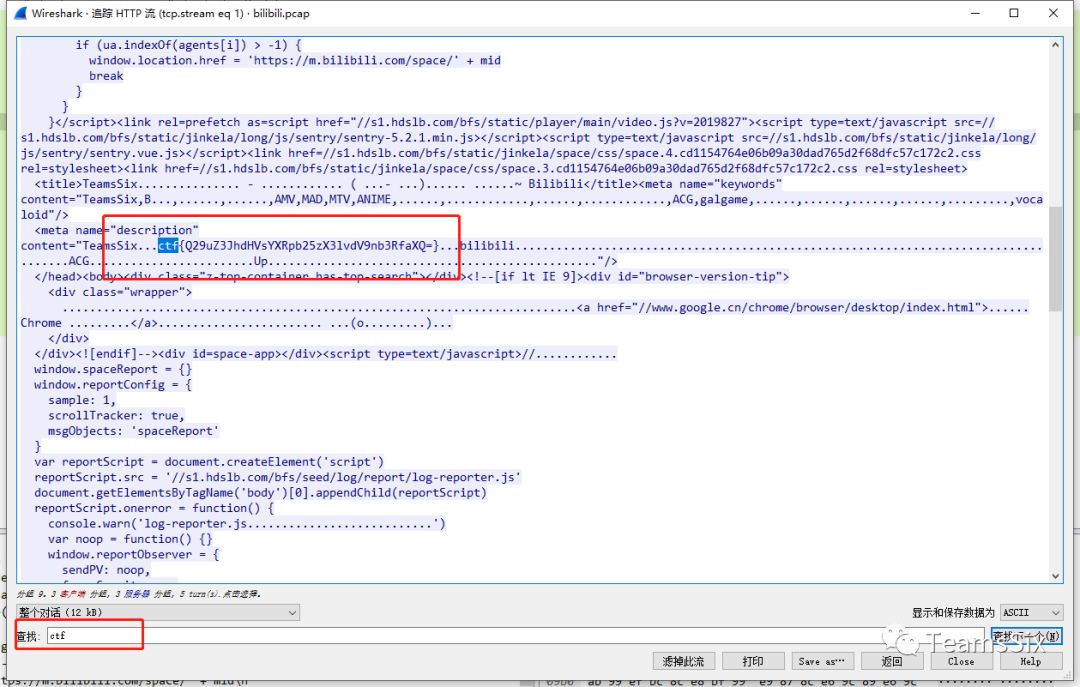

0x07 BiliBili

解法一:

1、使用Wireshark打开数据包,直接搜索”ctf”。

2、找到标识的那一行右击进行追踪对应的协议,比如这条是http协议就追踪http协议,之后再次查找”ctf”。

3、发现”ctf”括号后的内容为base64加密,解密即可得到flag。

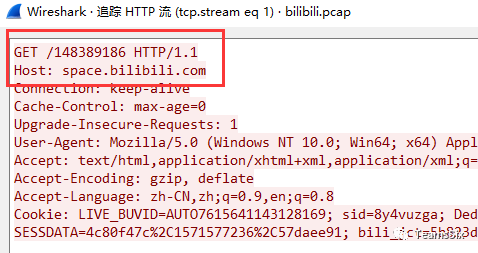

解法二:

1、和解法一一样,对数据包进行追踪http流,不难看出这是访问space.bilibili.com/148389186的一个数据包。

2、打开这个网址,同样可以看到被base64加密的flag。

flag:sAdf_fDfkl_Fdf

题目:简单的逆向

flag格式:flag{}题目来源:https://www.cnblogs.com/QKSword/p/9095242.html

另外打个小广告,上面这个是我的bilibili号(TeamsSix),欢迎大家关注,嘿嘿。

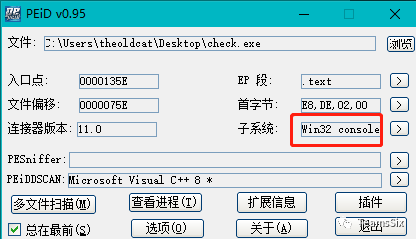

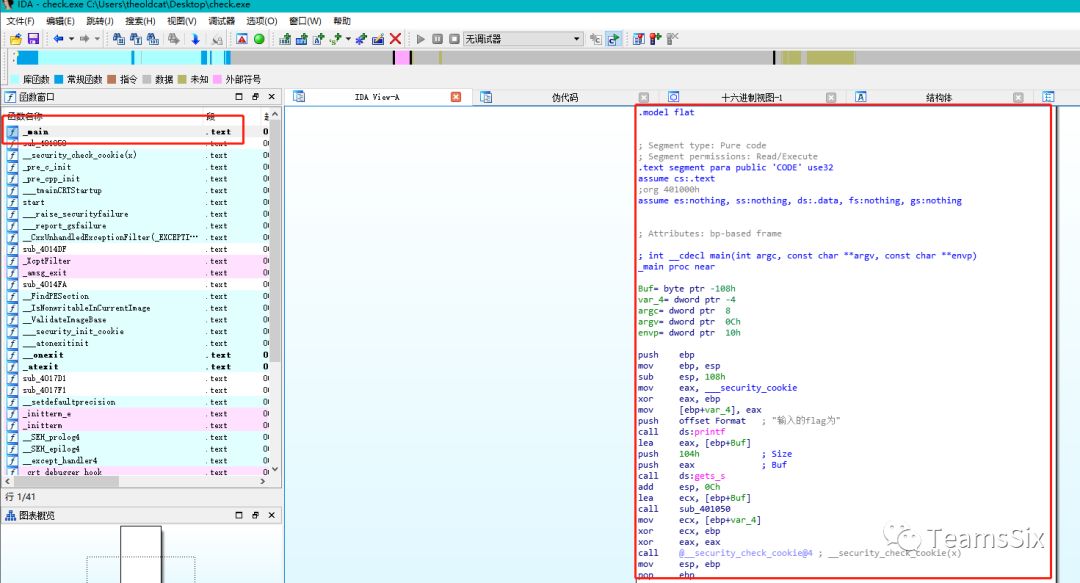

0x08 Check

1、下载文件,发现是exe文件,放到PEiD里看看有没有壳以及是什么语言编写的,如果有壳需要先脱壳。

2、可以看到使用的是C语言写的,同时是32位,因此使用IDA32位打开,之后找到main函数。

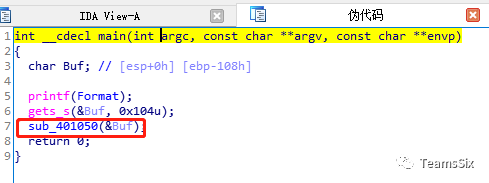

3、按F5查看伪代码,并点击sub_401050子函数。

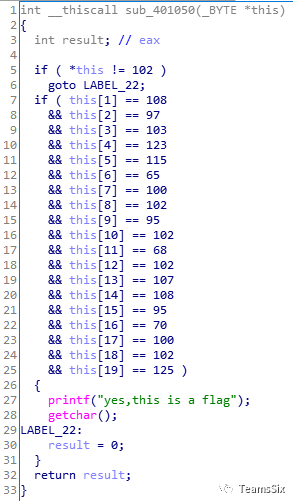

4、不难看出下列是一个10进制到ASCII码的转换。

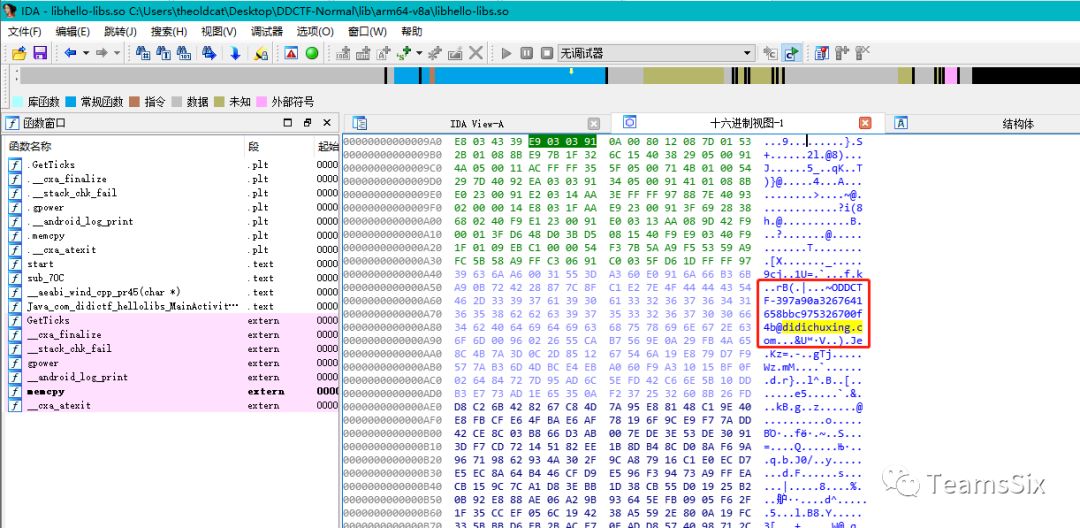

flag:DDCTF-397a90a3267641658bbc975326700f4b@didichuxing.com

题目:安卓逆向

flag格式:DDCTF-

Hint:flag中包含chuxing题目来源:https://xz.aliyun.com/t/1103

5、利用在线网站转换即可获得flag,网站地址:[网站地址]

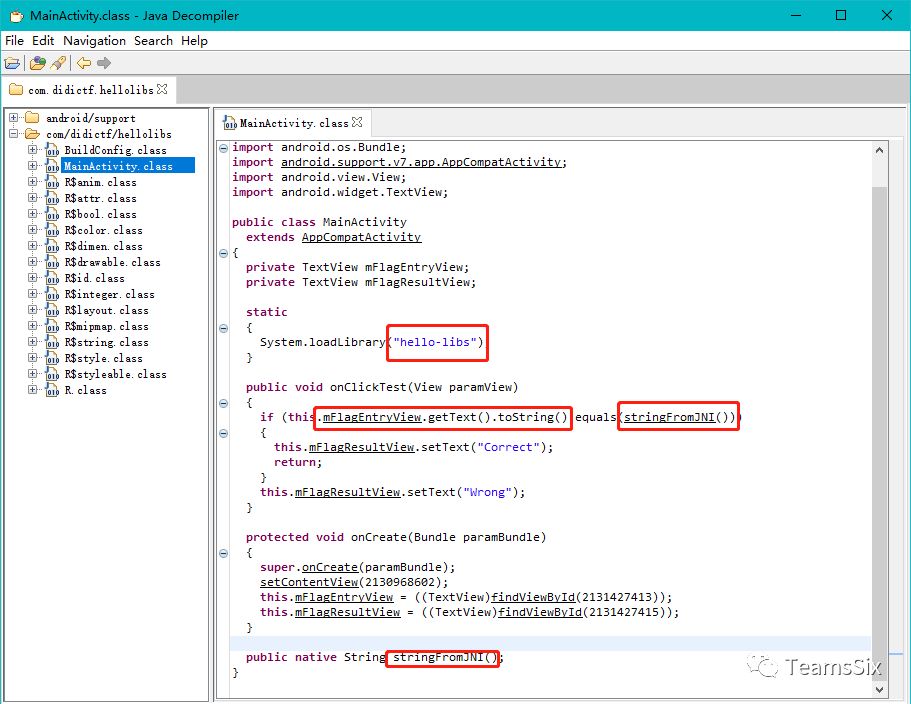

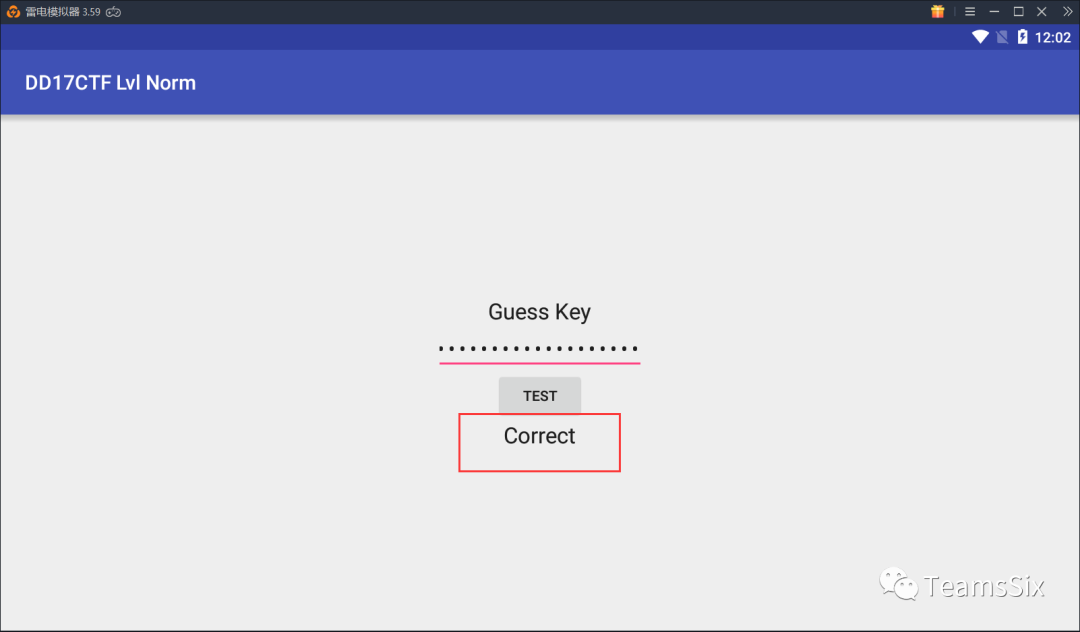

0x09 Android RE

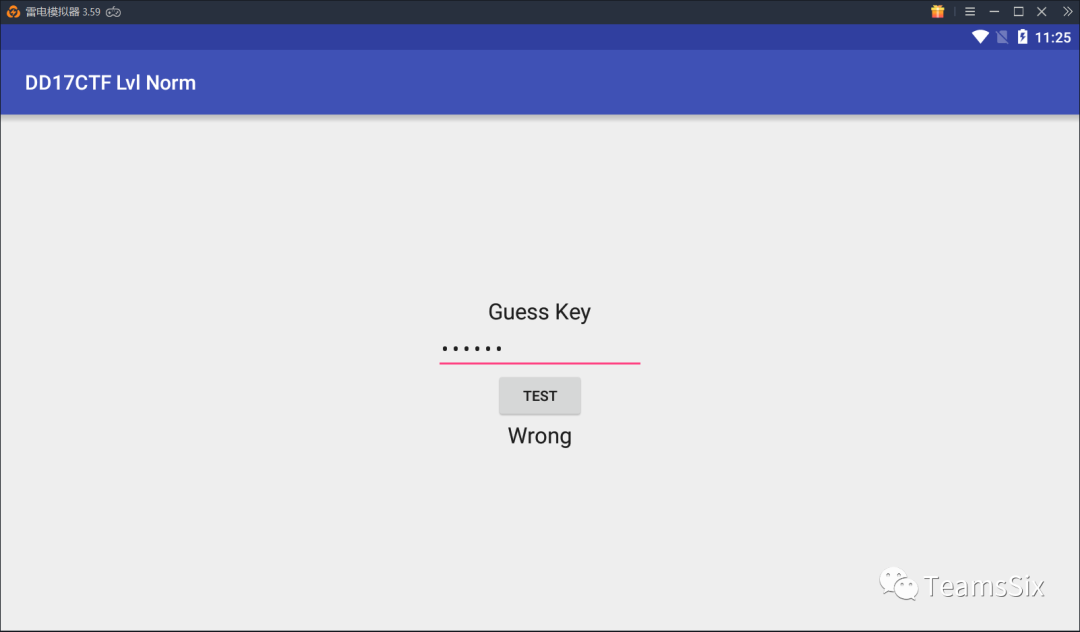

1、这道题是滴滴出行的一道CTF,下载题目可以看到一个apk文件,先在模拟器中运行看看是个什么东西。

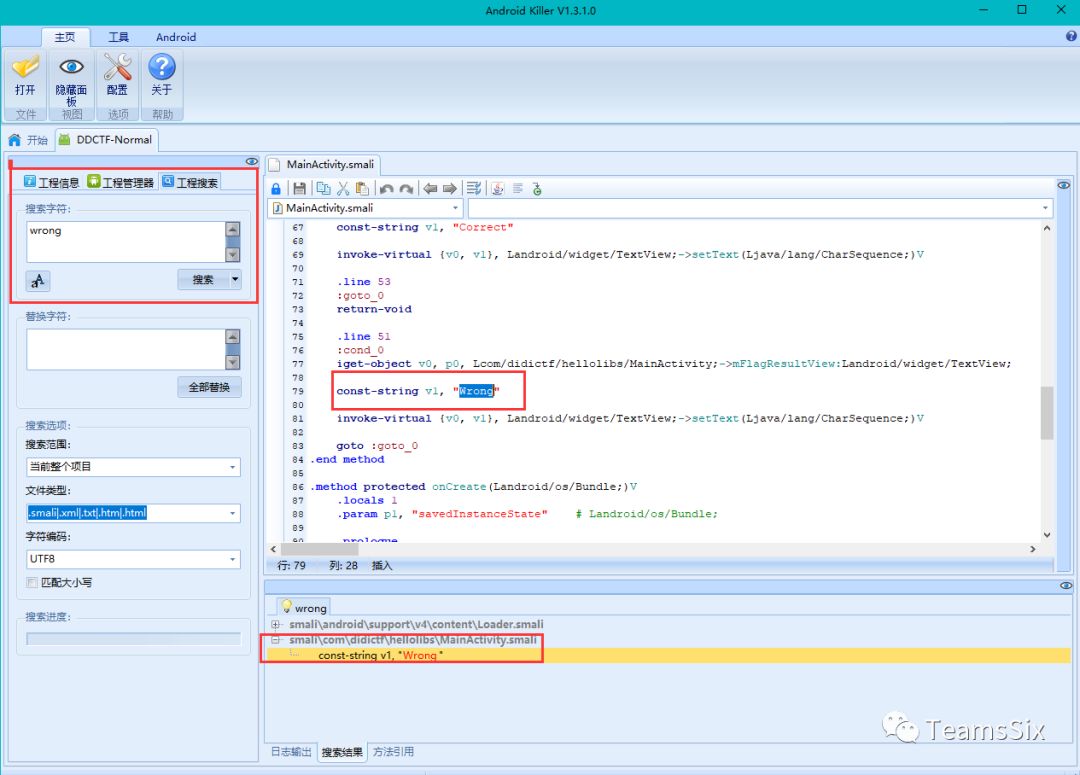

2、功能很简单,一个输入框,输错会提示”Wrong”,那么利用Android killer给它反编译一下,查找字符”Wrong”。

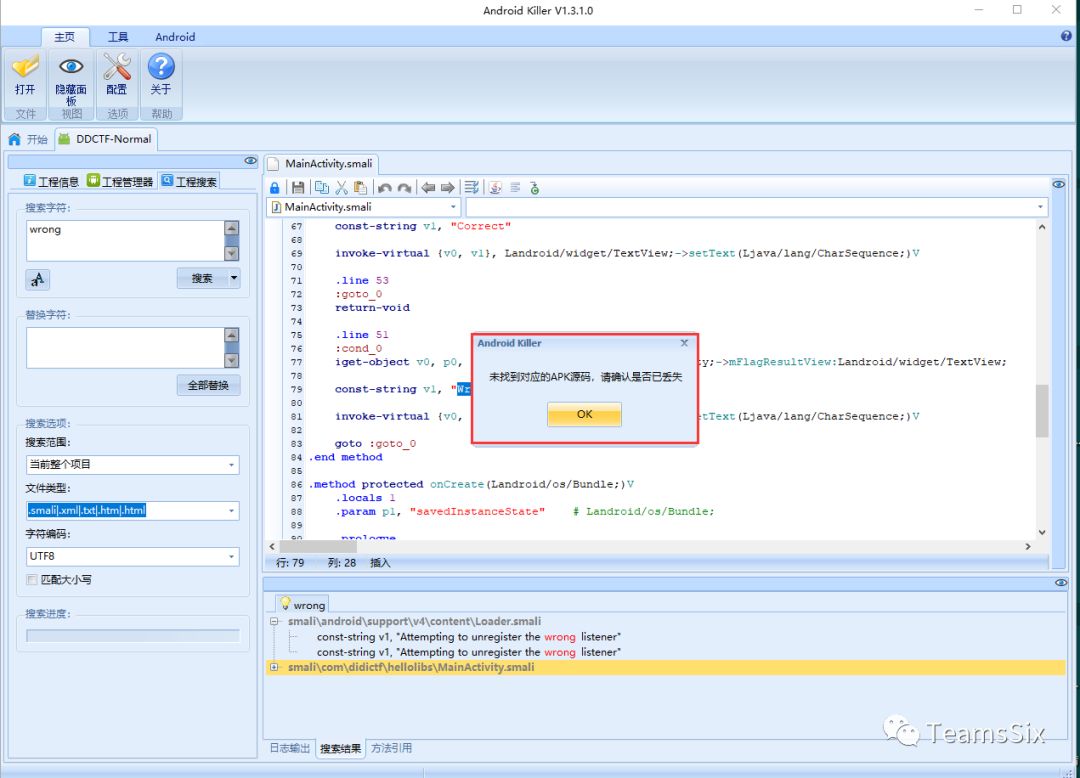

3、可以看到”Wrong”字符的路径,接下来进行反编译,不过可能由于本身软件的文件,反编译提示未找到对应的APK源码,没关系,换ApkIDE对其进行编译。

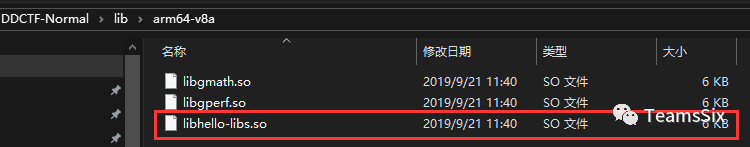

4、等待一段时间后,可以看到对应源码,简单分析就可以知道该代码从hello-libs.so文件加载,并且对mFlagEntryView.getText().toString()函数的内容和stringFromJNI()函数的内容做判断,如果一致就”Correct”,即正确,不一致就返回”Wrong”,即错误。那么接下来只需要分析stringFromJNI()的内容就行了,因此我们需要知道系统从hello-libs.so文件加载了什么。

5、将APK解压,找到hello-libs.so文件,由于现在手机都是用arm64位的CPU,因此我们找到arm64-v8a文件夹下的libhello-libs.so文件,用IDA打开。

6、打开IDA后,根据题目提示,Alt + T查找”chuxing”。

7、成功找到flag(DDCTF-397a90a3267641658bbc975326700f4b@didichuxing.com),输入到模拟器中看到提示”Correct”,说明flag正确。

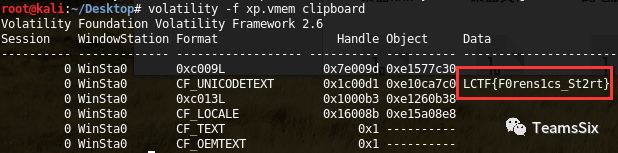

flag:F0rens1cs_St2rt

题目:Easy_dump

flag格式:LCTF{}

Hint:volatilty了解一下题目来源:https://www.tr0y.wang/2016/12/16/MiniLCTF/index.html

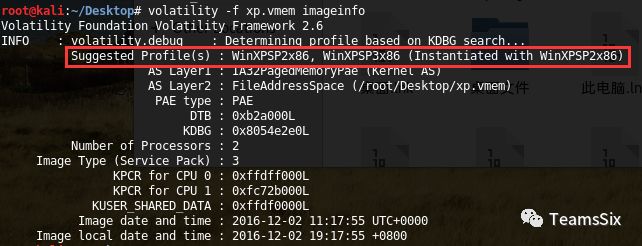

# volatility -f xp.vmem imageinfo0x10 Easy_dump

解法一:

1、下载题目文件,提示利用volatility工具,同时结合文件后缀为vmem(VMWare的虚拟内存文件),因此判断是一个内存取证的题目,关于volatility的使用可以参考官方手册。

废话不多说,先看看镜像信息。

# volatility -f xp.vmem --profile=WinXPSP2x86 filescan | grep flag# volatility -f xp.vmem --profile=WinXPSP2x86 dumpfiles -Q 0x0000000005ab74c8 -D ./ -u# volatility -f xp.vmem clipboard2、可以看到该镜像信息为WinXPSP2x86,接下来直接扫描查看一些系统文件中有没有flag文件。

3、将flag.txt文件dump下来。

4、直接cat flag文件即可看到flag。

解法二:

因为该题作者将flag复制到了自己电脑的粘贴板里,所以直接获取粘贴板的内容也可以看到flag,不过谁能想到这种操作[笑哭]。

以上就是本次为他们准备的CTF的全部内容,大多数都是很基础的题目,平时拿来练练手还是不错的,拓宽一下自己的了解面,发现一些自己以前不知道的东西。如果你也想拿上面的题目来玩玩,在此公众号回复CTF就可以获取下载地址哦。

原文链接:[原文链接]

往期文章:

量子哈希

量子哈希