*严正声明:本文仅限于技术讨论与分享,严禁用于非法途径,违者后果自负。

背景

某年的某个夏天,某单位需要进行全仿真的攻防演练,但只有客户名,没有其他资产信息。为了应对紧迫的任务,我们分成两组行动,一组从外部进行远程突破,而我和另一个同事则选择了内部渗透的方式。

出师未捷险掉坑

在红蓝对抗中,最令人兴奋的事情是什么?当然是能够直接进入目标的内网。我们进入单位后,首先尝试搜索Wi-Fi,看是否有直接访问内网的可能性。单位的Wi-Fi通常是为客户临时提供的,没有密码,只需使用手机号即可登录。

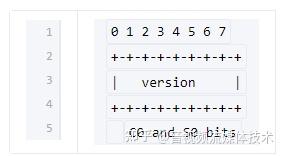

我们找了一个角落,拿出电脑进行探测,结果发现访客Wi-Fi和内网完全不通。无奈之下,我们只能另寻他路。正如电影《我是谁:没有绝对安全的系统》中所说:“人类才是最大的漏洞”。单位如此庞大,一定会有一些疏漏之处。于是,我们尝试寻找私自搭建的Wi-Fi网络,使用某个Wi-Fi密码探测软件进行搜索。我们走了两层楼,却没有发现可破解的Wi-Fi。直到到达三楼,我们终于发现了一个可连接的Wi-Fi信号。我们使用手机连接上Wi-Fi,并利用Wi-Fi分享功能获取了Wi-Fi密码。这个密码的强度相当不错,如果没有这个Wi-Fi密码探测软件,我们的项目可能已经结束了。

我们拿出电脑,在门口蹲下,开始探测。虽然我们直接获取到的是以192开头的IP地址,但实际上却可以通过ping命令连接到内网。刚开始进行扫描时,就有内部员工出来问我们在做什么。幸运的是,我们两个人的长相比较面善,成功蒙混过关,但我们还是不得不撤离。

我们发现不远处有个卫生间,但在卫生间内,连接的Wi-Fi信号很弱,断断续续,只能暂时放弃。我们继续在楼里四处搜索,但没有发现更多可用的Wi-Fi。最终,我们决定回到之前发现的那个Wi-Fi入手。多年的游戏经验告诉我,当遇到无法击败的boss时,花钱升级装备可以让你变得更强大。

回到酒店后,我找到了公司的同事请求硬件支援。同事听取了我的需求后,立即给我邮寄了一台大型设备。第二天收到设备后,我重新返回现场,在卫生间成功连接上了Wi-Fi。花钱升级的感觉真是爽啊。

社工踹门真好使

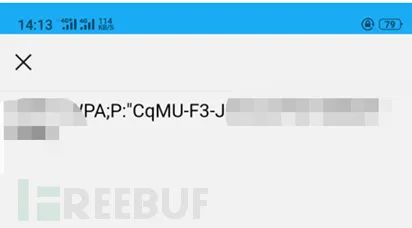

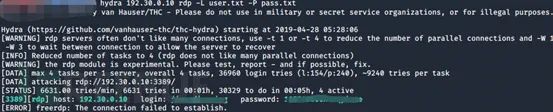

有了升级后的设备,成功连接上Wi-Fi后,我们重新进行扫描。在同一网段中,只有一台开启网关的电脑,以及一台看起来像手机的设备。扫描发现,这台电脑开启了445端口和远程桌面。我们先尝试使用一个包含前1000个常用密码的字典进行远程桌面爆破,但没有成功。接着,我们尝试利用永恒之蓝漏洞,但也未能成功,怀疑该系统已打了补丁。

工作人员,这个过程并没有花费太多时间。

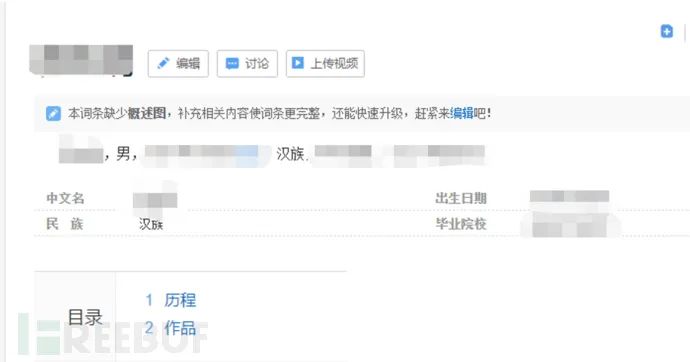

这位工作人员还相当有名,甚至有百度百科页面。

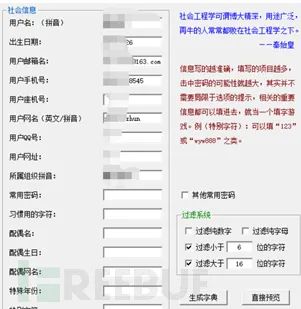

经过一番搜索,我们成功找到了他的手机号码。之后,利用他的手机号码获取了他的邮箱和身份证信息。根据我们收集到的信息,我们创建了一个字典,并再次尝试爆破远程桌面。

成功登录后,我们发现他的浏览器中保存了他们单位多个系统的密码。有几个系统的密码都是使用他的电话号码或与他电脑密码相同。

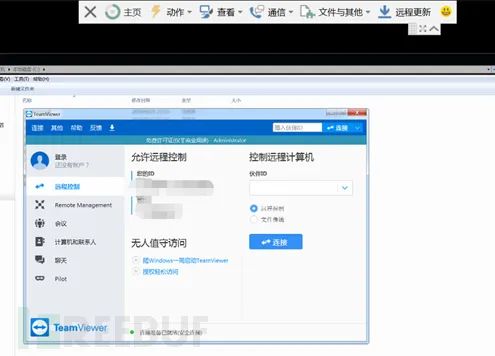

同时,我们还发现该电脑安装了TeamViewer,这样我们就不再需要躲在厕所里了。我们记下了远程链接密码,然后回到酒店。

一阵扫射陷入僵局

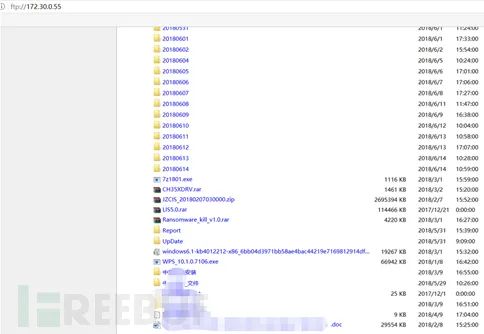

凌晨2点左右,我成功连接上了那台电脑的TeamViewer。从此后,我决定在这台电脑上完成后续的工作。通过他的浏览器页面,我发现他们内网的业务系统都在172.30.0.段上。因此,我们开始对这个段进行详细的探测,通过信息收集,发现存活的主机数量相当多,同时也有各种服务。

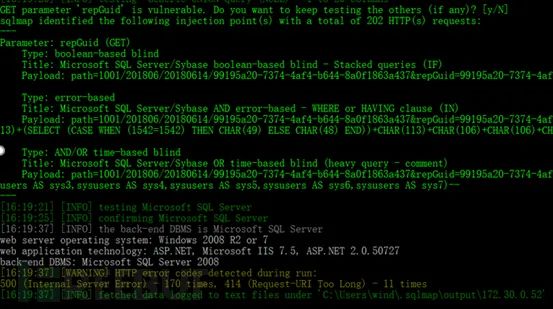

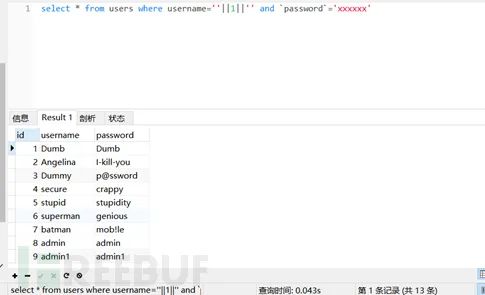

简单的漏洞扫描发现,虽然有一些服务器开放了445端口,但都没有ms-17-010漏洞,爆破也只发现了几个FTP弱口令。查看FTP并没有发现太多有用的信息。接着,我们对信息收集得到的几个Web页面进行渗透,发现信息查询系统中存在SQL注入漏洞。经过判断,我们得出结论该注入权限过低,无法直接写入Webshell,因此放弃了该系统。

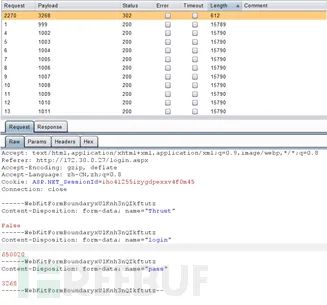

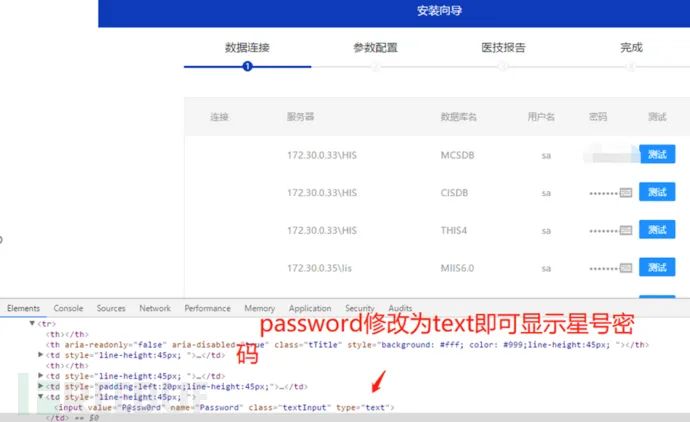

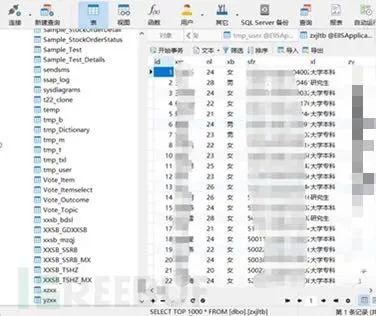

我们收集的信息中有一个OA系统,发现可以进行爆破。通过爆破成功进入OA系统,虽然没有找到直接获取Webshell的方法,但发现存在越权漏洞,可以直接访问管理员的配置页面。其中一个页面泄露了敏感信息,可以直接显示数据库和用户名。

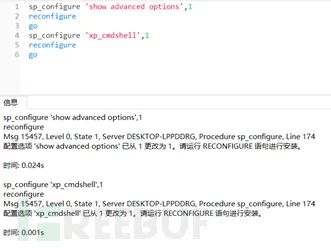

发现数据库都是以sa权限运行,思考了一下,是否可以通过数据库提权。利用获取到的用户名和密码成功连接到数据库,数据库中泄露了不少个人信息。通过XPCMDSHELL执行CMD命令,使用以下命令成功打开xpcmdshell,接下来就可以执行CMD命令了。

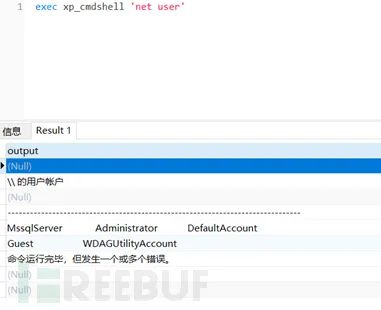

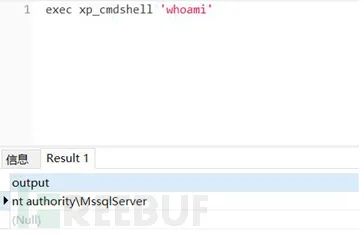

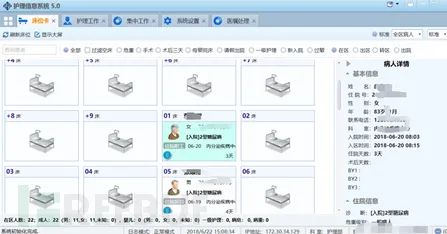

命令执行成功,查看权限是mssqlserver权限,很明显被降权了。查看其他几个数据库也是同样的结果,因此这个点也无法利用。继续寻找突破口,在跳板PC上发现一个护理病历系统,并且发现是登录状态。猜测这个软件应该很多员工都安装了,于是我决定从这个软件入手。

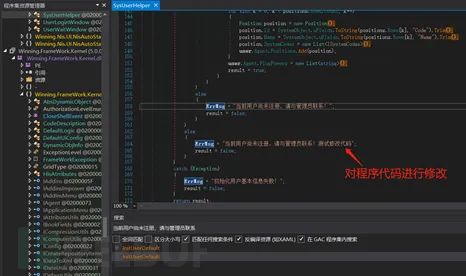

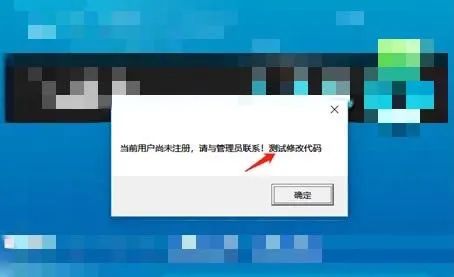

通过逆向工程得到了代码,并查看了代码,看看能否进行修改。发现可以进行修改。我的思路是,在软件中进行马的植入,诱导工作人员安装。由于这部分内容过于敏感,我只简单描述一下。通过跳板PC的浏览器历史记录,我们找到了邮件系统的地址和用户名密码。登录邮件后,在通讯录中找到了大量员工的邮箱地址。接下来,构造一封邮件,诱导员工下载更新带有后门的软件。等到第二天晚上2点查看结果时,我们成功上线了一些用户(由于他们的用户名很容易被逆向分析出目标单位,所以进行了打码处理)。

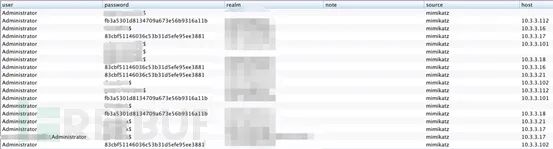

带有$符号的密码是我后来添加的,当时他们要求证明是否能对电脑进行实际操作,所以我添加了一个用户名。由于用户名涉及到敏感信息,所以也进行了打码处理。通过对上线用户的分析,发现这些都是个人电脑,系统非常干净,都是以administrator用户登录,电脑上只安装了一些与单位相关的软件,没有其他敏感信息。显示这些都是单位统一配备的办公电脑。尽管我们获得了这么多电脑的权限,但并没有找到我们想要的东西,渗透陷入了僵局。

一个0day定乾坤

此时,我的思路有些困惑了。小学老师曾告诉我们,当你遇到一道题解到一半时,发现前面都很顺利,但越到后面越迷茫时,可以忘掉之前的做法,重新开始。因此,我回过头去翻看FTP,经过无聊的翻阅了大约2个小时,终于发现了一份备份源码。于是,我将其下载下来,并先查看了目录结构,发现是使用了ThinkPHP框架。突然想起之前收集到的信息中有一个Web程序也是使用ThinkPHP框架编写的。

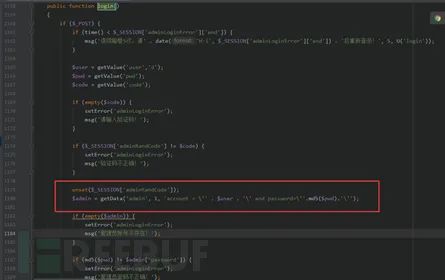

我查看了框架的版本,发现是3.2.3版本。这个版本存在官方未修复的注入漏洞。我们先找到后台登录位置,直接进行字符串拼接,省去了全局搜索注入点的麻烦。然后,我们查看了getValue方法过滤了哪些内容。对于这段正则表达式的意义感到困惑,似乎是为了匹配手机号码登录,但无法理解其具体作用。不过,我们成功利用万能密码登录了后台。

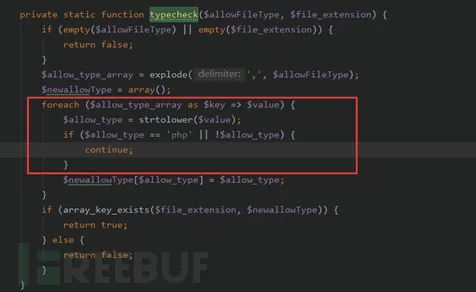

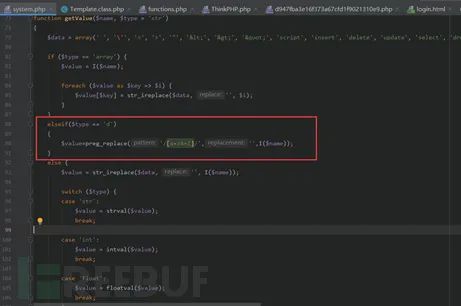

利用T-SQL语言的运算符执行优先级,实现了注入效果。接下来,我们找到了后台的文件上传功能。我们成功找到了上传文件白名单功能,尝试增加.php后缀,但实际上传时仍然无法上传.php文件。不过,我们先查看了代码是如何处理的。

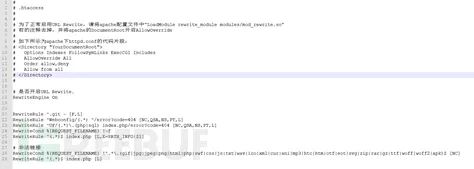

当遇到.php后缀时,直接跳过,没有进行大小写转换。我们可以利用上传.php空格后缀的文件进行绕过。虽然上传成功了,但.htaccess文件限制了访问规则,因此我们无法利用这个点。继续寻找,如果可以删除.htaccess文件,就可以成功访问木马文件。我们成功找到了一个删除功能。

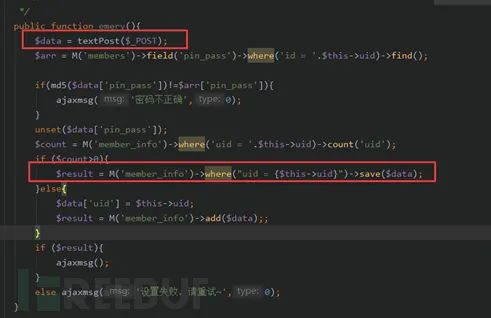

Memberinfo的上传头像缩略图地址被清除,也就是说,我们可以通过修改Memberinfo表的head_img字段来删除任何文件。我们先找到了用户信息修改功能,果然如我们所料。

我们发现数据库都是以sa权限运行。经过思考,我们是否可以通过数据库提权。我们使用获取到的用户名和密码成功连接到数据库,数据库中泄露了不少个人信息。通过XPCMDSHELL执行CMD命令,使用以下命令成功打开了xpcmdshell,接下来就可以执行CMD命令了。

命令执行成功,查看权限是mssqlserver权限,很明显被降权了。查看其他几个数据库也是同样的结果,因此这个点也无法利用。继续寻找突破口,在跳板PC上发现一个护理病历系统,并且发现是登录状态。猜测这个软件应该很多员工都安装了,于是我决定从这个软件入手。

通过逆向工程得到了代码,并查看了代码,看看能否进行修改。发现可以进行修改。我的思路是,在软件中进行马的植入,诱导工作人员安装。由于这部分内容过于敏感,我只简单描述一下。通过跳板PC的浏览器历史记录,我们找到了邮件系统的地址和用户名密码。登录邮件后,在通讯录中找到了大量员工的邮箱地址。接下来,构造一封邮件,诱导员工下载更新带有后门的软件。等到第二天晚上2点查看结果时,我们成功上线了一些用户(由于他们的用户名很容易被逆向分析出目标单位,所以进行了打码处理)。

有了$符号的密码是我后来添加的,当时他们要求证明是否能对电脑进行实际操作,所以我添加了一个用户名。由于用户名涉及到敏感信息,所以也进行了打码处理。通过对上线用户的分析,发现这些都是个人电脑,系统非常干净,都是以administrator用户登录,电脑上只安装了一些与单位相关的软件,没有其他敏感信息。显示这些都是单位统一配备的办公电脑。尽管我们获得了这么多电脑的权限,但并没有找到我们想要的东西,渗透陷入了僵局。

一个0day定乾坤

此时,我的思路有些困惑了。小学老师曾告诉我们,当你遇到一道题解到一半时,发现前面都很顺利,但越到后面越迷茫时,可以忘掉之前的做法,重新开始。因此,我回过头去翻看FTP,经过无聊的翻阅了大约2个小时,终于发现了一份备份源码。于是,我将其下载下来,并先查看了目录结构,发现是使用了ThinkPHP框架。突然想起之前收集到的信息中有一个Web程序也是使用ThinkPHP框架编写的。

我查看了框架的版本,发现是3.2.3版本。这个版本存在官方未修复的注入漏洞。我们先找到后台登录位置,直接进行字符串拼接,省去了全局搜索注入点的麻烦。然后,我们查看了getValue方法过滤了哪些内容。对于这段正则表达式的意义感到困惑,似乎是为了匹配手机号码登录,但无法理解其具体作用。不过,我们成功利用万能密码登录了后台。

利用T-SQL语言的运算符执行优先级,实现了注入效果。接下来,我们找到了后台的文件上传功能。我们成功找到了上传文件白名单功能,尝试增加.php后缀,但实际上传时仍然无法上传.php文件。不过,我们先查看了代码是如何处理的。

当遇到.php后缀时,直接跳过,没有进行大小写转换。我们可以利用上传.php空格后缀的文件进行绕过。虽然上传成功了,但.htaccess文件限制了访问规则,因此我们无法利用这个点。继续寻找,如果可以删除.htaccess文件,就可以成功访问木马文件。我们成功找到了一个删除功能。

Memberinfo的上传头像缩略图地址被清除,也就是说,我们可以通过修改Memberinfo表的head_img字段来删除任何文件。我们先找到了用户信息修改功能,果然如我们所料。

我们发现数据库都是以sa权限运行。经过思考,我们是否可以通过数据库提权。我们使用获取到的用户名和密码成功连接到数据库,数据库中泄露了不少个人信息。通过XPCMDSHELL执行CMD命令,使用以下命令成功打开了xpcmdshell,接下来就可以执行CMD命令了。

命令执行成功,查看权限是mssqlserver权限,很明显被降权了。查看其他几个数据库也是同样的结果,因此这个点也无法利用。继续寻找突破口,在跳板PC上发现一个护理病历系统,并且发现是登录状态。猜测这个软件应该很多员工都安装了,于是我决定从这个软件入手。

通过逆向工程得到了代码,并查看了代码,看看能否进行修改。发现可以进行修改。我的思路是,在软件中进行马的植入,诱导工作人员安装。由于这部分内容过于敏感,我只简单描述一下。通过跳板PC的浏览器历史记录,我们找到了邮件系统的地址和用户名密码。登录邮件后,在通讯录中找到了大量员工的邮箱地址。接下来,构造一封邮件,诱导员工下载更新带有后门的软件。等到第二天晚上2点查看结果时,我们成功上线了一些用户(由于他们的用户名很容易被逆向分析出目标单位,所以进行了打码处理)。

有了$符号的密码是我后来添加的,当时他们要求证明是否能对电脑进行实际操作,所以我添加了一个用户名。由于用户名涉及到敏感信息,所以也进行了打码处理。通过对上线用户的分析,发现这些都是个人电脑,系统非常干净,都是以administrator用户登录,电脑上只安装了一些与单位相关的软件,没有其他敏感信息。显示这些都是单位统一配备的办公电脑。尽管我们获得了这么多电脑的权限,但并没有找到我们想要的东西,渗透陷入了僵局。

一个0day定乾坤

此时,我的思路有些困惑了。小学老师曾告诉我们,当你遇到一道题解到一半时,发现前面都很顺利,但越到后面越迷茫时,可以忘掉之前的做法,重新开始。因此,我回过头去翻看FTP,经过无聊的翻阅了大约2个小时,终于发现了一份备份源码。于是,我将其下载下来,并先查看了目录结构,发现是使用了ThinkPHP框架。突然想起之前收集到的信息中有一个Web程序也是使用ThinkPHP框架编写的。

我查看了框架的版本,发现是3.2.3版本。这个版本存在官方未修复的注入漏洞。我们先找到后台登录位置,直接进行字符串拼接,省去了全局搜索注入点的麻烦。然后,我们查看了getValue方法过滤了哪些内容。对于这段正则表达式的意义感到困惑,似乎是为了匹配手机号码登录,但无法理解其具体作用。不过,我们成功利用万能密码登录了后台。

利用T-SQL语言的运算符执行优先级,实现了注入效果。接下来,我们找到了后台的文件上传功能。我们成功找到了上传文件白名单功能,尝试增加.php后缀,但实际上传时仍然无法上传.php文件。不过,我们先查看了代码是如何处理的。

当遇到.php后缀时,直接跳过,没有进行大小写转换。我们可以利用上传.php空格后缀的文件进行绕过。虽然上传成功了,但.htaccess文件限制了访问规则,因此我们无法利用这个点。继续寻找,如果可以删除.htaccess文件,就可以成功访问木马文件。我们成功找到了一个删除功能。

Memberinfo的上传头像缩略图地址被清除,也就是说,我们可以通过修改Memberinfo表的head_img字段来删除任何文件。我们先找到了用户信息修改功能,果然如我们所料。

我们发现数据库都是以sa权限运行。经过思考,我们是否可以通过数据库提权。我们使用获取到的用户名和密码成功连接到数据库,数据库中泄露了不少个人信息。通过XPCMDSHELL执行CMD命令,使用以下命令成功打开了xpcmdshell,接下来就可以执行CMD命令了。

命令执行成功,查看权限是mssqlserver权限,很明显被降权了。查看其他几个数据库也是同样的结果,因此这个点也无法利用。继续寻找突破口,在跳板PC上发现一个护理病历系统,并且发现是登录状态。猜测这个软件应该很多员工都安装了,于是我决定从这个软件入手。

通过逆向工程得到了代码,并查看了代码,看看能否进行修改。发现可以进行修改。我的思路是,在软件中进行马的植入,诱导工作人员安装。由于这部分内容过于敏感,我只简单描述一下。通过跳板PC的浏览器历史记录,我们找到了邮件系统的地址和用户名密码。登录邮件后,在通讯录中找到了大量员工的邮箱地址。接下来,构造一封邮件,诱导员工下载更新带有后门的软件。等到第二天晚上2点查看结果时,我们成功上线了一些用户(由于他们的用户名很容易被逆向分析出目标单位,所以进行了打码处理)。

有了$符号的密码是我后来添加的,当时他们要求证明是否能对电脑进行实际操作,所以我添加了一个用户名。由于用户名涉及到敏感信息,所以也进行了打码处理。通过对上线用户的分析,发现这些都是个人电脑,系统非常干净,都是以administrator用户登录,电脑上只安装了一些与单位相关的软件,没有其他敏感信息。显示这些都是单位统一配备的办公电脑。尽管我们获得了这么多电脑的权限,但并没有找到我们想要的东西,渗透陷入了僵局。

一个0day定乾坤

此时,我的思路有些困惑了。小学老师曾告诉我们,当你遇到一道题解到一半时,发现前面都很顺利,但越到后面越迷茫时,可以忘掉之前的做法,重新开始。因此,我回过头去翻看FTP,经过无聊的翻阅了大约2个小时,终于发现了一份备份源码。于是,我将其下载下来,并先查看了目录结构,发现是使用了ThinkPHP框架。突然想起之前收集到的信息中有一个Web程序也是使用ThinkPHP框架编写的。

我查看了框架的版本,发现是3.2.3版本。这个版本存在官方未修复的注入漏洞。我们先找到后台登录位置,直接进行字符串拼接,省去了全局搜索注入点的麻烦。然后,我们查看了getValue方法过滤了哪些内容。对于这段正则表达式的意义感到困惑,似乎是为了匹配手机号码登录,但无法理解其具体作用。不过,我们成功利用万能密码登录了后台。

利用T-SQL语言的运算符执行优先级,实现了注入效果。接下来,我们找到了后台的文件上传功能。我们成功找到了上传文件白名单功能,尝试增加.php后缀,但实际上传时仍然无法上传.php文件。不过,我们先查看了代码是如何处理的。

当遇到.php后缀时,直接跳过,没有进行大小写转换。我们可以利用上传.php空格后缀的文件进行绕过。虽然上传成功了,但.htaccess文件限制了访问规则,因此我们无法利用这个点。继续寻找,如果可以删除.htaccess文件,就可以成功访问木马文件。我们成功找到了一个删除功能。

Memberinfo的上传头像缩略图地址被清除,也就是说,我们可以通过修改Memberinfo表的head_img字段来删除任何文件。我们先找到了用户信息修改功能,果然如我们所料。

我们发现数据库都是以sa权限运行。经过思考,我们是否可以通过数据库提权。我们使用获取到的用户名和密码成功连接到数据库,数据库中泄露了不少个人信息。通过XPCMDSHELL执行CMD命令,使用以下命令成功打开了xpcmdshell,接下来就可以执行CMD命令了。

命令执行成功,查看权限是mssqlserver权限,很明显被降权了。查看其他几个数据库也是同样的结果,因此这个点也无法利用。继续寻找突破口,在跳板PC上发现一个护理病历系统,并且发现是登录状态。猜测这个软件应该很多员工都安装了,于是我决定从这个软件入手。

通过逆向工程得到了代码,并查看了代码,看看能否进行修改。发现可以进行修改。我的思路是,在软件中进行马的植入,诱导工作人员安装。由于这部分内容过于敏感,我只简单描述一下。通过跳板PC的浏览器历史记录,我们找到了邮件系统的地址和用户名密码。登录邮件后,在通讯录中找到了大量员工的邮箱地址。接下来,构造一封邮件,诱导员工下载更新带有后门的软件。等到第二天晚上2点查看结果时,我们成功上线了一些用户(由于他们的用户名很容易被逆向分析出目标单位,所以进行了打码处理)。

有了$符号的密码是我后来添加的,当时他们要求证明是否能对电脑进行实际操作,所以我添加了一个用户名。由于用户名涉及到敏感信息,所以也进行了打码处理。通过对上线用户的分析,发现这些都是个人电脑,系统非常干净,都是以administrator用户登录,电脑上只安装了一些与单位相关的软件,没有其他敏感信息。显示这些都是单位统一配备的办公电脑。尽管我们获得了这么多电脑的权限,但并没有找到我们想要的东西,渗透陷入了僵局。

一个0day定乾坤

此时,我的思路有些困惑了。小学老师曾告诉我们,当你遇到一道题解到一半时,发现前面都很顺利,但越到后面越迷茫时,可以忘掉之前的做法,重新开始。因此,我回过头去翻看FTP,经过无聊的翻阅了大约2个小时,终于发现了一份备份源码。于是,我将其下载下来,并先查看了目录结构,发现是使用了ThinkPHP框架。突然想起之前收集到的信息中有一个Web程序也是使用ThinkPHP框架编写的。

我查看了框架的版本,发现是3.2.3版本。这个版本存在官方未修复的注入漏洞。我们先找到后台登录位置,直接进行字符串拼接,省去了全局搜索注入点的麻烦。然后,我们查看了getValue方法过滤了哪些内容。对于这段正则表达式的意义感到困惑,似乎是为了匹配手机号码登录,但无法理解其具体作用。不过,我们成功利用万能密码登录了后台。

利用T-SQL语言的运算符执行优先级,实现了注入效果。接下来,我们找到了后台的文件上传功能。我们成功找到了上传文件白名单功能,尝试增加.php后缀,但实际上传时仍然无法上传.php文件。不过,我们先查看了代码是如何处理的。

当遇到.php后缀时,直接跳过,没有进行大小写转换。我们可以利用上传.php空格后缀的文件进行绕过。虽然上传成功了,但.htaccess文件限制了访问规则,因此我们无法利用这个点。继续寻找,如果可以删除.htaccess文件,就可以成功访问木马文件。我们成功找到了一个删除功能。

Memberinfo的上传头像缩略图地址被清除,也就是说,我们可以通过修改Memberinfo表的head_img字段来删除任何文件。我们先找到了用户信息修改功能,果然如我们所料。

我们发现数据库都是以sa权限运行。经过思考,我们是否可以通过数据库提权。我们使用获取到的用户名和密码成功连接到数据库,数据库中泄露了不少个人信息。通过XPCMDSHELL执行CMD命令,使用以下命令成功打开了xpcmdshell,接下来就可以执行CMD命令了。

命令执行成功,查看权限是mssqlserver权限,很明显被降权了。查看其他几个数据库也是同样的结果,因此这个点也无法利用。继续寻找突破口,在跳板PC上发现一个护理病历系统,并且发现是登录状态。猜测这个软件应该很多员工都安装了,于是我决定从这个软件入手。

通过逆向工程得到了代码,并查看了代码,看看能否进行修改。发现可以进行修改。我的思路是,在软件中进行马的植入,诱导工作人员安装。由于这部分内容过于敏感,我只简单描述一下。通过跳板PC的浏览器历史记录,我们找到了邮件系统的地址和用户名密码。登录邮件后,在通讯录中找到了大量员工的邮箱地址。接下来,构造一封邮件,诱导员工下载更新带有后门的软件。等到第二天晚上2点查看结果时,我们成功上线了一些用户(由于他们的用户名很容易被逆向分析出目标单位,所以进行了打码处理)。

有了$符号的密码是我后来添加的,当时他们要求证明是否能对电脑进行实际操作,所以我添加了一个用户名。由于用户名涉及到敏感信息,所以也进行了打码处理。通过对上线用户的分析,发现这些都是个人电脑,系统非常干净,都是以administrator用户登录,电脑上只安装了一些与单位相关的软件,没有其他敏感信息。显示这些都是单位统一配备的办公电脑。尽管我们获得了这么多电脑的权限,但并没有找到我们想要的东西,渗透陷入了僵局。

一个0day定乾坤

此时,我的思路有些困惑了。小学老师曾告诉我们,当你遇到一道题解到一半时,发现前面都很顺利,但越到后面越迷茫时,可以忘掉之前的做法,重新开始。因此,我回过头去翻看FTP,经过无聊的翻阅了大约2个小时,终于发现了一份备份源码。于是,我将其下载下来,并先查看了目录结构,发现是使用了ThinkPHP框架。突然想起之前收集到的信息中有一个Web程序也是使用ThinkPHP框架编写的。

我查看了框架的版本,发现是3.2.3版本。这个版本存在官方未修复的注入漏洞。我们先找到后台登录位置,直接进行字符串拼接,省去了全局搜索注入点的麻烦。然后,我们查看了getValue方法过滤了哪些内容。对于这段正则表达式的意义感到困惑,似乎是为了匹配手机号码登录,但无法理解其具体作用。不过,我们成功利用万能密码登录了后台。

利用T-SQL语言的运算符执行优先级,实现了注入效果。接下来,我们找到了后台的文件上传功能。我们成功找到了上传文件白名单功能,尝试增加.php后缀,但实际上传时仍然无法上传.php文件。不过,我们先查看了代码是如何处理的。

当遇到.php后缀时,直接跳过,没有进行大小写转换。我们可以利用上传.php空格后缀的文件进行绕过。虽然上传成功了,但.htaccess文件限制了访问规则,因此我们无法利用这个点。继续寻找,如果可以删除.htaccess文件,就可以成功访问木马文件。我们成功找到了一个删除功能。

Memberinfo的上传头像缩略图地址被清除,也就是说,我们可以通过修改Memberinfo表的head_img字段来删除任何文件。我们先找到了用户信息修改功能,果然如我们所料。

我们发现数据库都是以sa权限运行。经过思考,我们是否可以通过数据库提权。我们使用获取到的用户名和密码成功连接到数据库,数据库中泄露了不少个人信息。通过XPCMDSHELL执行CMD命令,使用以下命令成功打开了xpcmdshell,接下来就可以执行CMD命令了。

命令执行成功,查看权限是mssqlserver权限,很明显被降权了。查看其他几个数据库也是同样的结果,因此这个点也无法利用。继续寻找突破口,在跳板PC上发现一个护理病历系统,并且发现是登录状态。猜测这个软件应该很多员工都安装了,于是我决定从这个软件入手。

通过逆向工程得到了代码,并查看了代码,看看能否进行修改。发现可以进行修改。我的思路是,在软件中进行马的植入,诱导工作人员安装。由于这部分内容过于敏感,我只简单描述一下。通过跳板PC的浏览器历史记录,我们找到了邮件系统的地址和用户名密码。登录邮件后,在通讯录中找到了大量员工的邮箱地址。接下来,构造一封邮件,诱导员工下载更新带有后门的软件。等到第二天晚上2点查看结果时,我们成功上线了一些用户(由于他们的用户名很容易被逆向分析出目标单位,所以进行了打码处理)。

有了$符号的密码是我后来添加的,当时他们要求证明是否能对电脑进行实际操作,所以我添加了一个用户名。由于用户名涉及到敏感信息,所以也进行了打码处理。通过对上线用户的分析,发现这些都是个人电脑,系统非常干净,都是以administrator用户登录,电脑上只安装了一些与单位相关的软件,没有其他敏感信息。显示这些都是单位统一配备的办公电脑。尽管我们获得了这么多电脑的权限,但并没有找到我们想要的东西,渗透陷入了僵局。

一个0day定乾坤

此时,我的思路有些困惑了。小学老师曾告诉我们,当你遇到一道题解到一半时,发现前面都很顺利,但越到后面越迷茫时,可以忘掉之前的做法,重新开始。因此,我回过头去翻看FTP,经过无聊的翻阅了大约2个小时,终于发现了一份备份源码。于是,我将其下载下来,并先查看了目录结构,发现是使用了ThinkPHP框架。突然想起之前收集到的信息中有一个Web程序也是使用ThinkPHP框架编写的。

我查看了框架的版本,发现是3.2.3版本。这个版本存在官方未修复的注入漏洞。我们先找到后台登录位置,直接进行字符串拼接,省去了全局搜索注入点的麻烦。然后,我们查看了getValue方法过滤了哪些内容。对于这段正则表达式的意义感到困惑,似乎是为了匹配手机号码登录,但无法理解其具体作用。不过,我们成功利用万能密码登录了后台。

利用T-SQL语言的运算符执行优先级,实现了注入效果。接下来,我们找到了后台的文件上传功能。我们成功找到了上传文件白名单功能,尝试增加.php后缀,但实际上传时仍然无法上传.php文件。不过,我们先查看了代码是如何处理的。

当遇到.php后缀时,直接跳过,没有进行大小写转换。我们可以利用上传.php空格后缀的文件进行绕过。虽然上传成功了,但.htaccess文件限制了访问规则,因此我们无法利用这个点。继续寻找,如果可以删除.htaccess文件,就可以成功访问木马文件。我们成功找到了一个删除功能。

Memberinfo的上传头像缩略图地址被清除,也就是说,我们可以通过修改Memberinfo表的head_img字段来删除任何文件。我们先找到了用户信息修改功能,果然如我们所料。

我们发现数据库都是以sa权限运行。经过思考,我们是否可以通过数据库提权。我们使用获取到的用户名和密码成功连接到数据库,数据库中泄露了不少个人信息。通过XPCMDSHELL执行CMD命令,使用以下命令成功打开了xpcmdshell,接下来就可以执行CMD命令了。

命令执行成功,查看权限是mssqlserver权限,很明显被降权了。查看其他几个数据库也是同样的结果,因此这个点也无法利用。继续寻找突破口,在跳板PC上发现一个护理病历系统,并且发现是登录状态。猜测这个软件应该很多员工都安装了,于是我决定从这个软件入手。

通过逆向工程得到了代码,并查看了代码,看看能否进行修改。发现可以进行修改。我的思路是,在软件中进行马的植入,诱导工作人员安装。由于这部分内容过于敏感,我只简单描述一下。通过跳板PC的浏览器历史记录,我们找到了邮件系统的地址和用户名密码。登录邮件后,在通讯录中找到了大量员工的邮箱地址。接下来,构造一封邮件,诱导员工下载更新带有后门的软件。等到第二天晚上2点查看结果时,我们成功上线了一些用户(由于他们的用户名很容易被逆向分析出目标单位,所以进行了打码处理)。

有了$符号的密码是我后来添加的,当时他们要求证明是否能对电脑进行实际操作,所以我添加了一个用户名。由于用户名涉及到敏感信息,所以也进行了打码处理。通过对上线用户的分析,发现这些都是个人电脑,系统非常干净,都是以administrator用户登录,电脑上只安装了一些与单位相关的软件,没有其他敏感信息。显示这些都是单位统一配备的办公电脑。尽管我们获得了这么多电脑的权限,但并没有找到我们想要的东西,渗透陷入了僵局。

一个0day定乾坤

此时,我的思路有些困惑了。小学老师曾告诉我们,当你遇到一道题解到一半时,发现前面都很顺利,但越到后面越迷茫的时候,可以忘掉之前的做法,重新开始。因此,我回过头去翻看FTP,经过无聊的翻阅了大约2个小时,终于发现了一份备份源码。于是,我将其下载下来,并先查看了目录结构,发现是使用了ThinkPHP框架。突然想起之前收集到的信息中有一个Web程序也是使用ThinkPHP框架编写的。

我查看了框架的版本,发现是3.2.3版本。这个版本存在官方未修复的注入漏洞。我们先找到后台登录位置,直

量子哈希

量子哈希