黑客如何通过钓鱼WiFi窃取密码?让我们先介绍一些需要使用的工具和相关素材。拥有一个路由器就意味着拥有一切。让我们提供一个思路。假设支付宝应用的通信域名是:app.xxx.com,假设登录操作的请求是:app.alipay.com/login/username=&password=。那么,我们可以通过劫持这个域名来实现目的。至于使用的是HTTP还是SSL,这对于我们手中的路由器来说并不是问题。当然,如果应用是通过先加密再传输密码的方式进行的话,从应用端看似行不通了。但实际上,我们还是要强调一点,路由器在我们手中这些都不是问题。

Fluxion的工作原理如下:

a. 扫描可接收到的WiFi信号。

b. 抓取握手包(这一步的目的是验证WiFi密码是否正确)。

c. 使用WEB接口。

d. 启动一个虚假的AP实例来模拟原本的接入点。

e. 然后会生成一个MDK3进程。如果普通用户已经连接到这个WiFi,也会输入WiFi密码。

f. 随后启动一个模拟的DNS服务器并抓取所有的DNS请求,将请求重新定向到一个含有恶意脚本的HOST地址。

g. 随后会弹出一个窗口提示用户输入正确的WiFi密码。

h. 用户输入的密码将与第二步抓到的握手包进行比较,以核实密码是否正确。

j. 这个程序是自动化运行的,并且能够快速抓取到WiFi密码。

图10

步骤二:

在启动之后的截图中,我们需要选择语言,我选择了2-English。

图11

步骤三:

选择语言后,Fluxion会要求选择网卡。由于是无线网络,只有一个无线网卡可选,所以选择1。

图12

步骤四:

之后需要选择通信信道,一般选择all。

图13

步骤五:

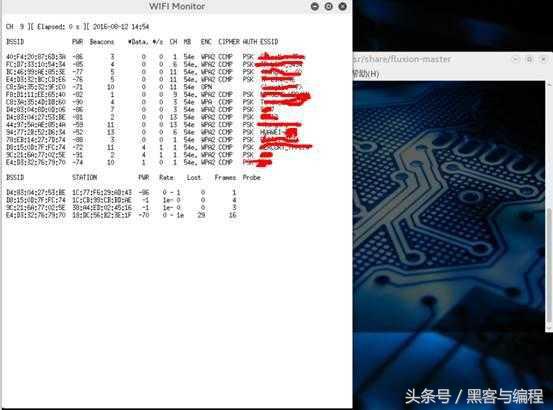

选择后,会自动扫描附近的无线AP。

图14

步骤六:

我选择了信号最好的要测试的Huawei(已部分隐藏名称),选择目标后按下Ctrl+C停止扫描,按照目标前面的数字序号选中目标即可。我这里是18。按下R键可以重新扫描。

图15

步骤七:

在这里,我们选择1-虚假AP。

图16

步骤八:

之后会遇到一个选项,要求选择握手包的保存路径。您可以直接按下空格键跳过,这样握手包将保存在默认路径下。

图17

步骤九:

随后选择1,即可开始使用aircrack-ng抓取握手包。

图18

步骤十:

接下来再次选择1,这样会对目标WiFi的用户进行统一分配。

图19

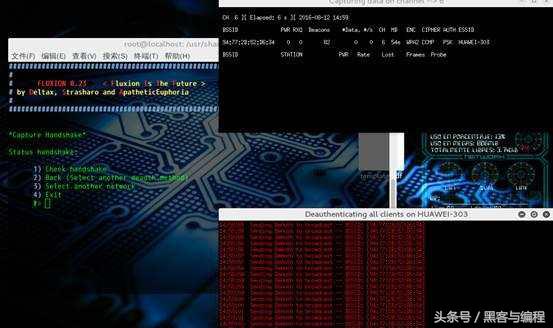

步骤十一:

现在开始抓取握手包。一个窗口主要用于抓取WPA数据包,另一个窗口用于分配数据包。此时需要等待一段时间,如果WiFi有人在使用且流量较大,大约需要1分钟左右。一般等待1到3分钟是比较好的。然后我们选择1,如果握手包数量不足,我们选择1来检查握手包,但该选项不会被执行。

图20

步骤十二:

有了握手包之后,我们可以使用字典来猜解密码,但这需要较长时间。这次我们采用建立虚假AP的方式来骗取密码,因此选择1。然后它会要求选择语言,我仍然选择了英语。

图21

步骤十三:

选择语言后,它会打开四个新的控制窗口,并建立虚假的AP,进行用户分配等操作。

图22

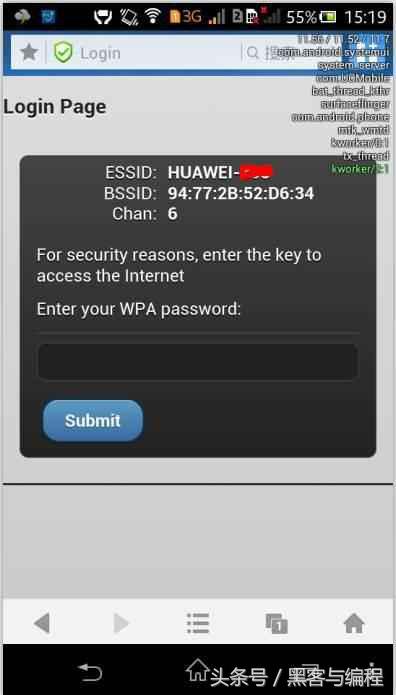

步骤十四:

此时建立了一个虚假的AP,与真实AP的名称相同,但没有密码。此时无法连接到真实AP,因此设备会连接到我们创建的虚假AP上。

步骤十五:

打开浏览器,发现我们需要输入密码。

如果我们输入的密码是错误的,那么当Fluxion验证后,我们仍然无法上网,仍然会显示输入密码的页面。当我们输入正确的密码时,Fluxion会自动结束程序并显示密码,并生成破解日志。程序结束后,我们创建的虚假AP自然会消失,此时提交了真实密码的设备会自动连接到真实AP。对于不知情的人来说,他们可能只是感觉到信号不太好,但后来又可以上网了,一般不会有人去追究,而不知道自己的WiFi密码已经落入他人之手。

量子哈希

量子哈希

![木头超级字典生成器使用完全教程[精选].docx 24页-量子哈希](https://s1sql1tew.hb-bkt.clouddn.com/photos/20231017/d2eb8e1e01ad0c81ebe3690f7313deff_0.jpg)