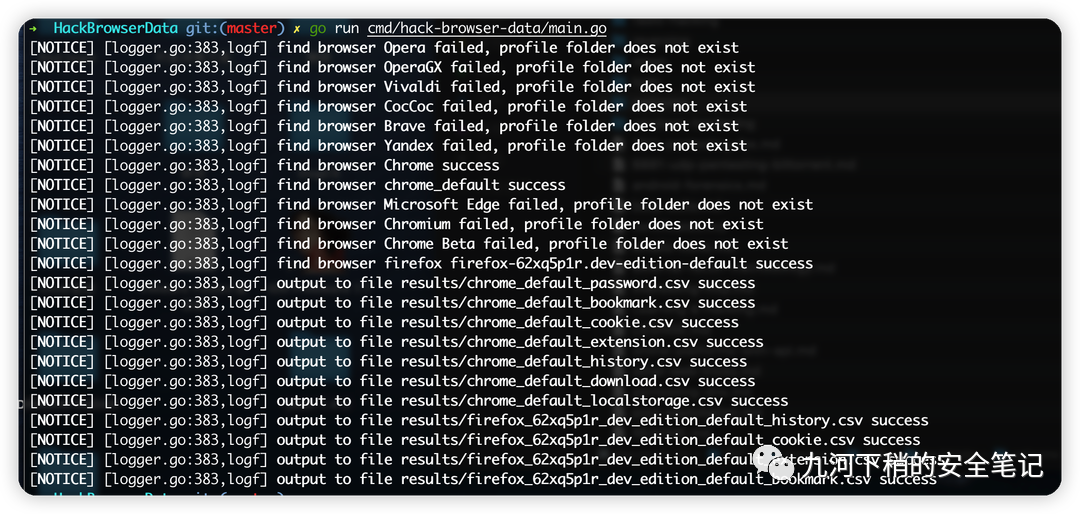

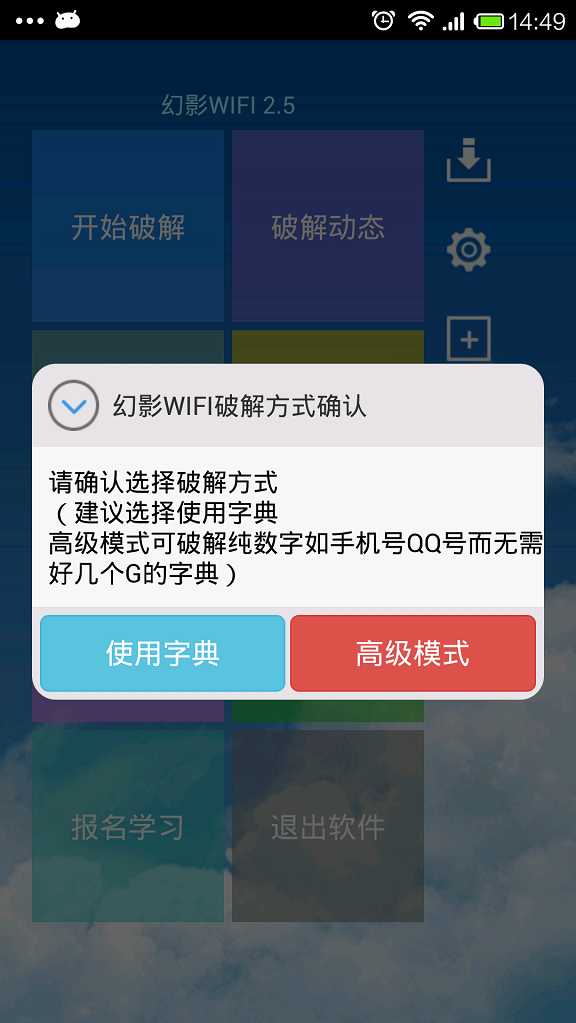

寻求专家帮助破解WPA2的握手包。第四部分:了解使用Deauth攻击强制握手的机制。监听网络并等待设备连接。打开新的终端窗口,发送Deauth包。重新打开原终端窗口,搜索握手包。本指南将介绍如何使用Kali Linux破解WPA或WPA2网络密码。Kali Linux是渗透测试人员的常用工具,它的前身是BT5系统。在这里,我们将使用Kali Linux来捕获握手包并进行密码破解的整个过程。根据现有技术,目前无法破解WPA加密方式(几乎所有WIFI网络都采用该加密方式)。WPA加密方式具有很高的安全性,几乎无法破解。即使成功破解密码,也有可能受到MAC地址过滤的限制,无法连接网络。如果要破解WPA2,可以使用工具如小胖、奶瓶、BT、CDLINUX等。其中一部分需要抓包,另一部分则直接使用字典攻击,字典可以是文档形式,也可以是几个GB甚至十几个GB的大字典。首先,下载aircrack-ng工具包。在终端中输入sudo airomon-ng stat wlan0以启动数据监控模式。然后,在终端中输入sudo airodump -w wpa mon0(此时监控端口应为mon0),将数据保存到以wpa命名的文件中。要破解WPA密码,必须在获取握手包之后使用字典进行暴力破解。要获取WPA加密的握手包,可以在BT2下捕获WPA加密的网络数据。在捕获数据的同时,需要使用命令强制断开无线网络主机和客户端的连接,从而获取握手包。握手包的抓取方法如下:1.握手包的抓取需要在用户正在连接网络时进行。一般的方法是,在抓包的同时使用Deauth攻击,使已经连接的用户断开连接,然后用户再次连接时就可以抓取握手包。但请注意,不要一直进行攻击,否则合法用户将无法连接。2.启动BT系统并运行水滴软件,点击搜索并选择信号最强的路由器,然后点击启动,系统开始抓包。如果目标路由器的密码不是很复杂,大约10分钟内就可以抓取到数据包,然后使用字典解析数据包以获取密码。3.最好使用Linux系统进行破解,一些发行版已经集成了许多工具包,其中比较著名的是集成在Linux上的”奶瓶”,可以破解WAP和WPA2加密的无线路由器。因此,大家点击取消。然后会弹出是否保存的选项,点击OK并选择握手包文件,先选中文件,然后选择保存位置。保存后,可以在Windows 7下使用字典攻击进行破解,具体方法已经在我的经验中介绍过,可以参考。4.方法步骤如下:首先需要下载一个”EWSA工具”并安装。正版是收费的,建议安装破解版。然后点击左上角的”导入数据”,这里的数据指的是握手包。然后选择一个以.cap结尾的文件并点击打开,然后选择”OK”。5.握手包的抓取需要在用户正在连接网络时进行。一般的方法是,在抓包的同时使用Deauth攻击,使已经连接的用户断开连接,然后用户再次连接时就可以抓取握手包。但请注意,不要一直进行攻击,否则合法用户将无法连接。寻求aircrack-ng这款安全软件,是否有大神可以提供一份?谢谢!点击下载aircrack-ng。软件特色:使用简单,操作方便,可以快速完成各种操作,并支持根据个人需求对工具进行设置。Aircrack是一个开源的WEP/WPA/WPA2 PSK破解工具,可在Windows、Mac OS X、Linux和OpenBSD上运行。可以下载Vmware镜像文件或Live CD文件。步骤1:打开CMD,通过cd命令进入到aircrack-ng for Windows版本所在目录,输入airserv-ng,可以看到如图5-29所示的内容。软件简介:Hijacker是一个用于渗透测试工具Aircrack-ng、Airodump-ng、MDK3和Reaver的图形用户界面。它提供了一个简单易用的界面,无需在控制台中输入命令和复制粘贴MAC地址。使用aircrack-ng进行字典攻击的速度取决于CPU速度,如果没有在命令中指定使用多少档(1~4),默认使用100%。CPU越好,计算速度越快。如何使用WinAirCrack来获取握手包(.cap)?使用AIRODUMP进行扫描,选择要攻击的网络,如果有客户端登录或退出该无线网络,就会捕获到一个4-way handshake握手包。这是最简单的方法,但会浪费时间。在Windows中,只有这种方法可行。实际上,大多数情况下在Linux下破解更简单,因为支持注入包。握手包的抓取需要在用户正在连接网络时进行。一般的方法是,在抓包的同时使用Deauth攻击,使已经连接的用户断开连接,然后用户再次连接时就可以抓取握手包。但请注意,不要一直进行攻击,否则合法用户将无法连接。对于Android手机,需要先获取root权限。可以通过安装终端模拟器(可通过安卓市场等渠道获得)并打开来检查是否已获取root权限。下载aircrack-ng工具包。在终端中输入sudo airomon-ng stat wlan0以启动数据监控模式。然后,在终端中输入sudo airodump -w wpa mon0(此时监控端口应为mon0),将数据保存到以wpa命名的文件中。打开水滴-S扫描,选择信号后面有客户端的MAC地址,直接点击右边的L启动(如果没有客户端,也可以点击L启动,程序将等待客户端出现)。攻击客户端以获取握手包,并选择字典进行破解。如果无法抓取到握手包,可以在XP或Windows 7下使用虚拟机进行操作。软件1:下载并安装虚拟机,对于XP系统,建议安装版本0以下的版本;对于Windows 7系统,建议安装版本0。下载CDLINUX支持8187和3070_30211版的.iso镜像文件,并在安装虚拟机成功后,新建虚拟机并加载安装iso镜像文件。

量子哈希

量子哈希

![[有效软件]冰箱 v3.12.0 C 解锁/高级版-量子哈希](https://www.ccwifi.cc/blogs/wp-content/uploads/2024/03/1711232004824_0.jpg)